2012년 하반기로 접어들면서 국내 관공서에서 사용 빈도가 높은 한글 소프트웨어의 취약점을 악용하여 악성코드 감염을 시도하는 사레가 지속적으로 발견되고 있다.

특히 2012년 6월과 10월에는 한글 소프트웨어에 존재하는 알려지지 않은 제로 데이(Zero-Day, 0-Day) 취약점을 악용하는 사례들도 발견되었다.

10월 15일과 16일 다시 국내에서 국방 관련 내용을 가지고 있는 취약한 한글 파일들이 발견되었으며, 이 번에 발견된 취약한 한글 파일은 총 2개로 "군환경교육계획(2012).hwp (1,044,996 바이트)"와 "우리도 항공모함을 갖자.hwp (240,285 바이트)"의 파일명으로 유포되었다.

취약한 한글 소프트웨어를 사용하는 시스템에서 해당 취약한 한글 파일들을 열게 될 경우에는, 아래 이미지와 같이 국방 관련 내용이 나타나게 된다.

해당 취약한 한글 파일들은 기존에 이미 알려진 HncTextArt_hplg 또는 HncApp.dll 관련 버퍼 오버플로우(Buffer Overflow)로 인한 코드 실행 취약점들을 악용하고 있다.

첫 번째 취약한 한글 파일인 군환경교육계획(2012).hwp 을 열게 되면, 백그라운드로 "system32.dll (65,536 바이트)" 가 다음 경로에 생성 된다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\system32.dll

그리고 다시 "taskmon.exe (15,048 바이트)"를 아래 경로에 추가적으로 생성하여, 시스템이 재부팅하더라도 자동 실행하게 구성한다.

C:\Documents and Settings\[사용자 계정명]\시작 메뉴\프로그램\시작프로그램\taskmon.exe

추가적으로 생성된 taskmon.exe는 외부에 있는 시스템으로 역접속을 시도하나 분석 당시에는 정상적인 접속이 이루어지지 않았다. 그리고 추가적으로 다음의 악의적인 기능들을 수행하게 된다.

CMD.EXE 실행 후 콘솔 명령 실행

감염된 시스템의 윈도우 운영체제 정보 수집

원격에서 공격자가 지정한 명령 수행

두 번째 취약한 한글 파일인 우리도 항공모함을 갖자.hwp 을 열게 되면, 백그라운드로 "hncctrl.exe (164,352 바이트)" 가 다음 경로에 생성 된다.

c:\documents and settings\tester\local settings\temp\hncctrl.exe

그리고 다시 "svchost.exe (131,584 바이트)"를 아래 경로에 추가적으로 생성하게 된다.

C:\Documents and Settings\[사용자 계정명]\Application Data\svchost.exe

svchost.exe 는 윈도우 레지스트리에 다음 키 값을 생성하여 시스템이 재부팅하더라도 자동 실행되도록 구성하게 된다.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Network = C:\Documents and Settings\[사용자 계정명]\Application Data\svchost.exe

추가적으로 생성된 svchost.exe 는 외부에 있는 시스템으로 역접속을 시도하나 분석 당시에는 정상적인 접속이 이루어지지 않았다.

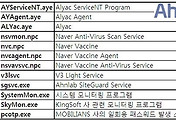

그리고 감염 된 시스템에서 다음 보안 프로그램들의 프로세스가 실행 중이라면 강제 종료를 시도하게 된다.

DaumCleaner.exe

hcontain.exe

vrmonnt.exe

ALYac.exe

AYAgent.exe

ALYac.aye

AYAgent.aye

이 외에 감염된 시스템의 운영체제 로그인을 위한 사용자계정명과 암호를 수집하여, 국내 유명 포털 웹 사이트에서 제공하는 이메일 서비스를 이용하여 해당 정보를 유출하게 된다.

이 번에 발견된 국방 관련 내용을 가지고 있는 취약한 한글 파일들은 V3 제품 군에서 다음과 같이 진단한다.

HWP/Exploit

Win-Trojan/Locker.65536

Trojan/Win32.Agent

Win-Trojan/Backdoor.15048

APT 전문 대응 솔루션인 트러스와쳐(TrusWatcher)에 포함된 DICA(Dynamic Intelligent Content Analysis)에 의해 시그니처 없이 아래와 같이 탐지가 가능하다. Exploit/HWP.AccessViolation-DE 향후 출시 예정인 V3 인터넷 시큐리티(Internet Security) 9.0 에 포함 예정인 ASD 2.0의 MDP 엔진에서도 시그니처 없이 다음과 같이 탐지가 가능하다. Dropper/MDP.Exploit Dropper/MDP.Document Suspicious/MDP.Document Suspicious/MDP.DropMalware Suspicious/MDP.Behavior

현재 한글과 컴퓨터에서는 해당 취약한 한글 파일들이 악용하는 취약점에 대한 보안 패치를 배포 중인 상태이다. 그러므로 해당 보안 패치를 설치하는 것이 악성코드 감염을 근본적으로 차단하는 방안이다.

'악성코드 정보' 카테고리의 다른 글

| usp10.DLL 파일을 이용한 온라인 게임 악성코드 (1) | 2012.10.22 |

|---|---|

| 국내 PC 사용자를 대상으로 유포된 아두스카 부트킷 (0) | 2012.10.22 |

| 윈도우 도움말 파일을 이용한 악성코드 유포 (0) | 2012.10.18 |

| 대만 기상청을 대상으로한 타겟 공격 발견 (0) | 2012.10.18 |

| 플레임 악성코드 변형 miniFlame 변형 발견 (0) | 2012.10.16 |

댓글