최근 이메일을 통해 문서파일(DOC, HWP, PDF 등)의 취약점을 이용하여 상대방의 시스템을 공격하는 일종의 APT 공격 시도가 많이 포착되고 있다.

공격이 되는 대상은 기존에 불특정 다수에게 e-mail 을 유포하는 방식이 아닌 특정 집단(기관, 학교, 회사 등) 을 주로 하고 있으며 사전에 수집된 e-mail 을 바탕으로 악성 파일을 drop 하는 문서파일을 첨부하며 열람을 유도해 표적 공격을 시작한다.

표적공격시 발송하는 e-mail 의 특징들은 아래와 같다.

1. 제목이 자극적이거나 중요한 메일인 것 같은 뉘앙스를 띔

2. 취약점을 사용할 수 있는 문서파일을 첨부하며 첨부파일 이름도 중요성을 띈 것처럼 표기

3. 메일 내용은 자세히 적지 않고, 첨부파일을 확인하라고 하여 문서파일 열람을 유도

아래는 실제 APT 공격에 사용된 e-mail 이다.

[그림 1. APT 공격에 사용된 e-mail ]

문서파일은 알려진 취약점을 이용하여 조작되어 있으며, 해당 취약점이 패치되지 않은 어플리케이션으로 문서를 열 경우 악성파일이 생성되며 사용자 시스템을 감염시킨다.

사용자는 평소와 다름없이 문서파일을 열었을 뿐인데 악성파일에 감염되게 되며, 문서 또한 정상적으로 열리므로 감염사실을 전혀 눈치 챌 수 없다.

아래는 e-mail에 첨부된 PDF 문서의 일부이다. 별도의 확인과정이 없다면, e-mail 발송자가 악의적인 의도가 있는 것인지 아닌지 구분하기가 거의 불가능하다.

[그림 2. APT 공격에 사용된 악성 PDF 문서]

패치되지 않은 PDF reader로 문서를 열게 되면, exploit 이 동작하면서 악성 파일을 시스템에 심는다.

해당 악성 문서파일의 경우 아래의 경로에 두 개의 파일을 drop 한다.

C:\Documents and Settings\[사용자]\시작 메뉴\프로그램\시작프로그램\ld.exe

C:\Documents and Settings\[사용자]\Local Settings\Temp\AdobeARM.dll

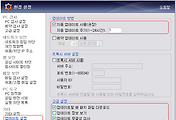

[그림 3. 설치된 악성파일]

이 악성파일은 시작프로그램에 등록되어 부팅시 실행되며, 주기적으로 C&C서버( 17*.***.***.*90:80, http://Ch****k.K**k.** ) 에 접속하여 명령을 수행하는 좀비 PC를 만든다.

이같이 e-mail 을 이용한 APT 공격이 유행하고 있으니 세심한 주의가 필요하다.

아래의 사항들을 지키면 위 유형의 공격을 어느 정도 예방할 수 있다.

1. E-mail 사용시 발신인을 확인할 수 없는 메일 열람을 자제

2. 출처를 알 수 없는 첨부파일을 열지 말 것

3. 문서관련 어플리케이션은 주기적으로 업데이트하여 최신버전을 유지

4. 사용하는 Anti-Virus 제품의 실시간 검사를 활성화하고 엔진을 최신버전으로 유지

V3 제품에서는 아래와 같이 진단이 가능하다.

Win-Trojan/Dropper.36352 (2012.06.21.00)

Win-Trojan/Agent.32768.CEU (2012.06.21.00)

PDF/Exploit (2012.06.20.03)

'악성코드 정보' 카테고리의 다른 글

| 알려진 한글 취약점을 악용한 악성코드 유포 (2) | 2012.06.26 |

|---|---|

| XML 코어 서비스 취약점(CVE-2012-1889) 악용 증가 (0) | 2012.06.26 |

| Zitmo 변형으로 알려진 안드로이드 악성코드 (0) | 2012.06.19 |

| PC를 안전하게 사용하기 위해 알아두면 좋을 V3의 옵션들 (0) | 2012.06.19 |

| 한글 제로데이 취약점을 악용한 악성코드 유포 (0) | 2012.06.15 |

댓글