폭로 전문 웹 사이트인 위키릭스(WikiLeaks)의 설립자인 줄리안 어샌지(Julian Paul Assange)에 의해 공개된 각 국의 외교 및 국방 관련 다양한 기밀 정보들로 인해 전 세계적인 큰 이슈가 되었다. 이로 인해 2010년 12월 7일 줄리안 어샌지는 영국에서 긴급 체포되었으나 그와 위키릭스 웹 사이트를 지지하는 많은 사람들로 인해 위키릭스와 관련된 웹 사이트들에 분산 서비스 거부(DDoS, Distributed Denial-of-Service) 공격이 발생하였다.

이 번에 발생한 분산 서비스 거부 공격에는 이미 SANS에서 블로그 "Having a look at the DDOS tool used in the attacks today"에서 네트워크 테스트를 위한 특정 툴이 사용된 것으로 밝히고 있다.

SANS에서 밝힌 이 번 위키릭스 관련 웹 사이트들에 대한 분산 서비스 거부 공격에 사용된 툴은 오픈 소스로 소스포지(Sourceforge)에 이미 공개되어 있다. 그리고 해당 툴은 금전적인 목적으로 제작된 전문 공격 툴은 아니며 네트워크 테스트 등에 사용되는 툴로 알려져 있다.

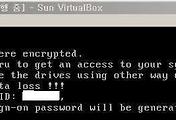

해당 툴이 실행되면 아래 이미지와 같은 유저 인터페이스(User Interface)가 생성되며 공격 대상이 되는 웹 사이트의 URL 또는 IP를 입력하도록 되어 있다.

설정 면에서도 비교적 간단하게 되어 있으며 공격 형태는 TCP, UDP, HTTP 세가지 프로토콜을 선택에 따라 사용 할 수 있게 되어 있다.

해당 툴이 실행되면 아래 이미지와 같은 유저 인터페이스(User Interface)가 생성되며 공격 대상이 되는 웹 사이트의 URL 또는 IP를 입력하도록 되어 있다.

설정 면에서도 비교적 간단하게 되어 있으며 공격 형태는 TCP, UDP, HTTP 세가지 프로토콜을 선택에 따라 사용 할 수 있게 되어 있다.

공격이 진행이 따라 생성되는 프로토콜들을 그 크기가 모두 다르며 TCP의 경우 54 바이트(Byte) 크기의 패킷(Packet)을 생성하여 공격 대상이 되는 웹 사이트로 전송을 하게 된다. 그리고 해당 툴의 제일 하단에는 공격의 현재 진행 상황이 실시간으로 제공된다.

이 번과 같은 핵티비즘(Hacktivism)적인 성격의 분산 서비스 거부 공격이 점차적으로 그 대상이 넓혀지고 있음으로 기업 시스템 및 네트워크 관리자는 이러한 공격의 피해가 되지 않도록 각별한 주의를 기울일 필요가 있다.

그리고 독일 보안 업체인 AVIRA에서 블로그 "Spammers abuse Wikileaks hype" 에서 밝히 바와 같이 일반 사용자의 경우 위키릭스를 사칭한 수상한 메일에 첨부된 파일 또는 메일 본문에 존재하는 링크를 클릭하지 않도록 주의가 필요하다.

또한 트위터(Twitter) 및 페이스북(Facebook)과 같은 소셜 네트워크 서비스(Social Network Service) 사용자들은 위키릭스 관련 내용으로 위장한 메시지에 포함된 단축 URL(URL Shortening)을 클릭하지 않도록 주의가 필요하다.

'악성코드 정보' 카테고리의 다른 글

| "올림픽 성화" 라는 제목의 가짜 바이러스 훅스 (0) | 2011.10.27 |

|---|---|

| 지속적으로 유포되는 페이스푹 채팅 메시지 전파 악성코드 (0) | 2011.10.27 |

| 허위 시스템 오류를 보여주는 허위 시스템 유틸리티 (0) | 2011.10.27 |

| 해외에서 MBR을 덮어쓰는 랜섬웨어 발견 (0) | 2011.10.27 |

| 이메일로 유포된 랜섬웨어를 다운로드하는 제우스 (0) | 2011.10.27 |

댓글