ASEC에서는 2009년 10월 8일 어도비(Adobe)에서 보안 패치를 제공하지 않는 제로 데이(Zero-Day, 0-Day) 취약점을 악용한 타켓 공격(Target Attack)이 발생하였음을 전한 바가 있었다.

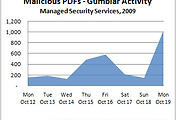

해당 취약점은 어도비에서 긴급 보안 패치를 2009년 10월 13일 배포하여 해당 취약점을 제거 할 수 있게 되었으나 트렌드마이크로(Trend Micro)에서는 2009년 10월 16일 인도, 태국과 뉴질랜드에 위치한 다수의 웹 사이트에서 새로운 어도비의 PDF 취약점을 악용하는 취약한 PDF 파일이 유포되었다고 한다.

해당 취약점을 악용한 PDF 파일은 취약점이 존재하는 어도비 아크로뱃 리더(Adobe Acrobat Reader)를 통해 열게 될 경우 위 이미지에서와 같이 루마니아에 존재하는 특정 시스템으로 부터 개인 정보 등의 유출을 목적으로 제작된 ASProx 트로이목마 변형을 다운로드 하고 실행하게 된다.

V3 제품군에서는 해당 악성코드들을 다음과 같이 진단 한다.

PDF/CVE-2009-0927

Win-Trojan/Hiloti.49689

새로운 어도비 PDF 취약점을 악용한 PDF 파일을 취약한 웹 사이트를 통해 유포하는 공격 방식은 향후에도 지속적으로 발견되리라 예측 되므로 사용하는 어도비 아크로맷 리더의 보안 패치를 적용하는 것이 중요하다.

어도비 아크로맷 리더의 보안 패치 적용 방안에 대해서는 아래 게시물을 참고하면 좋을 것이다.

그리고 취약한 웹 사이트를 통해서도 같이 유포됨으로 이러한 유포 방식의 악성코드 감염으로 인한 피해를 예방하기 위해서는 아래와 같은 보안 수칙을 숙지하고 지켜 나가야만 한다.

1. 마이크로소프트 업데이트 웹 사이트를 통해 시스템에 설치된 윈도우 운영체제, 인터넷 익스플로러 및 오프스 제품에 존재하는 취약점을 제거하는 보안 패치를 모두 설치한다.

2. 자주 사용하는 컴퓨터 시스템에는 V3 365 클리닉과 같은 방화벽과 백신이 포함되어 있는 통합 보안 제품을 반듯이 설치한다.

3. 웹 브라우저를 통해서 유포되는 악성코드의 감염을 예방하기 위해 사이트가드(SiteGuard)와 같은 웹 브라우저 보안 소프트웨어 를 같이 설치하는 것이 중요하다.

4. 사용중인 컴퓨터 시스템에 설치된 백신을 항상 최신 엔진으로 업데이트 하고 실시간 감시를 켜두는 것이 중요하다.

5. 전자 메일에 첨부파일이 존재 할 경우 실행 하지 않도록 주의 하며 저장후 최신 엔진으로 업데이트된 백신을 통해 먼저 검사를 한 후 실행 하도록 한다.

6. 전자 메일에 존재하는 의심스런 웹 사이트 링크는 클릭하지 않는다.

'악성코드 정보' 카테고리의 다른 글

| ASEC 리포트 2009년 5월호 발간 (0) | 2011.10.21 |

|---|---|

| 웹 사이트를 통한 악성코드 유포 증가세 (0) | 2011.10.21 |

| 어도비 PDF 제로 데이 취약점 공격 악성코드 발견 (0) | 2011.10.21 |

| 마이크로소프트 SMB 서비스 원격 코드 실행 취약점 발견 (0) | 2011.10.21 |

| 마이크로소프트 IIS 5와 6 FTP 서비스 코드 실행 취약점 발견 (0) | 2011.10.21 |

댓글