해킹된 언론사 사이트를 통한 악성코드 유포 문제는 오래 전부터 발생해 왔고 지난 주말에도 국내 한 언론사 사이트가 해킹되어 악성코드 유포 사례가 발생했었는데 그 당시 악성코드를 PC에 감염시키기 위해서 가장 최근에 보고된 취약점인 CVE-2011-0611을 사용했다는 점에 주목할 필요가 있습니다.

안철수연구소의 대응상태:

V3(2011.04.16.00)

Dropper/Infostealer.46592.B

Dropper/Onlinegamehack5.Gen 외 다수

참고로 V3에서 미진단되는 악성코드가 존재할 수 있습니다.

CVE-2011-0611취약점 해결방법:

CVE-2011-0611취약점을 해결하기 위해서는 아래 사이트로 접속하여 Adobe Flash Player의 최신 버전을 다운로드하여 설치해야합니다.

http://get.adobe.com/kr/flashplayer/

[그림 0] CVE-2011-0611취약점 해결를 위한 Flash Player 설치

악성코드 감염과정

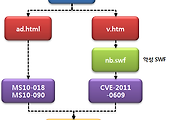

CVE-2011-0611 취약점이 존재하는 PC에 악성코드가 감염되는 과정은 아래 그림과 같습니다.

[그림 1] 취약점이 존재하는 PC에 악성코드가 감염되는 과정

[그림 1]의 3번 과정에 다운로드 되는 feel.html파일은 언론사 사이트 접속 시 사용한 브라우저의 버전에 따라 조금 다른 코드를 가진 그리고 CVE-2011-0611취약점을 공격하는 플래시 파일을 다운로드 및 실행합니다. 이 과정을 정리해 보면 아래 그림과 같습니다.

[그림 2] feel.html의 동작구조

CVE-2011-0611은 브라우저에 존재하는 취약점이 아니라 플러그인 형태로 플래시 파일을 재생해 주는 Adobe Flash Player에 존재하는 취약점을 이용합니다.

• CVE-2011-0611 취약점 정보:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-0611

[그림 2]에서 보여진 2개의 swf파일은 같은 취약점을 이용하지만 실행방식이 다릅니다. 우선 t1.swf를 살펴보면 아래와 같은 구조로 실행됩니다.

[그림 3] t1.swf의 구조

악성코드인 newsvine.jp2가 이미 다운로드되어 있고 Shellcode에 의해서 실행된다는 것인데 t1.swf에 포함된 Shellcode를 분석해 보면 암호화되어 있으며 복호화된 Shellcode 내부에 아래와 같은 명령어가 포함되어 있음을 알 수가 있습니다.

[그림 4] t1.swf의 Shellcode에 포함된 newsvine.jp2를 실행하기 위한 명령어

t8.swf의 실행 구조는 아래와 같은데 t1.swf와 비교해 보면 조금은 다른 구조임을 알 수 있습니다.

[그림 5] t8.swf의 구조

[그림 6] SWF에 존재하는 Shellcode

SWF파일이 실행되면 아래 그림처럼 Heap에 NOP(90)+Shellcode가 복사가 되며,

[그림 7] Heap에 복사된 Shellcode

[그림 7]에서처럼 Heap에 존재하는 Shellcode의 일부 코드는 암호화되어 있으며 아래 복호화 루틴을 통해서 복호화됩니다.

[그림 8] Shellcode 복호화 루틴

복호화된 Shellcode를 확인해 보면 아래 그림처럼 악성코드를 다운로드 하는 URL이 포함되어 있음을 확인할 수 있습니다.

[그림 9] Shellcode에 존재하는 URL

Shellcode에 의해서 다운로드 되는 newsvine.jp2은 특정 온라인 게임 사용자의 계정정보를 탈취한 후 특정 URL로 전송하는 트로이 목마입니다.

[그림 10] 탈취한 계정정보 전송

'악성코드 정보' 카테고리의 다른 글

| 악성메일, 당신의 중요한 정보를 노린다. (0) | 2011.04.27 |

|---|---|

| imm32.dll 교체 악성코드, 당신 PC의 권한을 탐하다. (5) | 2011.04.22 |

| 악성코드 제작자는 사용자가 익숙한 것을 노린다 (1) | 2011.04.17 |

| 윈도우 정상 파일을 악성코드로 교체하는 Win-Trojan/Agent.30904.H (0) | 2011.04.16 |

| 웹사이트를 통해 유포되는 악성코드의 배포 방법 변경 (1) | 2011.04.15 |

댓글