외국 보안 블로그에 "In depth analysis - decoding HTML Style tag based malicious Iframes"란 제목으로 Style태그를 사용한 악성 iframe에 대한 분석정보가 포스팅되었습니다.

☞ In depth analysis - decoding HTML Style tag based malicious Iframes:

http://research.zscaler.com/2011/02/in-depth-analysis-decoding-html-style.html

Case 1:

[그림 1] Style태그를 사용한 악성 iframe

[그림 1]에 나타난 스크립트를 난독화 해제해 보면 아래와 같이 악성 iframe이 존재한다는 것을 알 수 있습니다.

[그림 2] 난독화 해제된 후 악성 iframe

아래 Case 2그림은 Case 1과는 조금은 다르지만 구조나 동작방식은 동일합니다.

Case 2:

[그림 4] 난독화 해제된 후 악성 iframe

|

HTTP/1.1 302 Server: Apache Content-Length: 0 Content-Type: Last-Modified: Mon, 04 Apr 2011 14:24:12 GMT Accept-Ranges: bytes Server:nginx/0.8.34 Date:Mon, 04 Apr 2011 14:24:59 GMT X-Powered-By:PHP/5.3.2 Location:http://***********.cz.cc/in.php?a=QQkFBg0DBw**********YNAwwFEYNDAYMAwQNAA== |

리다이렉션된 URL이 가지고 있는 코드를 보면 아래 그림처럼 Java의 취약점을 사용해서 악성코드를 실행하도록 해둔 것을 볼 수 있습니다.

[그림 5] Sun Java Runtime New Plugin docbase Buffer Overflow

☞ Sun Java Runtime New Plugin docbase Buffer Overflow:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2010-3552

CVE-2010-3552 취약점을 사용하여 setup.exe를 다운로드 한 후 실행하면 추가로 스팸메일 발송기능을 가진 client1.exe를 다운로드 한 후 실행합니다.

V3제품에서는 아래와 같이 대응하고 있습니다.

Win-Trojan/Fakeav.18944.LR(2011.04.07.02)

Win-Trojan/Fakeav.651776.TF(2011.04.06.06)

'악성코드 정보' 카테고리의 다른 글

| 스타맵핵, 정말 맵핵기능만 있을까요? 아닐걸요?! (2) | 2011.04.14 |

|---|---|

| 국내 해킹된 사이트에서 발견된 "HTML Style tag based malicious Iframes (2)" (0) | 2011.04.12 |

| Android-Spyware/Licheck (1) | 2011.04.04 |

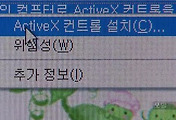

| [보안불감증] Active X 믿을만 해요? 확실해요? (0) | 2011.04.01 |

| 영문으로 수신된 E-mail 어떻게 할까? (0) | 2011.04.01 |

댓글