1. 서 론

금일 안드로이드폰을 강제로 rooting(기기의 루트권한을 획득하여, 기본적으로 접근불가한 부분을 수정가능하게 함) 하며 추가로 사용자정보를 가로채는 악성 어플리케이션 4종이 발견되어 관련 내용 공유드립니다.

|

|

|

2. 악성코드 분석 정보

- 악성코드 유포지

이번에 발견된 악성 어플리케이션은 종전의 다른 악성앱들이 블랙마켓과 같은 "Third-party market" 에서 발견된 것과는 다르게 구글에서 제공하는 안드로이드 공식 마켓을 통해 유포된 것으로 전해지고 있습니다. 관련 내용은 아래 링크를 통해 확인가능합니다.

http://www.androidpolice.com/2011/03/01/the-mother-of-all-android-malware-has-arrived-stolen-apps-released-to-the-market-that-root-your-phone-steal-your-data-and-open-backdoor/

해당 악성앱들은 현재는 안드로이드마켓에서 삭제되어서 더이상 다운받을 수 없는 상태입니다.

- 악성코드 정보

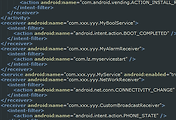

악성앱은 설치시 아래와 같이 권한이 추가되지만 기존 Geinimi 나 ADRD 악성앱과는 달리 많지않은 권한이 추가되므로 권한만을 바탕으로는 사용자가 악성앱인 점을 눈치채지 못할 가능성이 높습니다. 단, 특이한 점은 root 권한 획득을 위해 사용되는 exploit 코드가 wifi 를 이용하므로 아래와 같이 wifi 상태제어에 관련된 권한이 추가되어 있는 것을 확인하실 수 있습니다.

[추가된 wifi 상태제어 권한]

또한 아래 그림 상단을 보시면 rooting 을 위한 코드가 별도의 service 로 추가되어 있는 것도 확인가능합니다.

[rooting 관련 서비스]

rooting 에 사용되는 코드는 일반사용자들이 자신의 폰을 루팅할때도 사용할 정도로 매우 광범위하게 사용되는 코드로 wifi 관련 취약점을 이용하여 root 권한을 획득하는 코드입니다. 일부 안드로이드폰에선 Rom 패치를 통해 해당 취약점이 해결되어서 위의 익스플로잇 코드가 동작하지 않지만, 아직까지 다수 안드로이드폰이 위 취약점이 패치된 Rom을 제공하고 있진 않은 상태이므로 주의가 필요합니다.

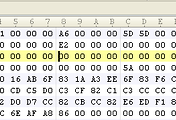

[CVE-2010-EASY Android local root exploit (C) 2010 by 743C]

[rooting 실행 코드]

- 정보유출기능

해당 악성 앱들은 아래의 정보들을 원격서버 http://184.***.***.17:8080/GMServer/GMServlet 로 유출하는 기능이 존재합니다.

- IMEI / IMSI

- ServiceProvider 정보 (eg. KT, SKT)

- 전화기 Model 정보

- 전화기의 Android Version

- 사용중인 Language 등

- ServiceProvider 정보 (eg. KT, SKT)

- 전화기 Model 정보

- 전화기의 Android Version

- 사용중인 Language 등

3. 권고 사항

위 악성 애플리케이션은 V3 mobile 제품에서 아래와 같이 진단하오니 감염이 의심된다면 엔진업데이트 후 수동검사를 통해 설치된 안드로이드 어플리케이션들을 검사해보시기 바랍니다.

- 진단명

Android-Trojan/Rootor # 엔진버젼: 2011.03.03.00

Android-Trojan/Rootor.B # 엔진버젼: 2011.03.03.00

Android-Trojan/Rootor.C # 엔진버젼: 2011.03.03.02

Android-Trojan/Rootor.D # 엔진버젼: 2011.03.03.02

Android-Trojan/Rootor # 엔진버젼: 2011.03.03.00

Android-Trojan/Rootor.B # 엔진버젼: 2011.03.03.00

Android-Trojan/Rootor.C # 엔진버젼: 2011.03.03.02

Android-Trojan/Rootor.D # 엔진버젼: 2011.03.03.02

또한 아래 안내해드리는 사항을 준수하시어 자신의 스마트폰이 악성코드에 감염되는 것을 예방하시기 바랍니다.

1) 스마트 폰 전용 모바일 백신을 설치 및 최신 엔진버전으로 유지한다.

2) 출처가 명확하지 않은(블랙마켓 등을 통해 받은) 어플리케이션은 다운로드 및 설치를 자제한다.

3) 스마트폰에서도 PC와 마찬가지로 신뢰할 수 없는 사이트 방문이나 메일은 열람을 자제하시는 것을 권장함.

2) 출처가 명확하지 않은(블랙마켓 등을 통해 받은) 어플리케이션은 다운로드 및 설치를 자제한다.

3) 스마트폰에서도 PC와 마찬가지로 신뢰할 수 없는 사이트 방문이나 메일은 열람을 자제하시는 것을 권장함.

'악성코드 정보' 카테고리의 다른 글

| 안드로이드마켓 보안 도구로 위장한 악성어플리케이션 Android-Spyware/BgService 발견 (2) | 2011.03.10 |

|---|---|

| 여러분의 웹하드 사이트는 안전한가요? (3) | 2011.03.09 |

| 음성통화내용도 유출가능한 안드로이드 악성코드 변종 발견 (0) | 2011.03.02 |

| 여러분의 배너광고는 안전한가요? (2) | 2011.02.24 |

| 메신져를 통해 전파되는 악성코드 주의 (4) | 2011.02.22 |

댓글