뱅킹형 악성코드로 알려진 QakBot(이하 QBot)이 최근 국내 사용자를 대상으로 유포되고 있음을 확인하였다. QBot은 2008년부터 존재했던 오래된 악성코드이다. 그러나 올 해부터 유포량이 급증해 해외에서 자주 거론된 바 있으며, 8월부터는 국내 사용자를 타겟으로 유포되고 있어 해당 블로그에서 소개하였다.

악성 매크로를 통해 국내 유포 중인 Qbot 악성코드

ASEC 분석팀은 지난 8월부터 Qbot(Qakbot) 을 다운로드하는 문서 파일이 국내에 지속적으로 유포중인 것을 확인하였다. 해당 문서는 악성 매크로를 포함하고 있으며, 매크로 실행시 추가 악성 파일을

asec.ahnlab.com

8월에는 VBS(Visual Basic Script)를 사용해 악성 실행 파일을 다운로드 하였다. 하지만 최근에는 다운로드 방식을 수식 매크로(Excel 4.0 Macro)를 사용해 악성 실행 파일을 다운로드한다. 수식 매크로(Excel 4.0 Macro)는 문서 바이러스가 유행했던 옛 방식이지만 최근에 다른 악성코드에서도 자주 사용되고 있는 방식이기도 하다.

엑셀 매크로 코드에서 확인된 Anti-VM 기능 (very hidden)

ASEC분석팀은 3월 25일 악성 매크로 코드를 '좀 더' 숨긴 엑셀파일에서 Anti-VM 기능까지 추가 된 것을 확인하였다. 해당 엑셀파일을 실행 시, 사용자는 아래의 그림과 같이 왼쪽 하단에 'Sheet1' 이름�

asec.ahnlab.com

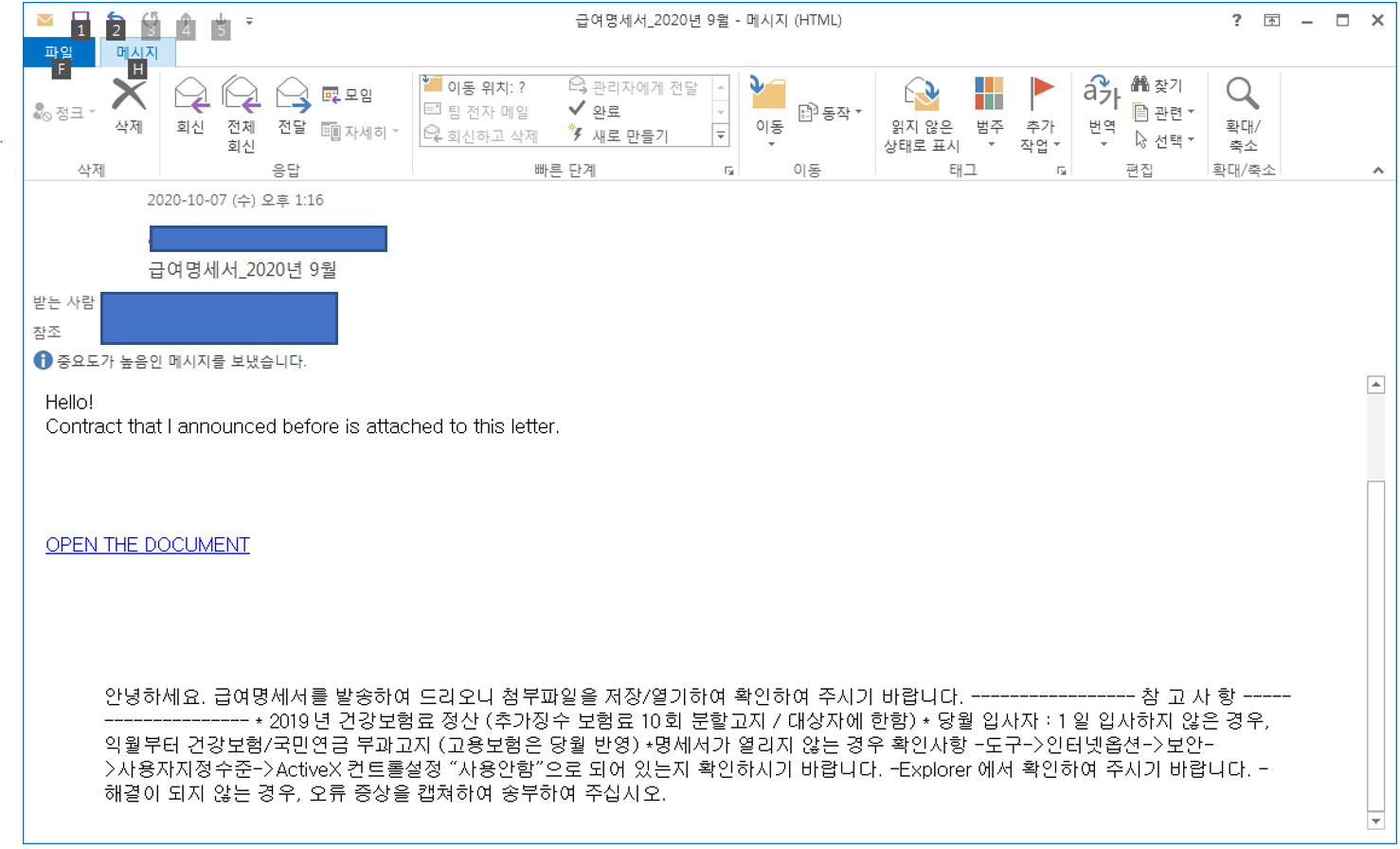

Qakbot의 첫 유입은 Phishing Mail로 시작한다.

해당 메일로 사용자를 속여 악성 다운로드 링크를 유도한다. 이후 다운로드 했다면 압축 파일 내부에 다운로더 기능을 가지고 있는 악성 문서가 존재한다.

해당 악성 문서 파일(10389.xlsb)은 아래와 같은 사진을 확인할 수 있다. 메인 사진은 지속적으로 변경하며 유포되고 있다.

해당 문서 내부에는 수식 매크로가 존재한다. 이는 상위 탭에서 ‘수식>이름관리자’에서 확인할 수 있다.

매크로 코드는 난독화 되어 있어 필요한 문자열과 인자를 조합하여 실행한다.

난독화를 풀고 최종적으로 실행되는 다운로드 코드는 아래와 같다.

|

CALL(“Kernel32”,”CreateDirectoryA”,”JCJ”,”C:\(임의디렉토리)”,0) |

악성 zip파일(매크로) 유포 URL

악성 QBot 다운로드 URL

|

http://voice.techwheels[.]net/0810.gif (10/09) |

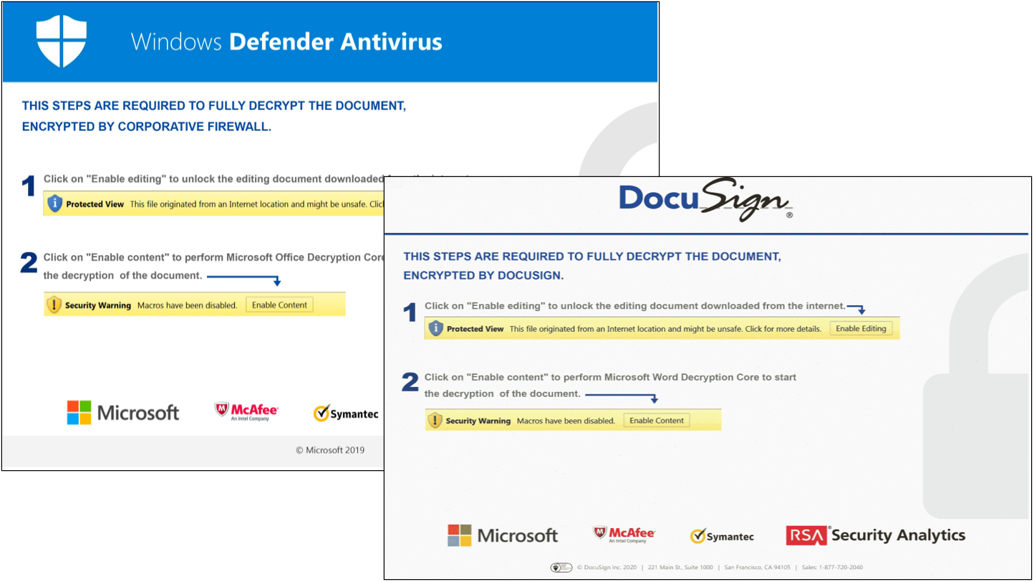

확인된 QBot은 다음과 같다.

유포되는 QBot의 공통적 특징은 정상 파일로 위장하기 위해 정상 파일 정보를 사용하고 있으며, 디지털 서명(인증서)을 사용하고 있다. 그러나 서명 이름은 [그림 7.]의 파란색 테두리와 같이 무작위로 기입되어 있다.

QBot 악성코드는 대표적으로 아래와 같은 행위를 수행한다.

- 사용자 계정 및 금융 정보 탈취

- Mimikatz 다운로드 및 실행

- 이메일 정보 수집

- Web 브라우져 injection

- 업데이트 및 모듈 다운로드 기능

최근 국내 사용자를 대상으로 악성코드가 유포되고 있다. 사용자들은 출처가 불분명한 메일 열람시 주의가 필요하며 최대한 첨부 파일을 실행하지 않도록 해야 한다.

현재 V3 제품에서는 다음과 같이 진단하고 있다.

[파일 진단]

- Trojan/Win32.Qakbot.R353000

- Trojan/Win32.Qackbot.C4204873

- Downloader/XLS.Formula

- Downloader/XLS.Qakbot

[행위 진단]

- Malware/MDP.Execute.1423

'악성코드 정보' 카테고리의 다른 글

| Gafgyt 변종 악성코드 분석 - Yakuza Bot (0) | 2020.10.14 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20201005 ~ 20201011 ) (0) | 2020.10.13 |

| Mirai 변종 악성코드 - KiraV2 (0) | 2020.10.12 |

| 공정거래위원회를 사칭한 Makop 랜섬웨어 유포 (2020.10.06) (0) | 2020.10.06 |

| ASEC 주간 악성코드 통계 ( 20200928 ~ 20201004 ) (0) | 2020.10.06 |

댓글