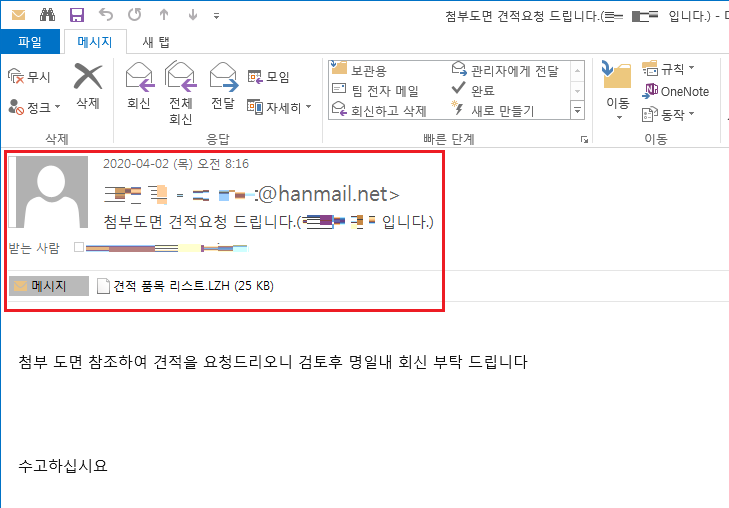

자사에서는 지속적으로 피싱 메일을 통해 악성코드가 꾸준히 유포되고 있음을 확인하고 있다. 아래 [그림1]과 같이 어제(4월 2일)도 견적서 전달로 위장하는 피싱 메일이 유포 중임을 발견했다. 지난 블로그 글에서도 언급했듯이 공격자들은 피싱 메일에 악성파일을 다양한 압축 파일의 형태로 첨부하여 유포한다.

[피싱 메일에 악성코드 첨부 유포 관련 지난 블로그 일부]

| .alz 압축 파일 |

부당 전자상거래 위반행위 사칭하여 Nemty 2.5 랜섬웨어 유포 |

| .7z 압축 파일 | 3월 3일!! 또 다시 '전자상거래 위반행위 사칭' 신종 랜섬웨어 유포 중 https://asec.ahnlab.com/1294 |

| .zip 압축 파일 |

압축 툴마다 압축해제 방식의 차이를 이용한 공격기법 (WinRAR 사용유도) |

| .img 이미지 (압축 형태) 파일 |

견적서 위장 정보 유출형 악성코드 유포 중(구글 드라이브 이용) |

| .LZH 압축 파일 등장 | 현재 게시글 |

과거에는 실행파일 혹은 문서파일을 직접 첨부했으나 근래에는 Zip, 7z 등과 같은 압축파일이나 특정 이미지 파일(IMG)과 같은 압축 형식으로 포장하여 한번 감싼 뒤 첨부한다.

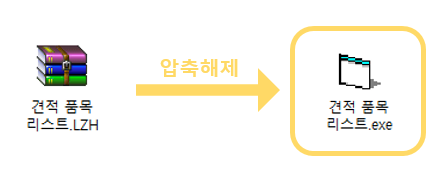

이 번에는 .LZH 확장자를 가진 압축 파일을 첨부했다. 해당 압축 파일은 WinRAR 혹은 반디집 압축 툴을 통해 압축 해제되며 압축 파일 내부에는 ‘견적 품목 리스트.exe’ 정보탈취용 악성 실행 파일이 존재한다. 견적 품목 리스트 목록으로 철썩 같이 믿고있는 사용자는 압축해제 후 내부 파일을 실행하여 악성코드에 감염되는 것이다.

내부에 포함 된 정보 탈취형 악성코드는 위에 표의 .img파일로 첨부하여 유포되었던 악성코드와 같은 류이다. 파일 실행 시 VBS파일과 EXE파일(자기자신 복제)을 생성하며 VBS파일은 레지스트리 RUN키 등록하여 윈도우 시작 시 자동 실행 될 수 있도록 한다. VBS는 복제된 EXE 파일을 실행하는 기능을 한다.

추가적으로 네트워크에 접속하여 추가 악성 이미지를 다운로드하며 해당 이미지는 시스템에 파일로 생성되지는 않고 메모리 상에서 복호화하여 동작한다.

안랩 V3 제품군에서는 위 유형의 악성코드를 다음과 같이 탐지하고 있다.

- Trojan/Win32.Inject.R331099 (2020.04.02.03)

'악성코드 정보' 카테고리의 다른 글

| kimsuky 그룹, 국회의원 선거기간 노린 공격정황 포착 (0) | 2020.04.10 |

|---|---|

| 주의! 21대 국회의원 선거관련 악성 워드문서 유포 중 (2) | 2020.04.09 |

| '코로나바이러스 대응 긴급조회' 한글문서 악성코드 유포 (0) | 2020.04.02 |

| 새로운 NEMTY 랜섬웨어 v3.1 국내 유포 중 (2020.04.01) (0) | 2020.04.02 |

| [주의] 상여금 발급 청구서로 위장한 워드 문서파일 (0) | 2020.04.01 |

댓글