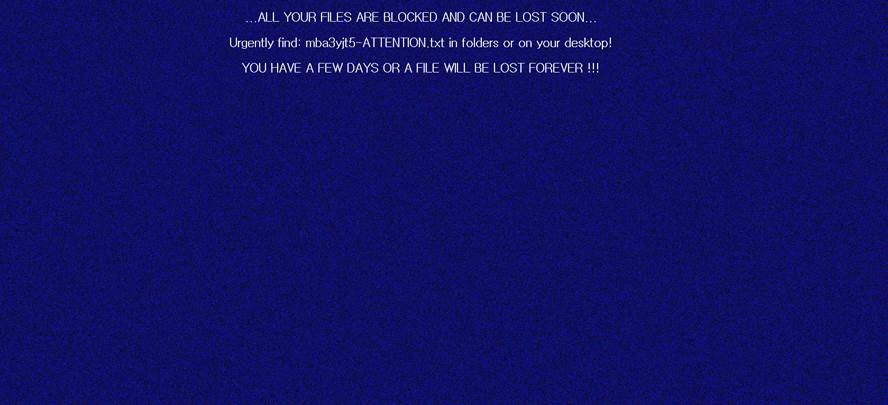

ASEC분석팀은 작년부터 활발히 유포 중인 Bluecrab(=Sodinokibi) 랜섬웨어 실행파일(EXE)이 3월 11일 부터 랜섬노트가 변경되어 유포되고 있음을 확인하였다.

확인 된 유포방식은 Drive-By-Download 기법으로 다운로드되어 실행된 것으로 확인되었다. 그러나 이력서와 같은 방식으로 유포 될 가능성도 있으므로 사용자의 주의가 요구된다.

특정 파일, 폴더를 제외 하고 감염하는 것과 특정 프로세스가 존재하면 종료하는 행위, 특정 서비스 비활성화, 파워쉘을 이용해 볼륨섀도우카피를 삭제하는 방법까지 모두 과거 BlueCrab 과 동일하다.

[감염 제외 폴더]

- "program files"

- "boot"

- "msocache"

- "appdata"

- "program files (x86)"

- "perflogs"

- "mozilla"

- "$windows.~ws"

- "$windows.~bt"

- "tor browser"

- "windows.old"

- "application data"

- "google"

- "$recycle.bin"

- "intel"

- "programdata"

- "system volume information"

[감염 제외 파일]

- ntuser.dat.log"

- "ntldr"

- "boot.ini"

- "thumbs.db"

- "bootfont.bin"

- "autorun.inf"

- "ntuser.ini"

- "iconcache.db"

- "ntuser.dat"

- "bootsect.bak"

- "desktop.ini

[감염 제외 확장자]

- "lnk","icns","exe","ocx","cur","diagcfg","prf","icl","ani","ps1","scr"

- "themepack","diagcab","bat","mpa","shs","cab","wpx","spl","cmd"

- "nomedia","msstyles","theme","diagpkg","386","msi","lock","deskthemepack"

- "ico","msp","bin","drv","sys","rom","dll","com","ics","hlp","nls","ldf","key"

- "rtp","msc","cpl","adv","idx","hta","mod","msu"

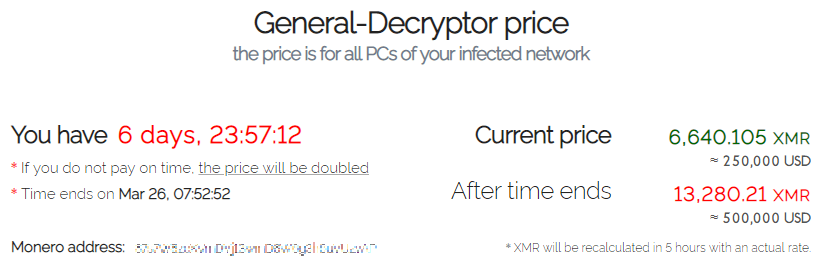

랜섬웨어의 기능적으로는 큰 변화는 없지만 사용자에게 파일 복호화를 위해 요구하는 금액과 기간에 변화를 보였다.

2월 27일 유포 된 블루크랩이 요구한 금액은 250,000 달러였고 7일 뒤에는 2배를 지불해야 한다고 했으나, 오늘 발견 된 블루크랩이 요구한 금액은 현저히 줄어든 1,495 달러이며 대신 2배를 지불해야되는 기간을 이틀 줄였다.

한글 키워드 구글 검색 시, 검색결과 페이지 상단에 노출되는 피싱 페이지로 유포되는 자바스크립트 형태(*.js)의 BlueCrab도 꾸준히 유포되고 있으며, 실행파일을 이용해 감염하는 *.EXE 형태의 BlueCrab도 유포중이므로 출처가 불분명한 메일의 첨부파일 및 링크는 열어보면 안되고, OS 보안 업데이트 및 Anti-Virus 제품 최신 업데이트를 통해 감염을 예방해야 한다.

현재 V3에서는 이와 같은 랜섬웨어를 다음과 같은 진단명으로 진단하고 있다.

[파일진단]

- Malware/Win32.Generic.C4021824

[행위진단]

- Malware/MDP.Ransom.M1171

- Malware/MDP.Inject.M1247

'악성코드 정보' 카테고리의 다른 글

| CoronaVirus 랜섬웨어에 의한 윈도우 복구 무력화 (0) | 2020.03.25 |

|---|---|

| [주의] 코로나 바이러스와 연관된 악성코드 다수 유포 (0) | 2020.03.24 |

| 이력서로 위장해 유포중인 NEMTY v2.6 발견(2020.03.17) (2) | 2020.03.18 |

| 구매 확인서 관련 피싱 메일 주의! (국내 포털 사이트 ID/PW 탈취) (0) | 2020.03.17 |

| 악성 매크로 코드를 '좀 더' 숨긴 엑셀 파일 유포 - very hidden (0) | 2020.03.11 |

댓글