안랩 ASEC은 Gandcrab v5.2이 동적 분석을 우회하기 위해 계속해서 패치하고 있음을 포착하였다.

- GandCrab v5.2 랜섬웨어에서 사용된 동적분석 우회기법 (2) https://asec.ahnlab.com/1213 (2019.03.27)

- GandCrab v5.2 랜섬웨어에서 사용된 동적분석 우회기법 https://asec.ahnlab.com/1202 (2019.02.27)

기존에 소개된 윗글에선 SetTimer(), GetCaretPos()등 과 같이 특정 API를 사용하였다면 최근엔 API가 아닌더미 코드를 이용하여 동적 분석 시간을 지연시킨다.

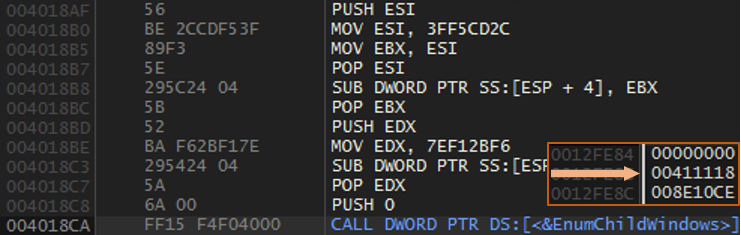

확인된 악성코드는 아래와 <그림 1.>같이 콜백 함수(EnumChildWindows)를 이용하여 .data 섹션에 있는 코드가 실행된다.

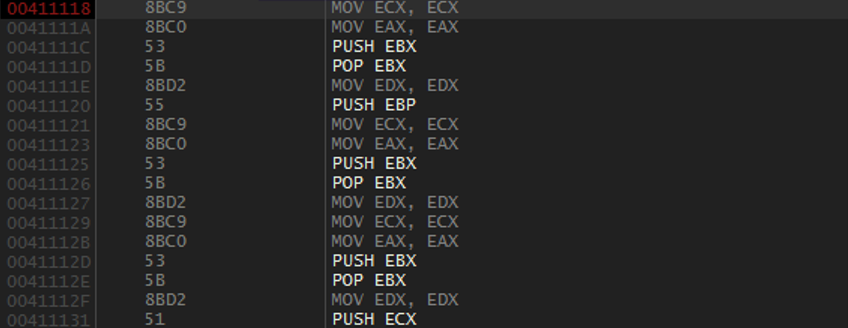

콜백 함수가 호출되면 아래와 같이 <그림 2.>코드와 같다.

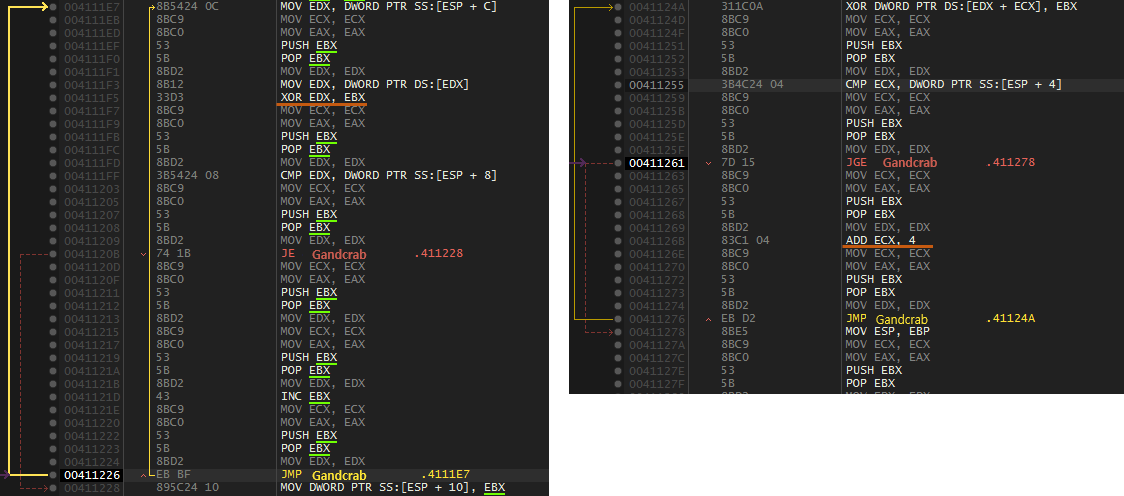

해당 코드는 더미 코드로 실행 흐름에 영향을 미치지 않는 코드이다. 이 더미 코드와 불필요한 연산 코드를 사용해 악성 행위를 지연 시킨다. 해당 랜섬웨어에서 사용하는 대표적인 시간 지연 코드 종류는 아래 <그림 3.> 이다.

해당 코드는 특정 값이 일치할 때까지 XOR 연산 및 산술 연산을 하며, 사진에 소개된 코드는 (좌)201,583,397번 수행, (우)18,856번을 수행한다. 이와 같이 특정 API가 아닌 연산 반복 코드가 호출되어 시간을 지연 시키기 때문에 PC 환경에 따라 지연 시간에 차이가 생길 수 있다.

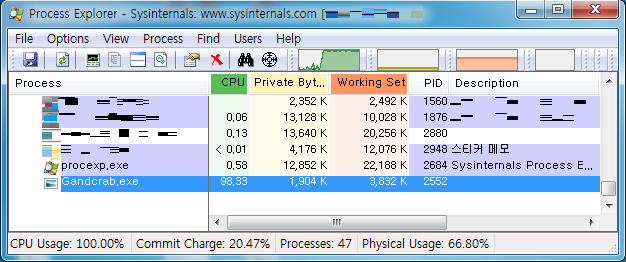

이러한 행위는 아래 <그림 4.>와 같이 CPU 점유율 잡아 먹어 시스템이 급격히 느려지는 것을 확인할 수 있다.

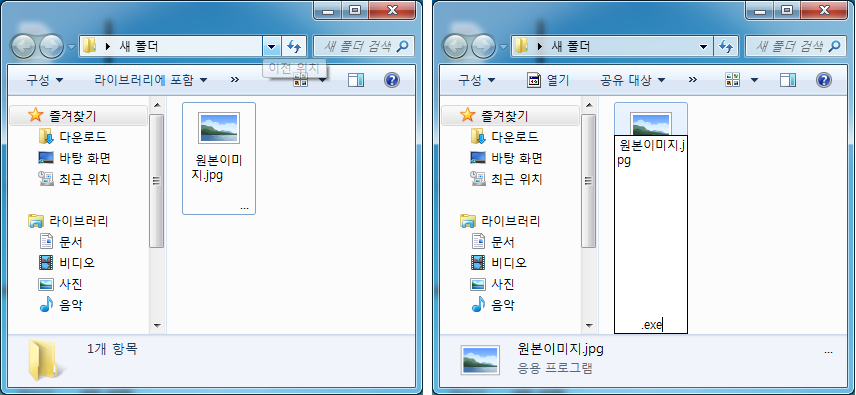

현 GandCrab v5.2의 유포 방식은 압축 형태로 유포되며 압축 파일 내부엔 [이미지/저작권.jpg(공백 다수포함).exe]라는 파일을 포함해 일반 사용자들이 사진 파일(.jpg)로 착각하도록 만들어졌다.

최근 GandCrab v5.2은 유포 방법 및 내부 코드를 계속해서 패치 하는 모습들이 포착되고 있어, PC 사용자들은 백신 프로그램을 주기적으로 업데이트하고 외부에서 파일을 다운로드 시 주의를 해야 할 것으로 보인다.

GandCrab은 현재 V3에서 다음과 같이 진단하고 있다.

파일진단 : Trojan/Win32.Gandcrab

행위진단 : Malware/MDP.Ransom.M1171

'악성코드 정보' 카테고리의 다른 글

| MBR 감염기능의 코인마이너 국내 유포 중 (DarkCloud Bootkit) (0) | 2019.04.22 |

|---|---|

| 'GandCrab' 랜섬웨어와 'Amadey' 봇의 은밀한 관계 (0) | 2019.04.22 |

| 확장자 별 암호화 방식의 차이를 보이는 GandCrab v5.2 (0) | 2019.04.15 |

| V3Lite 제품에 대한 진단 우회 시도 (GandCrab v5.2) (0) | 2019.04.11 |

| [주의] 국내 코인업체 대상 'Amadey' 악성코드 공격시도 (1) | 2019.04.02 |

댓글