안랩 ASEC은 2019년 3월 19일 Gandcrab 랜섬웨어 유포방식의 변화를 확인하였다. 워드문서(ex) 소환장.doc, 알리미.doc) 실행 시 내부 매크로 코드에 의해 Windows Script Component(.sct) 형태의 파일이 Pastebin 사이트를 통해 다운로드되며, 이를 통해 실행파일 형태의 GandCrab 랜섬웨어가 생성 및 실행되는 방식이다.

현재까지 확인된 유포방식은 1)워드 문서파일이 실행 파일을 다운로드하거나, 2)이력서로 가장하여 Gandcrab 실행("입사지원서.doc (공백) .exe")을 유도하거나, 3)구글 검색시 노출되는 웹 페이지를 통해 자바스크립트 형태("*.js")로 유포되고 있었다.

1) https://asec.ahnlab.com/1178 (제목: 이력서를 가장하여 유포중인 GandCrab 랜섬웨어 (2018.11.15))

2) https://asec.ahnlab.com/1200 (제목: GandCrab 랜섬웨어 v5.2 국내 유포 중 (복구불가))

3) https://asec.ahnlab.com/1156 (제목: 구글 한국어 웹 검색 시 노출되는 GandCrab 유포 자바스크립트)

그러나, 오늘 발견된 샘플의 경우 MS워드 문서 내 콘텐츠 사용을 클릭 시, 윈도우 정상 파일인 "cmstp.exe"을 이용해서 http[:]//pastebin.com/raw/6eG???Nm 사이트로 접속하며 인코딩 된 Gandcrab PE파일을 가지고 있는 *.sct 파일을 다운로드 받아 실행하여 감염되게 하는 형태로 변경되었다.

[그림 1] 워드 문서

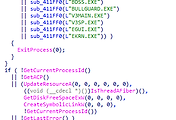

cmd 명령어를 이용하여 *.INF 형식인 [그림 3]과 같은 [랜덤숫자].txt를 생성하여 실행하면, AppLocker 정책과 UAC(User Account Control)를 우회 할 수 있어 공격자는 이러한 방법을 사용한 것으로 보인다.

[그림 2] 매크로 코드에 의해 실행되는 명령어 (일부)

[그림 3] [그림 2]를 통해 만들어지는 INF형식의 파일

cmstp.exe /s /ns "C:\Users\vmuser\AppData\Roaming\Microsoft\Templates\[랜덤숫자].txt" |

[표 1] "cmstp.exe" 를 이용하여 실행

[랜덤숫자].txt 파일을 실행 시, "http[:]//pastebin.com/raw/6eG???Nm" 사이트에 접속하여 인코딩 된 Gandcrab PE를 가지고 있는 sct 파일이 동작하며, 최종 C:\Users\vmuser\AppData\Roaming\Microsoft 경로에 Gandcrab PE 파일을 디코딩하여 생성 및 실행한다. 확인된 Gandcrab 버전은 GANDCRAB V5.2이다.

[그림 4] 인코딩 된 Gandcrab PE파일을 가지고 있는 윈도우 스크립트 컴포넌트 파일(*.sct 형식)

현재 V3에서는 아래와 같이 진단하고 있다.

- W97M/Downloader (2019.03.19.04)

- JS/GandCrab.S6 (2019.03.17.00)

- Trojan/Win32.Gandcrab.C3107746 (2019.03.19.04)

'악성코드 정보' 카테고리의 다른 글

| [주의] 국내에 확산되고 있는 SMB취약점(MS17-010) 공격시도 (1) | 2019.03.26 |

|---|---|

| [주의] 한국 경찰을 사칭해 GandCrab을 유포하는 문서파일 (Pastebin 삭제) (0) | 2019.03.22 |

| 코인 지갑 프로그램(알리바바)과 함께 설치되는 악성코드 (0) | 2019.03.15 |

| 기업 사용자를 타겟하여 설치되는 해킹툴 Ammyy (CLOP 랜섬웨어) (0) | 2019.03.08 |

| 국내 압축프로그램을 위장한 원격제어 악성코드 (1) | 2019.03.08 |

댓글