Clop 랜섬웨어에 대한 국내 피해사례가 증가하는 상황에서 아직까지 정확한 유포방식이 확인되지 않고 있었다. 다만, 랜섬웨어 피해 시스템들을 확인 결과 취약한 윈도우 계정정보 탈취를 통해 시스템이 장악된 상태에서 랜섬웨어가 구동된 것을 알 수 있었다. 안랩 ASEC은 이번에 Clop 랜섬웨어를 추적하는 과정에서 Ammyy 라는 이름의 원격제어 해킹툴과 동일한 인증서로 유포된 정황을 포착하였다.

ASEC블로그 사례

- 국내 사용자를 대상으로 유포 중인 악성 Excel 문서 파일 [ https://asec.ahnlab.com/1197 ]

- 국내 사용자를 대상으로 한 CLOP 랜섬웨어 유포 [ https://asec.ahnlab.com/1198 ]

- ‘CLOP’ 랜섬웨어 ‘CIOP’로 이름 변경 (제작자의 농간?) [ https://asec.ahnlab.com/1204 ]

Clop 랜섬웨어와 악성 매크로 문서 파일을 통해 유포 중인 Flawed Ammyy Rat 악성코드는 최근 국내 사용자를 대상으로 활발히 유포 중이라는 공통점 외에도 악성코드 바이너리가 유효한 인증서 서명정보를 가졌다는 특징이 있다.

Clop 랜섬웨어의 경우, 시그니처 진단을 우회하기 위한 목적으로 자체 제작한 패커를 통해 다양한 형태로 유포 중이다. Clop 랜섬웨어에서 사용되는 유효한 서명의 경우 한 종류가 아니라 다수 존재하며 하나의 유효한 서명에서도 다수의 Clop 랜섬웨어를 확인할 수 있다. 이것은 Flawed Ammyy Rat에서도 마찬가지로서 Ammyy 백도어 외에도 이것을 다운로드하는 다운로더 악성코드도 유효한 서명을 가진 채로 유포 중이다.

안랩 ASEC에서는 최근 관련 디지털 서명을 조사하던 중 Clop 랜섬웨어와 Flawed Ammyy Rat에서 동일한 서명이 사용되는 경우도 존재한다는 사실을 확인하였다.

유효한 서명들 중 두 악성코드에서 같이 사용되는 서명들로는 다음과 같이 서명자 이름이 “MAN TURBO (UK) LIMITED”와 “DELUX LTD”가 있다. 또한 두 서명 모두 2월 경부터 최근까지 악성코드에서만 사용되는 것으로 확인되었다.

동일 인증서 사례 (1)

동일 인증서 사례 (2)

현재까지 알려진 바에 따르면 Clop 랜섬웨어는 공격자가 중앙관리 서버에 침투한 후 관리서버에 연결된 시스템에 삽입 및 감염시키는 것으로 확인된다. Flawed Ammyy RAT(원격 제어 도구)의 경우 공격자의 서버에서 명령을 받아 감염된 사용자 환경에서 원격 제어를 가능케 한다.

지금까지 살펴보았듯이 두 악성코드가 동일한 유효한 서명을 공유하고 있는 상황에서, 공격자가 Clop 랜섬웨어를 설치하기 위한 방법 중 하나로 Flawed Ammyy 악성코드를 이용했을 가능성이 높다.

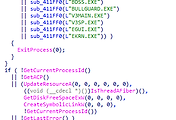

안랩에서는 위의 악성코드들에 대해 다음과 같이 진단 중이다.

Flawed Ammyy RAT 해킹툴 유포관련 V3 진단명

- XLS/Downloader (2019.02.13.07)

- MSI/Downloader (2019.02.13.09)

- MSI/Installer (2019.02.13.09)

- BinImage/Encoded (2019.02.13.09)

- Trojan/Win32.Agent (2019.02.13.09)

- Trojan/Win32.Downloader (2019.02.27.03)

- Backdoor/Win32.FlawedAmmyy (2019.03.06.05)

- Backdoor/Win32.Agent (2019.02.27.04)

Clop 랜섬웨어 V3 진단명

- Trojan/Win32.ClopRansom

'악성코드 정보' 카테고리의 다른 글

| 기업 사용자를 타겟하여 설치되는 해킹툴 Ammyy (CLOP 랜섬웨어) (0) | 2019.03.08 |

|---|---|

| 국내 압축프로그램을 위장한 원격제어 악성코드 (1) | 2019.03.08 |

| 닷넷(.NET) 외형으로 유포되는 GandCrab 랜섬웨어 v5.2 (0) | 2019.03.06 |

| 'CLOP'랜섬웨어 'CIOP'로 이름 변경 (제작자의 농간?) (1) | 2019.03.04 |

| 멀버타이징 방식에 의한 매그니베르와 갠드크랩 중복감염 (0) | 2019.02.28 |

댓글