안랩 ASEC은 지난 9월 9일 ".SAVEfiles" 확장자로 암호화 하는 랜섬웨어가 유포된 것을 확인 하였다. 인터넷 브라우저를 통해 Drive by Download 로 유입된 것으로 추정되며 실행 시 일부의 경로를 제외하고 .exe, .dll 등 모든 확장자를 암호화 한다.

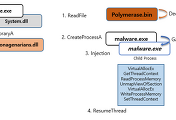

[그림 1. 랜섬웨어 실행 과정]

C2로 연결하여 key, Personal id 를 받아오지만 네트워크가 연결되지 않은 환경이라면 내부에 하드코딩된 값을 이용한다.

[그림 2. 내부에 하드코딩된 key, Personal id]

이 후 아래의 암호화 제외 경로를 제외한 폴더의 모든 확장자를 암호화 하여 .SAVEfiles 로 확장자를 변경한다.

암호화 제외 경로 |

C:\Windows\ |

[표 1. 암호화 제외 경로]

[그림 3. 암호화된 파일들]

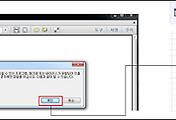

!!!SAVE_FILES_INFO!!!.txt 파일명으로 랜섬노트를 생성하며, 내용은 아래와 같다. 기존 랜섬웨어와 달리 URL 주소가 아닌 이메일 주소를 통해 제작자와 통신하는 구조이며, 지불비용은 500 달러로 명시되어 있는 것이 특정이다.

[그림 4. 랜섬노트]

현재 안랩은 해당 랜섬웨어를 아래와 같은 진단명으로 진단하고 있다.

- 파일 진단 : Trojan/Win32.Savefiles.C2701916 (2018.09.10.03)

- 행위 진단 : Malware/MDP.Ransom.M1171

'악성코드 정보' 카테고리의 다른 글

| 사용자 몰래 V3 Lite 언인스톨하는 GandCrab v4.3 (*.js) (1) | 2018.09.20 |

|---|---|

| Nullsoft 설치파일 형태로 유포중인 GandCrab v4.3 (1) | 2018.09.17 |

| PDF 파일에 첨부되어 유포 중인 악성코드 (*.pub, *.iqy) (0) | 2018.09.10 |

| 배치파일(*.bat) 형태로 유포되는 GandCrab v4.3 (certutil.exe) (0) | 2018.09.07 |

| 구글 한국어 웹 검색 시 노출되는 GandCrab 유포 자바스크립트 (0) | 2018.09.06 |

댓글