매크로 악성코드 증가

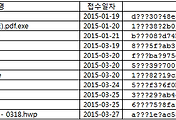

2012년부터 2015년 2월 현재까지 안랩에서 고객으로부터 접수된 매크로 악성코드 수는 다음과 같다. 2015년 3월까지 240개로 2014년 2월에 이미 2014년 한해 동안 발견된 매크로 악성코드보다 많다.

|

년도 |

접수 수 |

|

2012년 |

22개 |

|

2013년 |

50 개 |

|

2014년 |

108 개 |

|

2015년 3월 까지 |

240 개 |

표 1. 매크로 악성코드 고객 접수 수

매크로 기능 활성 유도

공격자는 보통 이력서, 주문서 등을 가장한 메일을 보내 첨부된 문서를 열게 만든다. 아직 한글로 작성된 유형은 없고 대부분 영문 메일이지만 가끔 유럽 지역 언어로 된 메일과 문서도 존재한다. 따라서 영문 메일에 첨부된 문서 파일을 열어 볼 때는 주의해야 한다. 워드 문서 형태의 악성코드의 대부분이지만 국내에서는 한컴 한글 워드프로세스 사용자가 많아 개인 사용자는 상대적으로 피해가 적다. 하지만, 외국과 교류가 잦은 기업 등을 중심으로 피해가 발생하고 있다.

가장 널리 사용되는 방법은 문서 내용을 알아보지 못하게 하고 매크로를 사용하면 내용을 볼 수 있다고 유도하는 방법이다.

오피스 버전별 매크로 기능 활성화을 알려주는 친절한(?) 악성코드도 존재한다.

매크로 기능을 활성화하면 화면 변화 없이 악성코드만 실행되는 경우가 있다. 하지만, 다른 내용을 보여줘 사용자를 속이는 형태도 존재한다. 주로 엑셀 파일에서 볼 수 있다.

매크로 기능 활성화 전

매크로 기능 활성화 후

매크로 기능 활성화 전

매크로 기능 활성화 후

종류

다른 감염 대상이 있는 바이러스가 요즘 보기 힘든 것처럼 매크로 악성코드에도 바이러스 형태는 일부 엑셀 매크로 바이러스를 제외하고는 거의 사라졌으며 대체로 다른 악성코드를 다운로드하는 다운로더(Downloader)와 다른 악성코드를 떨어뜨리는 드롭퍼(Dropper)가 있다.

매크로 바이러스의 경우 파일을 직접 생성하기 보다는 다운로드 하는 비율이 월등히 크다. 그 이유는 다운로드 받는 파일의 경우 언제든지 변경이 가능하여 상황과 나라에 맞는 파일로 변조할 수 있기 때문이다. 즉 매크로 바이러스 주요 목적은 감염 경로로 활용되며 공격자가 원하는 공격 방법으로 언제든 변조가 가능하다.

1) 다운로더 (Downloader)

다른 악성코드를 웹사이트 등에 올려두고 다운로드 해 실행한다.

매크로 악성코드의 다운로드 코드

매크로를 확인하면 다운로드 파일을 받아오는 주소와 다운로드 파일을 저장할 경로 코드를 갖고 있다.

2) 드롭퍼 (Dropper)

사용자

컴퓨터에 실제 감염 시킬 실행 파일을 매크로 코드 내에 포함하기도 한다.

악성 매크로 내 다른 악성코드 데이터

예방

오피스에서 매크로 활성화는 기본적으로 꺼져있어 기본 설정으로도 매크로 악성코드의 피해를 입지 않는다. 따라서 매크로 설정에서 ‘매크로 제외’를 확인하는게 중요하다.

1) 매크로 활성화 설정

[파일] -> [옵션] -> [보안센터] -> [보안 센터 설정]에서 매크로 기능 활성화를 설정할 수 있다.

오피스 보안센터

매크로 설정

매크로 설정의 기본은 ‘모든 매크로 제외(알림 표시)’를 확인한다.

결론

요즘 증가하고 있는 매크로 악성코드는 한국 사용자 보다는 외국 사용자를 대상으로 제작되고 있다. 하지만 앞으로 국내 사용자를 대상으로 한 한글로 작성된 문서가 공격에 이용 될 가능성도 있다. 또 아직은 금융정보 탈취 목적의 악성코드가 최종적으로 감염되지만 표적공격에 이용될 수 있다. 메일의 첨부된 문서 파일을 열 때 조심해야 하고 무엇보다 오피스의 매크로 기능은 비활성화 상태로 유지하는 게 중요하다.

자세한 내용은 월간 안 2015년 4월호 '매크로 악성코드 증가…올드보이의 귀환?'를 참고하면 된다.

(http://www.ahnlab.com/kr/site/securityinfo/secunews/secuNewsView.do?curPage=&menu_dist=2&seq=23501)

Reference

[1] Gabor Szappanos, ‘Back to VBA’, 2014 (https://www.virusbtn.com/virusbulletin/archive/2014/04/vb201404-VBA)

[2] Gabor Szappanos, ‘Paper: VBA is not dead!’, 2014 (https://www.virusbtn.com/blog/2014/07_07.xml)

[3] Cho Sihaeng & Cha Minseok, ‘Script and Worm viruses in DBCS environment’, 2002 (AVAR 2002)

[4] Graham Chantry, ‘From the Labs: VBA is definitely not dead - in fact, it's undergoing a resurgence ‘, 2014 (https://nakedsecurity.sophos.com/2014/09/17/vba-injectors)

[5] Graham Chantry, ‘From the Labs: New developments in Microsoft Office malware’, 2015 (https://nakedsecurity.sophos.com/2015/03/06/from-the-labs-new-developments-in-microsoft-office-malware)

'악성코드 정보' 카테고리의 다른 글

| 한국을 목표로 한 랜섬웨어, CryptoLocker (0) | 2015.04.21 |

|---|---|

| 스팸메일로 유포되는 다운로더 악성코드 Upatre (0) | 2015.04.13 |

| 문서파일로 위장한 Bisonal 악성코드 (0) | 2015.03.24 |

| 원본파일 복원이 가능한 ‘NSB(National Security Bureau) 사칭’ 랜섬웨어 (0) | 2015.02.11 |

| 문서에 포함된 매크로 악성코드 (1) | 2015.01.26 |

댓글