2013년 9월 'The "Kimsuky" Operation: A North Korean APT?'라는 제목으로 국내 주요 기관을 대상으로 한 APT 공격에 대해 소개된 적이 있다.(Kaspersky Lab, 2013.09.11) 해당 공격에 사용된 악성코드들은 '한글 취약점악용 문서파일', '원격제어 툴(TeamViewer)', '키로깅', '웹 메일 계정을 통한 통신' 등의 특징을 갖고 있다.

2014년 2월 25일, 당시 공격에 사용된 악성코드와 동일한 유형의 파일들이 확인되었으며, 이는 2차 공격을 위한 것으로 추정된다. 작년과 동일하게 이번에 발견된 악성코드도 취약한 한글문서파일을 통해 최초 감염이 이루어졌으며, 2월 부터 시작된 이러한 유형의 공격이 3월에도 지속적으로 이루어지고 있음을 알 수 있다.

1. 취약점 한글문서

2개의 악성 한글문서 파일이 국내 기관에서 발견되었으며, 각각 2014년 2월 25일과, 2014년 3월 19일 발견된 파일로 공격이 지속적으로 이루어짐을 알 수 있다.

2개의 한글문서 파일에서 사용한 취약점은 문단의 레이아웃을 담당하는 'HWPTAG_PARA_LINE_SEG' 구조체에서 발생하며, 본문의 내용만 다를 뿐 동일한 취약점이 사용되었다. (해당 취약점은 이미 패치가 나와있어, 최신버전의 한글프로그램에서는 동작하지 않음)

아래의 [그림-1]은 2개의 한글문서 파일에서 취약점이 발생하는 위치 및 쉘코드부분을 나타낸다.

[그림-1] 한글문서 취약점 발생하는 부분

해당 한글취약점을 통해 설치되는 파일은 DLL형태로 생성되는 위치는 %TEMP% 폴더와 %SYSTEM% 폴더이며, %TEMP% 폴더의 경우 "~tmp.dll" 이름으로 생성되는 특징을 갖는다. %SYSTEM% 폴더의 DLL이 서비스로 등록 및 구동 시 사용된다. (변종마다 등록하는 서비스 이름 및 파일명이 다름)

아래는 취약점 한글 문서를 통해 생성되는 파일 및 서비스 등록의 예를 나타낸다.

(1) c:\Documents and Settings\사용자계정\Local Settings\Temp

> ~tmp.dll

(2) c:\WINDOWS\system32

> telnet.dll (~tmp.dll 과 동일파일)

이렇게 생성된 파일들은 %SYSTEM% 폴더의 정상 "calc.exe" 파일의 생성시간과 동일하게 변경하는 특징을 갖는다. 이는 과거 다른 APT형태의 악성코드에서도 공통적으로 사용되었던 특징이다.

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TelnetManagement]

> "DisplayName"="TelnetManagement"

> "ObjectName"="LocalSystem"

> "Description"="Provides the access and management WebClients."

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TelnetManagement\Parameters]

> "ServiceDll" = %SystemRoot%\System32\telnet.dll

취약한 한글문서파일을 통해 설치된 백도어 파일은 작년 "Kimsuky" 샘플과 동일한 기능을 갖고 있으며, 아래와 같은 기능이 있다.

2. 특정 레지스트리 값 변경

(1) 백신 및 윈도우 방화벽관련

: V3 제품 방화벽 및 윈도우 기본 방화벽 무력화를 위한 시도이며, V3 제품관련 레지스트리 값들은 자체보호에 의해 실제로는 수정되지 않는다.

[HKEY_LOCAL_MACHINE\SOFTWARE\AhnLab\V3IS80\is]

- fwmode = 0

[HKEY_LOCAL_MACHINE\SOFTWARE\AhnLab\V3IS2007\InternetSec]

- FWRunMode = 0

[HKLM\SYSTEM\CurrentControlSet\services\SharedAccess

\Parameters\FirewallPolicy\PublicProfile]

- EnableFirewall = 0

[HKLM\SYSTEM\CurrentControlSet\services\SharedAccess

\Parameters\FirewallPolicy\StandardProfile]

- EnableFirewall = 0

(2) 윈도우 보안센터 관련

: 윈도우 보안센터 서비스를 사용하지 않도록 변경한다.

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wscsvc]

- Start = 4

3. 공격자 웹 메일 주소

악성코드는 웹 메일을 사용해 정보유출 및 공격자와의 통신을 하며, 각 메일 계정 별 인증에 필요한 정보도 함께 존재한다. 웹 메일 계정별 로그인 시 필요한 정보(계정 및 패스워드)를 통해 메일서버에 접속하고, 이후 '마스터' 메일주소로 유출한 정보를 첨부파일 형태로 전송하는 기능을 갖는다. 현재까지 확인된 웹 메일 계정은 아래와 같다.

- tilmb17.indiatimes.com

- jsso.indiatimes.com

- ...

아래의 [표-1]과 [표-2]는 각각 웹 메일계정에 로그인 및 메일전송(파일첨부 기능사용)을 위해 사용되는 데이터 중 일부를 나타낸다.

|

&pass= |

[표-1] 메일전송 시 사용하는 정보(로그인)

|

var msgs = {"inbox":{" |

[표-2] 메일전송 시 사용하는 정보(파일첨부)

"mail.bg", "zoho.com" 메일계정은 1차 공격(2013년 9월)에서도 사용되었으며, "mail.com", "india.com", "opera.com", "indiatimes.com" 는 이번에 새롭게 확인된 사이트이다. 위 메일계정 외에 '마스터'로 불리는 메일 주소 중 일부는 아래와 같다.

- ...

위에서 언급된 메일 주소 중, 아래의 [그림-2]는 불가리아 무료 웹메일 "lovelove333@mail.bg" 에서 '마스터' 메일주소인 "jkl110112@hotmail.com"과 "schyong1213@hotmail.com" 으로 첨부파일을 포함하여 메일이 발송된 것을 나타낸다. 메일이 발송된 시기는 최근으로 '2014.03.11', '2014.03.12', '2014.03.17' 총 3번에 걸처 진행되었음을 알 수 있다.

[그림-2] 웹 메일을 통한 정보유출

4. 공격자 웹 서버주소 (새로운 유형)

(1) www.bugs3.com 이용

2월 24일 제작된 백도어 파일("telmgr.dll")의 경우, 기존에 알려진 웹 메일 기반이 아닌, 무료 웹 호스팅 사이트(www.bugs3.com)를 이용해 정보유출을 시도하고 있다. 아래의 [표-3]은 실제 해당 악성코드 내부에 존재하는 문자열 정보 중 일부를 나타낸다.

|

Referer: http://xxxxx.bugs3.com/upload.php |

[표-3] 웹 페이지 접속 시 사용하는 정보

아래의 [그림-3]은 실제 해당 PHP 사이트에 접속 시 보이는 화면이며, 특정 파일에 대한 업로드가 가능한 구조를 갖는다.

[그림-3] 파일전송을 위한 웹 페이지

(2) www.dothome.co.kr 이용 (FTP 서버)

3월 22일 제작된 백도어 파일("olethk64.dll")의 경우, 웹 호스팅 업체(www.dothome.co.kr)에서 제공하는 FTP 서버를 이용하여, 유출한 정보들을 업로드 하는 기능을 갖는다. 악성코드 내부에 공격자가 설정한 계정 및 패스워드 정보가 존재한다. 아래의 [그림-4]는 실제 해당 FTP 서버에 접속하여 보여지는 화면을 나타낸다.

[그림-4] 파일전송을 위한 FTP 서버

5. 정보유출

(1) 시스템 정보

: cmd.exe 에서 아래와 같은 명령을 통해 감염 시스템의 정보를 파일로 저장 후, 공격자 지정 웹 메일 주소로 업로드를 시도한다.

- /c systeminfo > %s

(2) 사용자 이름 및 컴퓨터 이름

- User name: %s

- Computer name: %s

(3) 파일 목록정보 유출

: cmd.exe 에서 아래와 같은 명령을 통해 감염 시스템의 폴더 및 파일들에 대한 목록정보를 유출한다. 이러한 정보 수집을 통해 감염 시스템에 존재하는 문서파일/실행파일/이미지파일 등의 정보를 확인할 수 있으며, 2차 공격에 사용되는 원격제어 툴을 통해 추가로 정보유출이 가능하다.

- dir C:\ /s /a /t

(4) 프로세스 목록정보 유출

: cmd.exe 에서 아래와 같은 명령을 통해 감염 시스템에서 실행중인 프로세스들에 대한 정보를 유출한다.

- tasklist /v

(5) 키로깅(Keylogging)

: 사용자 입력 키보드 값에 대한 정보유출을 시도하며, 로깅한 정보는 "~msgsocm.log", "c_38649.nls" 등의 이름으로 저장한다.

6. UAC(User Account Control) 우회

2013년 9월 발견 악성코드와 동일하게 UAC 우회하는 기능을 갖는다.

- C:\Windows\System32\sysprep\cryptbase.dll

- C:\Windows\System32\sysprep\sysprep.exe

- Elevation:Administrator!new:{3ad05575-8857-4850-9277-11b85bdb8e09}

7. 원격제어 툴 (TeamViewer)

2013년 공격에 사용된 원격제어 모듈과 동일한 버전의 툴이 사용되었으며, TeamViewer Version(5.0.9104)이 사용되었다. Dropper 역할을 하는 파일은 "spl.exe" 이며, "browsesc.dll" 파일내부에 저장된 공격자 웹 메일서버와의 통신("ieup_8", "iedown_8")을 통해 다운로드 및 실행된다. "spl.exe" 파일의 리소스 영역에는 아래의 [그림-5]와 같이 총 3개의 실행파일을 포함하고 있다.

[그림-5] 원격제어툴 Dropper 구조

리소스 영역의 "COM", "KHK", "WAVE" 이름으로 존재하는 3개의 실행파일들은 모두 파일의 시작부터 0x100 크기만큼 1바이트 키값으로 XOR 된 형태로 존재하는 특징을 갖고 있으며, 리소스에 대한 언어정보는 한국어(Korean)로 설정되어 있다.

(1) C:\Windows\System32\xpsp2.exe (TeamViewer Client)

(2) C:\Windows\System32\pmspl.exe (xpsp2.exe - Install & Start)

(3) C:\Program Files\Internet Explorer\iexplore_ko.dll (TeamViewer Client Resource DLL)

"spl.exe"와 "xpsp2.exe" 파일의 빌드시간은 2014년 1월 23일이며, "pmspl.exe" 파일은 2014년 1월 13일에 빌드된 것으로 확인되었다.

아래의 [그림-6]은 과거발견 파일과 동일 버전의 TeamViewer Client 모듈이 사용되었으나, 실제 정보유출 시 저장하는 파일의 경로 및 이름이 변경되었음을 나타낸다.

[그림-6] 과거 TeamViewer 모듈과의 차이점

8. PDB(Program DataBase) 정보의 변화

2013년 9월 "Kimsuky" Operation 에 사용된 악성코드 내부에 존재하는 PDB 정보와 2014년 2월 발견된 샘플을 통해 확인한 PDB정보의 변화는 다음과 같다.

- E:\WORK\Attack\02_jin\TeamViwer\ie_moth\Release\ie_moth.pdb

- E:\WORK\Attack\03_kinu\TeamViwer_IE\ie_moth\Release\ie_moth.pdb

- G:\work (d)\work\teamview_test\new\ie_moth\Release\ie_moth.pdb

- F:\Work\Tool\Timeviewer\20140113\ie_moth\Release\ie_moth.pdb -> (2014년 1월)

- E:\pmch\0207\TeamViewer\ie_moth\Release\ie_moth.pdb -> (2014년 2월)

- D:\My Work\2014\Work\TeamViewer_20140303\ie_moth\Release\ie_moth.pdb -> (2014년 3월)

공격자는 2013년 9월 이후 새로운 형태의 변종을 제작(2014년 1월/2월/3월)하고 있으며, 실제 국내 주요기관으로 부터 해당 악성코드에 감염된 시스템이 확인되어 주의가 필요한 상황이다.

9. 공격자 (추정정보)

2013년 9월 처음 소개된 해당 악성코드는 당시 발견된 공격자 웹 메일 계정(iop110112@hotmail.com, rsh1213@hotmail.com)을 통해 회득한 "kimsukyang", "Kim asdfa" 정보를 통해 "Kimsuky" 라는 이름으로 명명되었다.

아래의 [그림-7]은 2014년 2월 새롭게 발견된 변형 샘플에서 확인한 공격자 메일 계정(karena1989@mail.com)을 통해 해당 악성코드 제작자는 중국 국적의 한국어를 구사하는 사람으로 추정된다. 해당 공격자 메일 계정에 대한 암호("dkdlfkqmdb???")는 한국어로 '아이라브유'로 변환되며, 메일 사용자가 등록한 국적은 'China'로 되어있음을 알 수 있다.

[그림-7] 공격자 메일계정 정보(1)

아래의 [그림-8]은 인도 웹 메일계정(jhonin333@india.com)을 통해 확인한 사항으로, 보낸 메일의 제목에는 "jinmyung"(한국이름: 진명)으로 명시되어 있으며, 정보유출 시, 첨부파일로 "1.pdf" 형태를 사용했음을 알 수 있다. 또한, 공격자가 서울 출생의 여성으로 추정되며, 과거 "kimsukyang" 으로 언급된 마스터 웹 메일 주소인 "iop110112@hotmail.com"를 2차 메일주소로 등록하였음을 알 수 있다.

[그림-8] 공격자 메일계정 정보(2)

10. 관련 샘플들

(1) %windir%\Program Files\Internet Explorer

- iexplore_ko.dll

(2) %windir%\system32\

- pdvi.dll

- telnet.dll

- Ahv3.exe

- pmspl.exe

- spl.exe

- xpsp2.exe

- winhelp128.exe

- browsesc.dll

- telmgr.dll

- usermon.dll

- EN.DLL

- ko.dll

- nmails.dll

- ctfmon .exe

- olethk64.dll

- signdrv.exe

- shsvcs.exe

- chksvc.exe

- hostsrv.exe

- ...

(3) %temp%

- ~tmp.dll

- ~df.tmp

11. 참고 사이트

- http://www.securelist.com/en/analysis/204792305/The_Kimsuky_Operation_A_North_Korean_APT

'악성코드 정보' 카테고리의 다른 글

| 뱅킹악성코드에 포함된 DDoS 공격기능 ('Gh0st' 3.75 버전) (0) | 2014.04.03 |

|---|---|

| 정상 설치파일 위장한 'CyberGate RAT' 원격제어 악성코드 감염 (0) | 2014.03.28 |

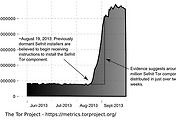

| 토르(Tor) 취약점을 악용한 Sefnit (0) | 2014.01.10 |

| ASEC 보안 위협 동향 리포트 2013 Vol.47 발간 (0) | 2014.01.10 |

| ASEC 보안 위협 동향 리포트 2013 Vol.46 발간 (0) | 2014.01.10 |

댓글