4월 8일 이후 확인된 메그니베르(Magniber) 랜섬웨어는 기존의 복구툴로 복구가 불가능하다. 이유는 복구를 위해 필요한 벡터정보를 고정값이 아닌 랜덤하게 생성하여 발생한 것으로 동일한 확장자로 암호화된 파일이라도 사용자마다 사용된 벡터정보가 다를 수 있다. (단, 하나의 시스템에서 암호화된 파일은 동일 벡터가 사용)

이러한 문제로 인해 테스트로 복구 서비스를 제공하는 웹 페이지에서도 일부 알려진 포멧(JPG, PNG, BMP, DOCX, PPTX, HWP, XLSX 등)의 파일들을 제외하고 복구가 실패하는 것을 알 수 있다. 또한, 하나의 파일 복구에 8시간 정도 소요될 수 있다는 문구가 추가되었다.

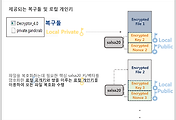

4월 8일 이후에 암호화된 파일을 복구하기 위해서는 감염시점에 무료로 복구 테스트를 제공하는 페이지를 통해 암호화 파일, 복호화 파일 한 쌍을 백업해 둘 필요가 있다. (일정시간이 지나면 해당 서비스 페이지 접속불가) 실패없이 복구에 성공하기 위해서 테스트 복구대상으로는 그림파일, 문서파일 등이 사용되는 것이 좋다. (*.doc, *.pdf, *.xls, *.ppt, *.hwp, *.docx, *.xlsx, *.pptx, *.jpg, *.bmp, *.png 등)

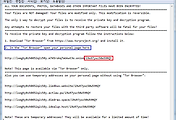

[그림-1] README.txt 파일에 표시된 URL 주소로 접속 시, 사용자에게 보여지는 웹 페이지

[그림-2] 1개의 파일을 무료로 복구 서비스 제공하는 페이지

이러한 작업을 통해 암호화 파일과 해당 파일에 대한 복호화 파일 한 쌍을 백업한 후, 추후 ASEC블로그를 통해 제공 예정인 확장자, 키 정보를 통해 아래와 같이 입력하면 암호화에 사용된 벡터정보를 추출할 수 있다. 이 벡터 정보를 통해 기존의 툴에서 확장자, 키, 벡터정보를 입력하면 암호화된 파일 전체를 복구할 수 있다.

현재 안랩에서 확보한 메그니베르 랜섬웨어에 대한 확장자, 키 정보는 지속적으로 업데이트할 예정이다.

'조치 가이드' 카테고리의 다른 글

| 시리아 지역을 대상으로한 GandCrab 복구툴 배포 (0) | 2018.10.25 |

|---|---|

| Magniber 랜섬웨어 복구툴 (랜덤벡터 복구기능 포함) (56) | 2018.04.12 |

| Magniber 복구 가능 확장자 목록 (107) | 2018.04.03 |

| Magniber 랜섬웨어 복구툴 (확장자 별 키 정보) (13) | 2018.03.30 |

| CryptXXX 랜섬웨어 3.x 버전의 암호화 방식 (부분 복구툴) (0) | 2016.06.03 |

댓글