지난 10월 17일 컴퓨터 보안 및 기술 관련 정보를 제공하는 해외 리소스 사이트 Bleeping Computer에서 시리아 희생자를 위해 GandCrab 제작자가 키를 공개하였다는 기사를 업로드하였다.

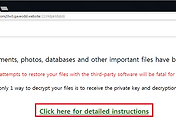

자사 블로그(http://asec.ahnlab.com/1153)에서 언급하였듯이 GandCrab에 암호화 된 파일들은 공격자의 개인키를 알아야 복호화를 진행 할 수 있으며, [그림1]처럼 공격자는 파일 복호화를 위해 지불한 피해 사용자에게 자신만이 알고 있는 키 쌍을 통해 사용자의 개인키를 제공하여 복호화를 진행 할 수 있도록 한다. 또한 이 키는 시스템마다 다르게 생성되기 때문에 한 피해 사용자에게 공격자로부터 제공받은 키를 알고있다 할지라도 다른 시스템에서 암호화 된 파일들은 복호화가 불가하다.

[그림1] - 공격자로 부터 제공되는 로컬 개인키

공격자가 어떤 기준으로 키 관리를 하고 있는지는 알 수 없지만, GandCrab 기능상 피해 시스템의 IP정보를 전송하는 기능이 존재하기 때문에 공격자가 IP를 정보를 토대로 시리아 지역의 키를 따로 분류할 수 있다는 추측이 가능하다. 해당 키 리스트를 통해 매칭이 되는 시리아 지역의 암호화 된 파일은 복호화가 가능하지만 수 많은 다른 지역들의 키 쌍과는 다르기 때문에 역시 GandCrab의 복호화는 아직까지 공격자에게 키를 받지 않는 이상 불가능한 현실이다.

따라서 GandCrab은 사전 방지가 중요하며 이를 위해 자사에서는 GandCrab 유포단에서의 행위진단과 생성되는 파일진단 모두 적용하여 감염을 방지하고 있다.

'조치 가이드' 카테고리의 다른 글

| 보안취약점을 이용한 악성코드 감염 예방 방법 (0) | 2019.01.24 |

|---|---|

| GandCrab v1, v4, v5 복구툴 배포 (Bitdefender) (0) | 2018.10.26 |

| Magniber 랜섬웨어 복구툴 (랜덤벡터 복구기능 포함) (56) | 2018.04.12 |

| [가이드] 새로운 Magniber 랜섬웨어 복구를 위한 사용자 작업 (3) | 2018.04.10 |

| Magniber 복구 가능 확장자 목록 (107) | 2018.04.03 |

댓글