국내 온라인 뱅킹 사용자를 타깃으로 보안카드 등의 금융 정보를 노리는 악성코드(Banki) 변종이 지속적으로 발견되는 가운데, 최근 이름과 주민번호를 체크하는 루틴까지 추가된 변종이 발견되면서 그 수법이 점차 고도화되고 있어 사용자의 주의가 필요로 하다.

'파밍' 이라고도 부르는 해당 악성코드는 가짜 뱅킹 사이트로 연결되도록 조작해 금융정보를 빼내는 신종 사기 수법으로, 최근 거액의 사기사건이 보고되면서 사회적인 이슈가 되고 있다.

보통 악성 스크립트가 삽입된 취약한 웹사이트를 통해 감염되며, 감염 시 hosts 파일을 변경하여 악성코드 제작자가 만든 가짜 뱅킹 사이트로 접속됨으로써 사용자의 금융정보를 입력 하도록 유도하고 있다.

이번에 발견된 변종이 유포되는 유포지 와 [9090.exe] 다운로더 에 의해 생성되는 파일은 아래와 같다.

[Download URL] http://125.***.***.5/9090.exe (Downloder) http://sk*******3.g****.net/asd.txt (다운로드되는 파일 목록) http://125.***.***.4:8080/26.exe (hosts 파일 변조) http://125.***.***.5/8888.exe (021F0552\svchsot.exe 생성) http://125.***.***.5/23.exe (hosts 파일 변조) |

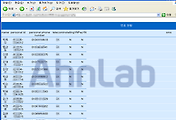

다운로드 된 [26.exe], [23.exe] 악성파일에 의해 hosts파일이 아래와 같이 변조된 것을 확인할 수 있는데, 변조된 hosts파일에 의해서 정상적인 뱅킹 사이트에 접속하여도 가짜 사이트로 리다이렉트(redirect)시켜 사용자도 모르게 피싱사이트에 접속되어 피해를 입을 수 있는 것이다.

[그림 1] 악성 파일에 의해 변조된 hosts 파일

감염된 PC에서 뱅킹 사이트에 접속한 모습이다.

정상적인 방법으로 뱅킹 사이트를 방문하였지만 피싱 사이트로 리다이렉트 되었으며, 하나같이 보안관련 인증절차를 요구하며, 사용자로 하여금 금융정보를 입력하게끔 유도하고 있다.

[그림 2] 가짜 뱅킹 사이트

기존의 Banki 악성코드와 마찬가지로, 사용자의 이름, 주민번호, 보안카드 정보 등을 요구하고 있다. 기존에는 임의의 문자와 랜덤 한 숫자로 주민번호를 입력하면 다음 단계로 넘어갔었는데, 이번 변종에서는 사용자의 이름과 주민번호가 정상적으로 입력되었는지 체크하는 루틴이 추가되었다는 것이다.

[그림 3] 이름과 주민번호를 체크하는 소스부분

또한, 다운로드 된 다른 [8888.exe] 파일은 아래와 같은 경로에 [svchost.exe]을 생성하며 자기 자신을 자동 실행되게끔 tasks(예약작업)에 등록한다.

8888.exe CREATE C:\WINDOWS\021F0552\svchsot.exe (Tasks 작업 생성파일) svchost.exe CREATE C:\WINDOWS\Tasks\At1.job svchost.exe CREATE C:\WINDOWS\Tasks\At2.job svchost.exe CREATE C:\WINDOWS\Tasks\At3.job |

[그림 4] 악성코드에 의해 생성된 예약작업들

이러한 파밍에 대한 피해를 막기 위해서는, 무리한 개인정보를 요구할 경우 의심을 해야 하며, 무엇보다 보안카드 번호 전체를 요구한다면 100% 파밍이라고 볼 수 있다.

최신 엔진의 백신으로 시스템을 주기적으로 정밀검사 함으로써 금전적인 피해를 예방해야 한다.

V3 제품에서는 아래와 같이 진단이 가능하다.

<V3 제품군의 진단명>

Trojan/Win32.Banki

'악성코드 정보' 카테고리의 다른 글

| 유명 SNS 사칭 악성 이메일 주의 당부 (0) | 2013.03.20 |

|---|---|

| 모바일 게임 쿠폰으로 위장한 유해 프로그램 주의 (0) | 2013.03.18 |

| 안랩, 스마트폰 소액결제 악성코드 변종 급증 경고 (0) | 2013.03.07 |

| ‘체스트’ 유출된 개인정보를 이용한 스마트폰 타겟 공격 (0) | 2013.02.26 |

| V3 Mobile, 글로벌 테스트서 첫 인증 획득 (0) | 2013.02.22 |

댓글