마이크로소프트에서는 한국 시각으로 6월 13일 해당 업체에서 개발한 소프트웨어에 존재하는 보안 취약점들을 제거하기 위한 보안 패치를 배포하였다.

이와 동시에 보안 업체인 맥아피(McAfee)에서는 마이크로소프트가 배포한 보안 패치 "Microsoft Security Bulletin MS12-037 - Internet Explorer 누적 보안 업데이트 (2699988)"에 포함된 CVE-2012-1875 취약점을 악용하는 공격이 실제 발생하고 있음을 블로그 "Active Zero-Day Exploit Targets Internet Explorer Flaw"를 통해 공개하였다.

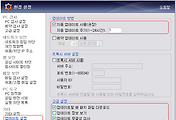

ASEC에서는 추가적인 조사를 통해 해당 CVE-2012-1875 취약점을 악용하는 악성코드는 아래 이미지와 동일한 스크립트 형태의 악성코드 임을 확인하였으며, 최초 유포는 홍콩에 위치한 특정 시스템을 통해 진행 되었다.

홍콩에 위치한 해당 시스템에서는 서로 다른 쉘코드(Shellcode)를 가진 스크립트 악성코드가 동시에 유포되었다.

해당 CVE-2012-1875 취약점은 인터넷 익스플로러가 삭제된 개체에 액세스하는 방식의 오류로 인해 메모리가 손상되어 임의 코드를 실행할 수 있는 코드 실행 취약점이다.

그리고 해당 스크립트 악성코드는 ROP(Return-Oriented Programming) 기법을 이용하여 윈도우 시스템에 포함되어 있는 메모리 보호 기능인 DEP(Data Execution Prevention)와 ASLR(Address Space Layout Randomization)를 우회 할 수 있도록 제작되었다.

해당 스크립트 악성코드가 정상적으로 실행 될 경우에는 스크립트에 포함되어 있는 쉘코드에 따라 이탈리아에 위치한 특정 시스템 또는 홍콩에 위치한 스크립트 악성코드를 유포한 동일한 시스템에서 다른 백도어 악성코드들을 다운로드하게 된다.

이탈리아에 위치한 시스템과 홍콩에 위치한 시스템에서 다운로드 되는 악성코드들은 감염된 시스템에서 프록시(Proxy) 기능과 함께 하드웨어 정보 등 시스템 사용과 관련된 정보들을 수집하여 홍콩에 위치한 다른 시스템으로 전송하게 된다.

이 번 CVE-2012-1875 취약점을 악용한 악성코드들 모두 V3 제품군에서 다음과 같이 진단한다.

HTML/CVE-2012-1875

Win-Trojan/Injector.47104.BR

Dropper/Agent.81920.DX

Win-Trojan/Infostealer.35328.C

현재 마이크로소프트에서는 이번 악성코드 유포에 악용된 CVE-2012-1875 취약점을 제거하기 위한 보안 패치 MS12-037를 배포 중에 있음으로, 해당 취약점으로 인한 악성코드 감염을 근본적으로 차단하기 위해서는 해당 보안 패치를 설치하여야만 한다.

'악성코드 정보' 카테고리의 다른 글

| PC를 안전하게 사용하기 위해 알아두면 좋을 V3의 옵션들 (0) | 2012.06.19 |

|---|---|

| 한글 제로데이 취약점을 악용한 악성코드 유포 (0) | 2012.06.15 |

| 스팸 메일과 결합된 웹 익스플로잇 툴킷 (0) | 2012.06.05 |

| 독일 은행을 노리는 스파이아이 변형 발견 (0) | 2012.06.01 |

| 디아블로3 출시를 누가 가장 기다렸을까? (0) | 2012.06.01 |

댓글