낚시꾼을 낚는 낚시꾼

매 주말마다 악성코드의 경유지로 악용되고 있는 웹사이트 중 한 곳을 살펴봤다.

이번에 살펴본 취약한 웹사이트는 "낚시포털"이라는 타이틀로 운영중인 사이트이다.

해당 사이트에 삽입된 스크립트를 통하여 악성코드 유포지로 연결된다.

[그림] 낚시 포털 웹 사이트

삽입된 스크립트는 순차적으로 또 다른 스크립트로 이동한다.

[그림] 최초 스크립트가 삽입된 구문 1

[그림] 스크립트 이동 경로 2

[그림] 스크립트 이동 경로 3

웹사이트에서 유포중인 스크립트는 CVE-2010-0806 취약점을 이용하여, 사용자에게 악성코드를 감염 시킨다. 물론, 취약점이 패치된 시스템은 감염되지 않는다.

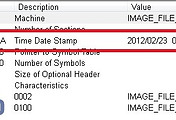

최종적으로 유포되는 악성코드 경로와 파일명은 아래와 같다.

[그림] 유포지와 악성 파일

[그림] 파일 정보

악성코드에 감염되면, OS에따라 생성되는 파일이 다르다.

XP의 경우, 윈도우 정상 파일인 ws2help.dll 파일이 변조되며, 원본파일은 ws2helpXP.dll 로 백업한다.

Windows 7 의 경우에는 C:\Windows\System32\HIMYM.dll 파일을 생성한다.

해당 악성코드는, 사용자의 온라인게임 계정 탈취를 목적으로 제작되었다.

자세한 내용은 http://asec.ahnlab.com/780 에서 확인할 수 있다.

취약한 웹사이트에 삽입된 스크립트는 취약점을 이용하여 감염시키므로, 보안패치와 응용프로그램 패치를 통하여 감염되지 않도록 주의해야 한다.

|

악성코드 유포에 이용되는 취약점 | |

|

Windows OS |

CVE-2010-0806 (MS10-018) CVE-2011-1255 (MS11-050) CVE-2012-0003 (MS12-004) |

|

Adobe Flash Player |

CVE-2012-0754 CVE-2011-2140 CVE-2011-2110 CVE-2011-0611 |

|

JAVA |

CVE-2011-3544 |

[표] 취약점 목록

낚시 포털에 방문한 사용자는 고기를 낚았을까? 계정을 낚였을까?

[그림] 노먼텔웰의 낚시만화

낚시꾼에게 낚이지 않으려면 보안패치와 응용프로그램 패치를 항상 최신으로 유지하자.

▶ Microsoft

http://update.microsoft.com

▶ Flash Player 업데이트

http://get.adobe.com/kr/flashplayer/

▶ Java (JRE) 업데이트

http://www.java.com/ko/

'악성코드 정보' 카테고리의 다른 글

| 스파이아이 공격 대상 기업들의 업종과 국가 분석 (0) | 2012.04.04 |

|---|---|

| Stuxnet 변형으로 알려진 Duqu 악성코드의 다른 변형 발견 (0) | 2012.04.04 |

| ASEC 보안 위협 동향 리포트 2012 Vol.26 발간 (0) | 2012.03.20 |

| MS12-020 취약점을 악용하는 PoC 코드 공개 (0) | 2012.03.19 |

| 스위스 기업의 전자 서명을 도용한 악성코드 (0) | 2012.03.19 |

댓글