국내 패스트푸드 업체를 위장한 홍보 메일에 악성코드 다운로드 링크가 포함되어 유포되는 것이 발견되었다. 메일 분문에는 업체 홍보 내용과 악성코드 유포 URL이 포함되어 있고, ‘프리미엄 환불 서비스’라는 호기심을 유발하는 내용과 국내 사이트라는 점을 간과해서 무의식적으로 해당 링크를 클릭할 수 있어 주의가 필요하다.

그림 1. 악성코드 유포 메일 원문

메일 본문에 포함되어 있는 링크(hxxp://www.t******.kr/mail/***_Service01.html)를 클릭하면 Java applet이 실행되면서 보안 경고창(그림 3)이 나타나는데, 이때 실행을 클릭하면 악성 파일(hxxp://www.t******.kr/mail/xyz.exe)을 다운로드 받아 실행하고 국내 유명 패스트푸드 사이트로 리다이렉트 된다.

그림 2. 악성코드 유포 URL 스크립트

그림 3. Java applet 실행 보안 경고

Java Applet에 의해 실행되는 Signed_Update.jar 코드에는 악성코드 유포 사이트의 파라미터 정보를 받아 실행되도록 구성되어 있는데, 특이한 점으로 해당 사이트에 접속한 시스템이 WINDOWS, MAC 및 LINUX와 같은 운영 체제인지 구분해서 코드가 실행되도록 되어 있다. 그러나 다운로드 되는 파일은 윈도우에서만 동작하는 파일이고, 윈도우가 아닌 다른 운영 체제에 설치되는 악성 파일에 대한 다운로드 URL은 존재하지 않았다.

그림 4. Signed_Update.jar 코드 내용

다운로드 받은 악성 파일의 디지털 서명 정보를 확인해 보면, 국내 특정 업체에서 발급 받은 것으로 확인되지만, 해당 업체에서 인증서 유출을 확인하고 해지했는지 인증서 정보를 보면 “발급자가 인증서를 해지했습니다.”라고 확인된다.

|

|

그림 5. xyz.exe 파일의 디지털 서명 정보

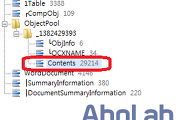

xyz.exe 파일이 실행되면 아래와 같이 파일이 생성되고 레지스트리 시작프로그램에 등록된다.

[파일 생성]

C:\tmp\Kernel.dll (5,120 바이트)

C:\tmp\lkcmmdj9xnow.exe (45,904 바이트)

-xyz.exe 파일과 동일한 파일로 매 실행될 때마다 랜덤한 이름으로 생성된다.

C:\tmp\tran.exe (4,608 바이트)

[레지스트리 생성]

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\WarHead

"C:\tmp\lkcmmdj9xnow.exe “

lkcmmdj9xnow.exe 파일은 war.******.com (121.**.***.138), war.*****.com (174.***.***.75), war.*****.com (121.**.***.138) 네트워크 주소를 가지고 있고, 이 중에서 war.*****.com 으로 주기적으로 연결을 시도하지만 연결이 되지 않아 추가적인 동작은 확인되지 않는다.

그림 6. lkcmmdj9xnow.exe 파일에 대한 패킷 정보

tran.exe 파일은 파일을 전송하는 기능을 가지고 있는데, C&C 서버로부터 업로드할 파일이나 전송할 주소를 받아 동작하는 것으로 보이고, Kernel.dll 파일은 데이터 파일로 인코딩된 PE 파일로 추정된다.

V3 제품군에서는 아래와 같이 진단한다.

HTML/Downloader

Win-Trojan/Horst.45904.B

Win-Trojan/Agent.4608.JG

'악성코드 정보' 카테고리의 다른 글

| 어도비 플래쉬 CVE-2012-0754 취약점 악용한 문서 파일들 발견 (0) | 2012.03.06 |

|---|---|

| 시리아 반정부군을 감시하기 위한 악성코드 유포 (0) | 2012.03.05 |

| 스마트폰의 문자 메시지로 전달된 단축 URL (0) | 2012.02.29 |

| 누군가 나를 지켜보고 있다면? 웹캠으로 도촬하는 악성코드 발견! (0) | 2012.02.29 |

| Windows Vista, 7 사용자를 대상으로 감염시키는 온라인 게임핵 악성코드 발견 (2) | 2012.02.27 |

댓글