1. 개 요

최근 안드로이드기반의 스마트폰이 전세계적으로 확산되는 가운데, 중동의 이스라엘을 겨냥한 call 과금형 악성코드가 발견되어 분석 내용을 공유한다.

[fig. app icon]

[fig. app icon]

아래의 실행화면을 보면 전화번호 입력란과 전화통화시 세가지의 목소리를 선택할 수 있고, 아래의 통화버튼 밑에 1분당 6 NIS(약 1.6달러) 가 과금 된다는 안내문이 표기되어 있는 것을 확인할 수 있다.

[fig. 실행 화면]

[fig. 실행 화면]

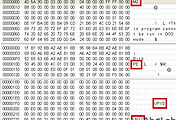

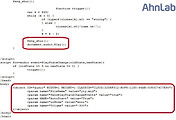

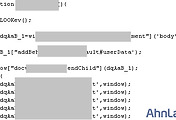

코드를 살펴보면, 아래와 같이 동작과정 중 특정 번호(premium number)로 call 을 하여 과금을 시키고, 그후 입력하였던 원래 전화번호로 음성변조된 전화를 건다.

[fig. 부분 코드]

[fig. 부분 코드]

아래와 같이 어플리케이션의 권한을 살펴보면 해당 어플이 call 을 통한 과금을 할 수 있다는 짐작을 할 수는 있으나, 원래 어플리케이션 성격상 call 기능이 반드시 포함되어야 하므로 설치시 권한만으로 악성어플임을 인지하는 것은 어렵다.

최근 안드로이드기반의 스마트폰이 전세계적으로 확산되는 가운데, 중동의 이스라엘을 겨냥한 call 과금형 악성코드가 발견되어 분석 내용을 공유한다.

2. 분 석

해당 악성코드는 구글 안드로이드마켓에서 발견되었으며, "Voice Changer Israel" 이라는 어플리케이션 이름을 사용하고 있다. 이 어플리케이션은 제목 그대로 음성을 변조하여 상대방에게 전화를 걸 수 있는 엔터테인먼트 어플리케이션으로 위장하고 있다.

아래의 실행화면을 보면 전화번호 입력란과 전화통화시 세가지의 목소리를 선택할 수 있고, 아래의 통화버튼 밑에 1분당 6 NIS(약 1.6달러) 가 과금 된다는 안내문이 표기되어 있는 것을 확인할 수 있다.

코드를 살펴보면, 아래와 같이 동작과정 중 특정 번호(premium number)로 call 을 하여 과금을 시키고, 그후 입력하였던 원래 전화번호로 음성변조된 전화를 건다.

아래와 같이 어플리케이션의 권한을 살펴보면 해당 어플이 call 을 통한 과금을 할 수 있다는 짐작을 할 수는 있으나, 원래 어플리케이션 성격상 call 기능이 반드시 포함되어야 하므로 설치시 권한만으로 악성어플임을 인지하는 것은 어렵다.

[fig. 사용 권한]

3. 결 론

해당 악성어플은 V3 mobile 제품군에서 Android-Trojan/FakeVoice 로 진단가능하다.

아래의 수칙을 반드시 지켜 자신의 스마트폰을 악성코드로부터 안전하게 보호하는 것을 권한다.

1. 애플리케이션을 설치하거나 이상한 파일을 다운로드한 경우에는 반드시 악성코드 검사를 한다.

2. 게임 등 애플리케이션을 다운로드할 때는 신중하게 다른 사람이 올린 평판 정보를 먼저 확인한다.

3. 브라우저나 애플리케이션으로 인터넷에 연결 시 이메일이나 문자 메시지에 있는 URL은 신중하게 클릭한다.

4. PC로부터 파일을 전송 받을 경우 악성코드 여부를 꼭 확인한다.

5. 백신의 패치 여부를 확인해서 최신 백신 엔진을 유지한다.

6. 스마트폰의 잠금 기능[암호 설정]을 이용해서 다른 사용자의 접근을 막는다. 잠금 기능에 사용한 비밀번호를 수시로 변경한다.

7. 블루투스 기능 등 무선기능은 필요할 때만 켜놓는다.

8. ID, 패스워드 등을 스마트폰에 저장하지 않는다.

9. 백업을 주기적으로 받아서 분실 시 정보의 공백이 생기지 않도록 한다.

10. 임의로 개조하거나 복사방지 등을 풀어서 사용하지 않는다.

2. 게임 등 애플리케이션을 다운로드할 때는 신중하게 다른 사람이 올린 평판 정보를 먼저 확인한다.

3. 브라우저나 애플리케이션으로 인터넷에 연결 시 이메일이나 문자 메시지에 있는 URL은 신중하게 클릭한다.

4. PC로부터 파일을 전송 받을 경우 악성코드 여부를 꼭 확인한다.

5. 백신의 패치 여부를 확인해서 최신 백신 엔진을 유지한다.

6. 스마트폰의 잠금 기능[암호 설정]을 이용해서 다른 사용자의 접근을 막는다. 잠금 기능에 사용한 비밀번호를 수시로 변경한다.

7. 블루투스 기능 등 무선기능은 필요할 때만 켜놓는다.

8. ID, 패스워드 등을 스마트폰에 저장하지 않는다.

9. 백업을 주기적으로 받아서 분실 시 정보의 공백이 생기지 않도록 한다.

10. 임의로 개조하거나 복사방지 등을 풀어서 사용하지 않는다.

'악성코드 정보' 카테고리의 다른 글

| 사용자 PC의 문서파일을 탈취하는 악성코드 발견 (2) | 2012.02.14 |

|---|---|

| MS11-073 워드 취약점을 악용한 타겟 공격 발생 (0) | 2012.02.10 |

| 변형된 MS12-004 취약점 악용 스크립트 발견 (0) | 2012.02.06 |

| wshtcpip.dll 파일을 변경하는 온라인게임핵 발견 (1) | 2012.02.06 |

| 안드로이드 어플리케이션에 포함된 윈도우 악성코드 (0) | 2012.02.03 |

댓글