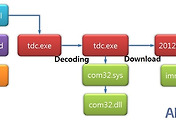

온라인게임 사용자의 아이템과 사이버머니 탈취를 목적으로 하는 온라인게임핵이 교체하는 파일이 변경되었다. 지금까지 해당 악성코드가 변경시킨 윈도우 주요 구성파일은 imm32.dll, comres.dll, lpk.dll, ws2help.dll, version.dll 등이었으며, 작년 하반기부터 ws2help.dll를 악성코드로 교체하는 유형이 가장 많이 발견되었다. 지금도 ws2help.dll을 대상으로 하는 악성코드도 많이 발견되고 있다. 이러한 종류의 악성코드들은, 출현한지 오래되면 보안업체에서 대응하는 능력이 향상됨에 따라 감염 PC의 수가 줄어들게 된다. 이에 따라 악성코드 제작자들은 새로운 감염 대상을 물색하게 되는데, 이번에 발견된 wshtcpip.dll 파일을 교체하는 경우가 이러한 유형에 해당된다고 하겠다.

악성코드 다운로드를 위해 사용 된 보안취약점은 IE와 Flash Player ActiveX 보안취약점으로 지금까지 주로 사용된 것과 동일하다. 그림 1은 취약점을 이용하여 Buffer Overflow를 유발하는 코드의 난독화를 해제한 것이다. IE 6.0 또는 7.0을 사용하는 사용자를 대상으로 MS10-018 취약점을 유발시킨다. 그림 1 IE 보안취약점(MS10-018) 유발 코드

그림 2는 사용자 PC에 설치된 Flash Player ActiveX 프로그램의 버전을 확인 한 다음, CVE-2011-0611 보안취약점을 이용하기 위한 코드이다. IE 버전과 Flash Player 버전을 확인하는 코드도 함께 포함되어 있다.

그림 2 Flash Player 보안취약점(CVE-2011-0611)을 이용하기 위한 코드

해당 악성코드 감염시 웹브라우저가 정상적으로 동작하지 않고 종료된다거나, 시스템이 느려지는 증상이 발생한다. 또한 국내외 주요 보안 업체의 보안 프로그램이 정상적으로 동작하지 않는 증상이 발생한다. 지금까지 주로 변경되었던 파일들이 imm32.dll, comres.dll, lpk.dll, ws2help.dll, version.dll 등이었다면, 이번에 변경되는 파일은 wshtcpip.dll 파일이다.

악성코드 감염을 확인할 수 있는 방법은 아래와 같이 c:\windows\system32 폴더에서 wshtcpip.dll 파일을 찾아 확인하면 된다. 해당 파일의 크기가 20KB 내외이면 정상이지만, 악성 파일의 경우 82,432 Byte의 크기를 가지고 있으며, 파일 생성 날짜가 비교적 최신인 것을 알 수 있다. 파일 크기의 경우 앞으로 발생될 변종에 따라 달라질 수 있지만, 윈도우 주요 구성파일의 생성일자가 최근일 경우 악성코드에 감염되었거나, 감염 후 치료된 파일일 수 있으므로 의심해 볼 필요가 있다.

그림 3 악성 파일로 교체된 wshtcpip.dll 파일

정상 wshtcpip.dll 파일은 그림 4와 같이 wshtcpxp.dll 파일로 백업한다.

그림 4 wshtcpxp.dll로 백업된 wshtcpxp.dll 파일

그리고 c:\windows\system32 폴더의 safemon.dll 파일을 악성파일로 변경하고, 윈도우 추가 확장기능(BHO)에 등록된다. 국산 온라인게임의 경우 해당 게임사이트에 접속해서 게임을 실행하는 형태를 띄고 있기 때문에 이러한 과정에서 입력되는 아이디와 비밀번호를 탈취하기 위한 것으로 보인다.

그림 5 BHO로 등록된 safemon.dll 파일

그리고 해당 악성코드에 감염되면 그림 6과 같이 특정 서버로 접속해 시스템의 MAC 주소와 운영체제 버전을 전송한다. 현재 해당 IP 및 URL은 동작하지 않는다. 일반적으로 온라인게임핵 악성코드 유포에 사용되는 URL과 IP 주소는 몇일 동안만 사용되고 대부분 폐기된다.

그림 6 감염 후 시스템의 정보를 전송하는 부분

현재 V3에서는 다음과 같이 진단하고 있다.

JS/Agent

JS/Downloader

JS/Cve-2010-0806

SWF/Cve-2011-0611

Win-Trojan/Onlinegamehack.35328.BL

Win-Trojan/Onlinegamehack.82432.CC

Win-Trojan/Onlinegamehack.139264.CV

보안 프로그램이 정상적으로 동작하지 않을 경우 안철수연구소에서 제공하는 전용백신을 이용하면 그림 7과 같이 진단/치료가 가능하다.

그림 7 전용백신으로 해당 악성코드를 검출한 화면

이러한 악성코드가 동작하거나 감염되는 것을 막기 위해서 다음과 같은 조치를 취해야 한다.

<개인>

1. 백신 프로그램의 경우 최신버전의 엔진을 사용한다.

2. 윈도우 XP의 경우 SP 버전 등을 확인하여 최신버전을 설치하여 사용하고, 미설치된 보안업데이트가 있을 경우 모두 설치한다.

3. IE 8.0 이상의 브라우저를 사용하거나 타사 브라우저를 사용한다.

http://update.microsoft.com/microsoftupdate/v6/default.aspx?ln=ko

위 링크 이동 후, 서비스팩 및 IE 업데이트 설치 진행

4. Flash Player를 비롯한 ActiveX 프로그램들은 최신 버전을 설치한다.

http://get.adobe.com/kr/flashplayer/

위 링크 이동 후, "지금 다운로드" 클릭하여 설치 진행

(추가 프로그램 설치를 원치 않을시엔 선택사항 체크 해제 하신 후 다운로드 클릭)

5. 최근에 많이 이용되는 Java 취약점을 보완하기 위해 최신 버전의 Java 프로그램을 설치한다.

http://www.java.com/ko/

위 링크 이동 후 "무료 자바 다운로드" 클릭하여 설치 진행

<기업 보안관리자>

1. 백신 프로그램의 경우 최신버전의 엔진을 사용한다.

2. 부득이한 경우를 최소화하고, 보안업데이트 및 최신 윈도우 서비스팩를 설치한다.

3. 부득이한 경우를 최소화하고, IE8 버전 이상을 사용한다.

4. 추가 응용프로그램들의 업데이트는 아래 글을 참고한다.

'악성코드 정보' 카테고리의 다른 글

| 안드로이드 악성코드, 중동 상륙 (0) | 2012.02.08 |

|---|---|

| 변형된 MS12-004 취약점 악용 스크립트 발견 (0) | 2012.02.06 |

| 안드로이드 어플리케이션에 포함된 윈도우 악성코드 (0) | 2012.02.03 |

| MS12-004 윈도우 미디어 취약점을 악용한 악성코드 유포 (0) | 2012.01.27 |

| 단축 URL을 이용해 트위터로 유포 중인 피싱 웹사이트 (0) | 2012.01.26 |

댓글