1. 서론

최근 피시방을 대상으로 온라인 게임 계정 탈취 및 원격 제어 프로그램을 설치하는 악성코드가 확인이 되어 해당 문서를 작성 합니다.

2. 감염 경로

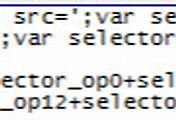

최초 감염 경로는 불분명 하나 감염된 후 ARP Spoofing을 이용하여 웹페이지에 아래와 같이 Iframe 태그를 삽입하여 악성코드를 전파 하는 것으로 확인되었습니다.

[그림 1] ARP Spoofing을 통해 삽입된 iframe 코드

[그림 1] ARP Spoofing을 통해 삽입된 iframe 코드

3. 악성코드 감염 시 주요 증상

해당 악성코드에 감염이 되면 같은 네트워크에 있는 다른 시스템 역시 감염을 시키기 위해 ARP ARP 패킷을 다수 발생을 시키게 됩니다.

그리고 감염된 시스템은 아래 경로에 아래와 같은 파일들이 생성됩니다.

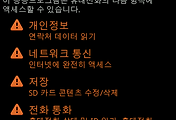

추가로 레지스트리를 수정하여 아래와 같은 행위를 합니다.

마지막으로 C:\Windows\Temp 폴더를 shares 라는 이름으로 공유하게 됩니다. 확인 방법은 [시작 – [실행] 에서 “cmd” 입력 후 “net share” 명령어를 통해 확인하실 수 있습니다.

[그림 2] 악성코드 유포에 필요한 파일 공유 화면 (shares)

[그림 2] 악성코드 유포에 필요한 파일 공유 화면 (shares)

4. 악성코드 세부 분석

생성된 파일에 대한 역할에 대한 세부 분석 내용 입니다.

1) mongoose 프로그램

위 두 파일은 http://code.google.com/p/mongoose/ 사이트에서 배포하는 mongoose 라는 웹서버 프로그램이며 악성코드는 해당 프로그램을 이용하여 악성코드 유포 웹서버를 구축하게 됩니다.

악성코드가 실행이 된 후 감염된 시스템에서 http://localhost 로 접속을 하게 되면 아래와 같이 악성코드를 유포하는 화면을 확인할 수 있습니다.

[그림 3] 악성코드로 인해 설치된 mongoose 프로그램을 이용하여 웹서비스를 통해 악성코드를 유포

[그림 3] 악성코드로 인해 설치된 mongoose 프로그램을 이용하여 웹서비스를 통해 악성코드를 유포

2) 악성 스크립트 파일 및 악성코드 파일

해당 악성코드에 감염되게 되면 ARP Spoofing 공격을 통해 아래와 같이 iframe을 삽입하게 됩니다. iframe 으로 삽입되는 파일은 감염된 시스템의 mongoose 프로그램을 이용하여 서비스되고 있는 H1A1.html 파일입니다.

[그림 4] ARP Spoofing을 통해 삽입된 iframe 코드

[그림 4] ARP Spoofing을 통해 삽입된 iframe 코드

아래 스크린샷의 내용인 삽입된 H1A1.html 스크립트 내용을 살펴보면 특정 게임사에서 배포하는 ActiveX를 이용하여 특정 파일을 실행함을 알 수 있습니다. 해당 ActiveX를 이용하여 윈도우 공유 폴더로 공유되는 sys.rna 파일을 실행하여 악성코드(H1A1.exe, H1A1_DNA-8.exe)를 실행 및 감염시키는 것을 확인할 수 있습니다.

[그림 5] 특정 게임사에서 배포하는 ActiveX 관련 스크린샷

[그림 5] 특정 게임사에서 배포하는 ActiveX 관련 스크린샷

[그림 6] ARP Spoofing으로 삽입된 악성 스크립트(H1A1.html) 내용 중 일부

[그림 6] ARP Spoofing으로 삽입된 악성 스크립트(H1A1.html) 내용 중 일부

3) ARP Spoofing 증상 유발 파일

C:\WINDOWS\system32\wbem\PCBangMng.exe 파일이 실행되게 되면 드라이버를 설치 후 ARP 패킷을 발생하게 됩니다.

4) 원격 제어 파일 설치

악성코드 감염 시 C:\WINDOWS\system32\wbem\UpdateService.exe 파일이 생성되며 해당 파일은 59.***.27.198:30308 으로 접속을 하게 됩니다. 해당 파일은 원격지에서 시스템을 조정하기 위한 파일 입니다.

원격 프로그램은 개인이 제작하여 판매하는 프로그램으로 보이며 해당 프로그램을 구매하여 악성코드와 함께 유포하는 것으로 추정 됩니다.

참고 : http://www.devpia.com/dExpert/?Op=tv&Seq=1546

[그림 7] UpdateService.exe 파일에 대한 등록 정보

[그림 7] UpdateService.exe 파일에 대한 등록 정보

[그림 8] TCP View 프로그램을 이용하여 외부로 접속하는 화면을 확인한 모습

[그림 8] TCP View 프로그램을 이용하여 외부로 접속하는 화면을 확인한 모습

[그림 9] 외부로 접속하는 IP 위치

[그림 9] 외부로 접속하는 IP 위치

5. V3 대응 현황

현재 V3 제품에서는 아래와 같이 진단하고 있습니다.

최근 피시방을 대상으로 온라인 게임 계정 탈취 및 원격 제어 프로그램을 설치하는 악성코드가 확인이 되어 해당 문서를 작성 합니다.

2. 감염 경로

최초 감염 경로는 불분명 하나 감염된 후 ARP Spoofing을 이용하여 웹페이지에 아래와 같이 Iframe 태그를 삽입하여 악성코드를 전파 하는 것으로 확인되었습니다.

3. 악성코드 감염 시 주요 증상

해당 악성코드에 감염이 되면 같은 네트워크에 있는 다른 시스템 역시 감염을 시키기 위해 ARP ARP 패킷을 다수 발생을 시키게 됩니다.

그리고 감염된 시스템은 아래 경로에 아래와 같은 파일들이 생성됩니다.

C:\WINDOWS\system32\wbem\H1A1.exe

C:\WINDOWS\system32\wbem\H1A1_NDA_8.exe

C:\WINDOWS\system32\wbem\PCBangMng.exe

C:\WINDOWS\system32\wbem\UpdateService.exe

C:\WINDOWS\system32\wbem\translator.dll

C:\WINDOWS\system32\wbem\dllhost.exe

C:\WINDOWS\system32\wbem\H1A1-DNA.dna

C:\WINDOWS\system32\wbem\H1A1.html

C:\WINDOWS\system32\wbem\TIMEDNA.dna

C:\WINDOWS\system32\wbem\sys.rna

C:\WINDOWS\system32\wbem\mongoose.exe

C:\WINDOWS\system32\wbem\mongoose.conf

C:\WINDOWS\system32\wbem\H1A1_NDA_8.exe

C:\WINDOWS\system32\wbem\PCBangMng.exe

C:\WINDOWS\system32\wbem\UpdateService.exe

C:\WINDOWS\system32\wbem\translator.dll

C:\WINDOWS\system32\wbem\dllhost.exe

C:\WINDOWS\system32\wbem\H1A1-DNA.dna

C:\WINDOWS\system32\wbem\H1A1.html

C:\WINDOWS\system32\wbem\TIMEDNA.dna

C:\WINDOWS\system32\wbem\sys.rna

C:\WINDOWS\system32\wbem\mongoose.exe

C:\WINDOWS\system32\wbem\mongoose.conf

추가로 레지스트리를 수정하여 아래와 같은 행위를 합니다.

1) 윈도우 기본 방화벽 설정

80, 139, 445 허용

아래 프로세스에 대해 C:\WINDOWS\system32\wbem\dllhost.exe 허용

2) 서비스 등록

서비스명 : Mongoose

서비스 설명 : Mongoose web server v.3.0.

연결 파일 : C:\Windows\system32\wbem\mongoose.exe

80, 139, 445 허용

아래 프로세스에 대해 C:\WINDOWS\system32\wbem\dllhost.exe 허용

2) 서비스 등록

서비스명 : Mongoose

서비스 설명 : Mongoose web server v.3.0.

연결 파일 : C:\Windows\system32\wbem\mongoose.exe

마지막으로 C:\Windows\Temp 폴더를 shares 라는 이름으로 공유하게 됩니다. 확인 방법은 [시작 – [실행] 에서 “cmd” 입력 후 “net share” 명령어를 통해 확인하실 수 있습니다.

4. 악성코드 세부 분석

생성된 파일에 대한 역할에 대한 세부 분석 내용 입니다.

1) mongoose 프로그램

C:\WINDOWS\system32\wbem\mongoose.exe – 프로그램 실행 파일

C:\WINDOWS\system32\wbem\mongoose.con – 프로그램 설정 파일

C:\WINDOWS\system32\wbem\mongoose.con – 프로그램 설정 파일

위 두 파일은 http://code.google.com/p/mongoose/ 사이트에서 배포하는 mongoose 라는 웹서버 프로그램이며 악성코드는 해당 프로그램을 이용하여 악성코드 유포 웹서버를 구축하게 됩니다.

악성코드가 실행이 된 후 감염된 시스템에서 http://localhost 로 접속을 하게 되면 아래와 같이 악성코드를 유포하는 화면을 확인할 수 있습니다.

2) 악성 스크립트 파일 및 악성코드 파일

C:\WINDOWS\system32\wbem\H1A1.html

C:\Windows\System32\WBEM\sys.rna

C:\Windows\System32\WBEM\H1A1-DNA.dna

C:\Windows\System32\WBEM\H1A1.exe

C:\Windows\System32\WBEM\H1A1_DNA-8.exe

C:\Windows\System32\WBEM\sys.rna

C:\Windows\System32\WBEM\H1A1-DNA.dna

C:\Windows\System32\WBEM\H1A1.exe

C:\Windows\System32\WBEM\H1A1_DNA-8.exe

해당 악성코드에 감염되게 되면 ARP Spoofing 공격을 통해 아래와 같이 iframe을 삽입하게 됩니다. iframe 으로 삽입되는 파일은 감염된 시스템의 mongoose 프로그램을 이용하여 서비스되고 있는 H1A1.html 파일입니다.

아래 스크린샷의 내용인 삽입된 H1A1.html 스크립트 내용을 살펴보면 특정 게임사에서 배포하는 ActiveX를 이용하여 특정 파일을 실행함을 알 수 있습니다. 해당 ActiveX를 이용하여 윈도우 공유 폴더로 공유되는 sys.rna 파일을 실행하여 악성코드(H1A1.exe, H1A1_DNA-8.exe)를 실행 및 감염시키는 것을 확인할 수 있습니다.

3) ARP Spoofing 증상 유발 파일

C:\WINDOWS\system32\wbem\PCBangMng.exe 파일이 실행되게 되면 드라이버를 설치 후 ARP 패킷을 발생하게 됩니다.

4) 원격 제어 파일 설치

악성코드 감염 시 C:\WINDOWS\system32\wbem\UpdateService.exe 파일이 생성되며 해당 파일은 59.***.27.198:30308 으로 접속을 하게 됩니다. 해당 파일은 원격지에서 시스템을 조정하기 위한 파일 입니다.

원격 프로그램은 개인이 제작하여 판매하는 프로그램으로 보이며 해당 프로그램을 구매하여 악성코드와 함께 유포하는 것으로 추정 됩니다.

참고 : http://www.devpia.com/dExpert/?Op=tv&Seq=1546

5. V3 대응 현황

현재 V3 제품에서는 아래와 같이 진단하고 있습니다.

Win-Trojan/Agent.207714

Win-Trojan/Agent.3876354

Win-Trojan/Backdoor.98304.D

Win-Trojan/Xema.variant

외 다수

Win-Trojan/Agent.3876354

Win-Trojan/Backdoor.98304.D

Win-Trojan/Xema.variant

외 다수

'악성코드 정보' 카테고리의 다른 글

| 여러분이 사이트 관리자라면 또는 일반 PC 사용자라면,,, (0) | 2011.02.20 |

|---|---|

| 악성 URL의 숨바꼭질<?> (0) | 2011.02.17 |

| 새로운 안드로이드 트로이목마, ADRD 주의 (1) | 2011.02.15 |

| 중고거래 사이트를 위장하여 PC를 좀비화시키는 악성코드 주의 (0) | 2011.01.31 |

| 신년인사로 위장한 악성 스팸메일 주의! (0) | 2011.01.05 |

댓글