1. 서 론

블로그를 통해 디지털카메라, 노트북 등 고가의 물품을 판매하는 것처럼 꾸며 첨부파일 설치를 유도하는 악성코드가 발견되었습니다. 해당 PC를 감염시켜 제어권한을 획득하여 파일 및 중요정보 탈취 / 변조를 유발하기 때문에 주의를 필요로 합니다.

2. 악성코드 유포방법 및 증상

고가의 인기 물품(DLSR, 노트북, 각종 IT기기 등)들을 싸게 파는 것처럼 속여 접속을 유도하고, 제품 사진을 확인하기 위해선 첨부된 파일을 열어보도록 유도하여 악성코드를 감염시키는 방법으로 유포되고 있습니다.

첨부된 파일을 압축 해제하면 다음과 같은 파일들을 확인할 수 있습니다. vbs, bat, exe 파일등의 악성파일이 보이지 않도록 숨김으로 설정되어 있습니다.

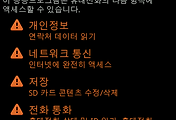

위의 파일들이 실행될 경우 백신 프로그램(Anti virus)의 동작을 중단시키고, 재부팅시 백신프로그램이 실행되지 않도록 레지스트리를 수정합니다. 또한 악성코드 실행 파일이 컴퓨터가 시작할 때마다 실행되도록 레지스트리에 추가합니다. 중단되는 프로그램과 수정되는 레지스트리 목록은 아래와 같습니다.

중단을 시도하는 서비스 목록

| ALYac_PZSrv V3 Lite Service Nsavsvc Nsvmon McAfee HackerWatch Service McLogManagerService McNASvc MpfService mcpromgr mctskshd.exe mcmispupdmgr mcusrmgr |

Run 레지스트리에 다음 항목이 있을 경우 삭제

| HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v V3LTray /f HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v AYUpdate /f HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v NaverVaccine /f HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v AhnLab V3Lite Tray Process /f HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v McLogLch_exe /f |

레지스트리 시작프로그램 항목에 다음 항목 추가 (PC부팅시 악성코드 반복 실행)

| HKLM\Software\Microsoft\Windows\CurrentVersion\Run /v autoexec.bat /t REG_SZ /d d: |

이어서 hxxp://g****23.mir****e.com/server.exe 프로그램을 다운로드하여 실행하고, 다음 파일을 생성하고 레지스트리를 악성코드 값으로 수정합니다.

생성되는 파일

| C:\WINDOWS\system32\bits.dll |

생성/수정되는 레지스트리

| HKLM\SYSTEM\ControlSet003\Services\BITS HKLM\SYSTEM\ControlSet003\Services\BITS\Parameters HKLM\SYSTEM\ControlSet001\Services\BITS\Parameters\ServiceDll |

이 악성코드가 감염되면 특정 IP와 연결을 유지하는 것을 확인할 수 있습니다.

위의 IP는 중국 IP로 확인되었으며, 감염 된 PC를 원격으로 제어하기 위한 것으로 판단됩니다.

3. 진단 현황

현재 V3제품군에서는 아래와 같은 진단명으로 진단이 가능합니다.

| win.bat Bat/Killav 2011.01.29.00 win2.bat Bat/Killav 2011.01.29.00 player.exe Win-Trojan/Maldown.70144 2011.01.28.03 server.exe Win-Trojan/Antiav.114144 2011.01.28.01 제품+사진.exe Dropper/Malware.3169826 2011.01.24.00 |

4. 결 론

최근들어 일반 게시물로 위장한 악성코드가 증가하는 추세로, 위의 악성코드가 포함된 게시물이 유명한 중고 쇼핑 사이트 등에 게시되면 크게 확산될 것으로 우려됩니다. 따라서 아래 사항을 참고하시어 악성코드로 부터 시스템을 안전하게 지키시기 바랍니다.

| - 판매글 등에 첨부된 파일이 .exe, .vbs와 같은 파일인 경우 접속하지 않거나, 바로 실행하지 말고, 다운로드 후 백신검사를 통해 악성코드 여부를 확인합니다. - 신뢰 할 수 없는 개인 블로그, 잘 알려지지 않은 중고 물품 판매 사이트를 이용할 경우 첨부파일은 되도록 다운로드/실행하지 않습니다. - MS 보안업데이트, V3 엔진 업데이트 등을 설치하여 최신버전으로 유지합니다. - 실시간 감시 기능을 사용하여 악성코드 감염을 사전에 방지합니다. |

'악성코드 정보' 카테고리의 다른 글

| PC방을 타켓으로 전파되는 악성코드 (0) | 2011.02.16 |

|---|---|

| 새로운 안드로이드 트로이목마, ADRD 주의 (1) | 2011.02.15 |

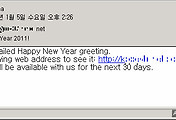

| 신년인사로 위장한 악성 스팸메일 주의! (0) | 2011.01.05 |

| Facebook의 담벼락을 이용한 사이트 전파 사례 (2) | 2011.01.03 |

| 게임어플리케이션 으로 위장하여 사용자정보를 가로채는 악성 안드로이드앱 주의! (0) | 2010.12.31 |

댓글