2019년 2분기 샘플 건수는 47만4천건으로, 2019년 1분기 33만6천 건 대비 41.2% 증가 하였다. 증가 원인이 된 랜섬웨어는 GandCrab 과 기타로 분류된 감염 리포트가 적은 랜섬웨어 유형이다. 감염 리포트 건수는 2분기 4만1천 건으로 1분기 14만7백 건 보다 무려 70.7% 감소하였다. 지난 2016년부터 랜섬웨어 통계를 산출하기 시작한 이래 가장 낮은 수치를 보였다.

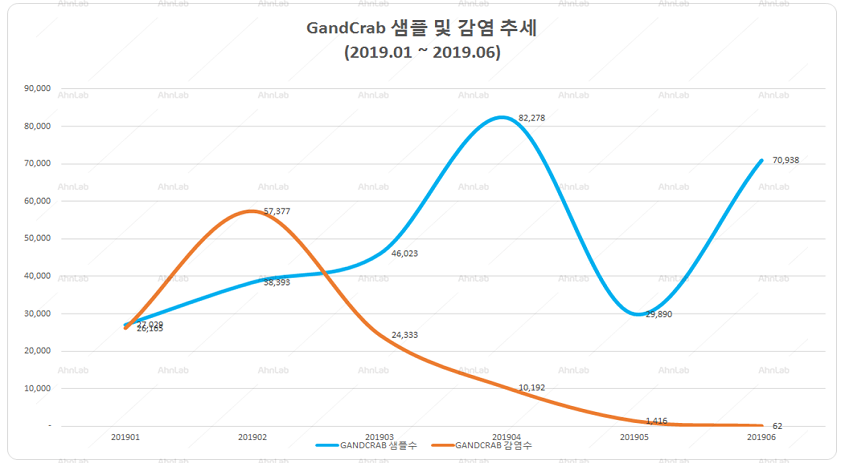

감소 원인은 대표적으로 GandCrab 과 Wannacry 감염보고가 현저히 줄었기 때문으로 파악 되었다. GandCrab 은 3월부터 감염보고 건수가 감소하기 시작하여 6월 최대 폭으로 감소 하였다. 이러한 가장 큰 원인 중 하나로 지난 6월 초 Ransomware-as-a-Service (RaaS) 제공하는 제작자가 블랙마켓의 한 포럼에 더 이상의 제작을 중단 하기로 선언 했기 때문으로 추정된다.

아이러니하게도 샘플 건수와 리포트 건수 증가 및 감소 원인이 모두 GandCrab 에 있는 것으로 나타났다. GandCrab 은 2018년 1월 처음 보고 되었으며 2019년 6월까지 최악의 랜섬웨어 자리에 올랐다.

국내 보안패치의 인식을 한층 끌어 올린 SMB 취약점 (MS17-010, 일명 EtenalBlue) 을 악용하여 자신을 유포하는 Wannacry 역시 상반기를 대표하는 랜섬웨어로 확인되었다. 기업 환경에서는 다양한 IT 관리 및 절차상의 문제로 여전히 해당 보안패치를 적용하지 않는 곳이 많다는 걸 Wannacry 의 샘플 및 감염 리포트 건수 증가 통해서 직간접적으로 알 수 있었다.

Wannacry 뿐만 아니라 해당 취약점 악용 사례 이후 현재도 다양한 악성코드에서 해당 취약점을 악용 있다. 지금이라도 최우선 순위로 SMB 취약점의 보안패치를 전사에 적용할 수 있는 가이드를 계획하고 실행하는 것을 권고한다.

지난 1분기 주의해야 할 신규 랜섬웨어로 Clop Ransom 을 꼽았다. 해당 랜섬웨어의 샘플 건수 와 감염 리포트 건수는 지난 분기 대비 확연히 감소하였다. Clop Ransom 은 일반적인 랜섬웨어 유포 및 감염경로와 다른 양상을 보이는 것으로 확인되었다.

감소한 샘플 건수와 감염 리포트 건수 이면에는 초기 침투 후 은밀하고 지능 & 지속적으로 내부 정찰 및 확산시도 가능성도 있기 때문이다. 그동안 국내 랜섬웨어 표적이 일반 사용자 대상이였다면 Clop Ransom 을 기점으로 기업으로 확산 및 확인되고 있다. 과거 국내 사례에도 유명 호스팅 업체를 노리는 표적형 랜섬웨어 공격은 있었다. 그러나 Clop Ransom 은 특정 산업군을 구분하지 않고 다수의 기업을 표적으로 하고 있다. 이처럼 정교하며 지능, 지속 가능한 랜섬웨어 공격은 없었다. 다음은 Clop Ransom 감염 흐름을 간단히 정리하였다.

기업을 표적으로 하는 랜섬웨어 공격은 어제, 오늘의 일이 아니며 국외에서도 사례를 찾아볼 수 있다. 올 상반기, 대표적으로 노르웨이에 있는 세계 최대 알루미늄 제조사, 벨기에에 있는 비행기 부품 제조사가 랜섬웨어에 감염되어 곤욕을 치렀다. 이처럼 기업을 표적으로 하는 랜섬웨어가 있는가 하면 미국의 경우 주요 도시 내 자치 단체들이 랜섬웨어 피해를 보아 행정 업무가 마비 되는 사례도 있었다. 이런 사례를 보아 랜섬웨어의 공격 표적이 변화하고 있음을 알 수 있고 국내도 이러한 변화에 예외가 될 수는 없을 것으로 보인다.

상반기 주의해야 할 신규 랜섬웨어로는 BlueCrab 이 있다. 올해 4월 처음 보고 되었다. 또 다른 이름으로는 Sodinokibi (소디노키비) 라고도 불리 운다. 다음과 같이 GandCrab 과 유포 방법이 거의 같다.

| GandCrab | 유포 방법 | BlueCrab |

| 이메일내 첨부파일 통한 유포 | ||

| Malvertising -> Exploit Kit 유포 | ||

| WordPress 취약점 악용 > 포털 검색 상위 노출 |

[표1] GandCrab 과 BlueCrab 유포방법

GandCrab 만큼 샘플 수와 감염보고 수에 미치지 못하지만, 유포 방법에 있어서 GandCrab 을 그대로 모방하고 있고 무엇보다도 이 랜섬웨어는 ‘Ransomware-as-a-Service’ (RaaS) 가 될 수 있도록 제작된 것으로 보인다. 이러한 이유는 랜섬웨어 내부에 암호화된 설정 파일 내 특정 필드 값으로 추정해 볼 수 있었다. RaaS 는 제작자와 공격자 간 비즈니스 관계가 존재 하여 공격자들의 요구사항 반영 및 유포 이후 상황을 추적하는 등의 서비스를 제공한다. 불행하게도 해당 RaaS 가 인기가 있다면 BlueCrab 은 GandCrab 에 이어 최악의 랜섬웨어로 자리 잡을지도 모른다.

또 다른 신규 랜섬웨어로는 Fallout Exploit Kit (CVE-2018-8174 / CVE-2018-15982 악용)으로 유포 되었던 Maze Ransom 이 있다. 해당 랜섬웨어는 자사 제품이 설치된 폴더를 암호화에서 제외한 것으로 보아 국내 사용자를 노리고 유포된 것으로 보고 있다.

다음은 2019년 상반기 랜섬웨어 샘플 수량에 대한 TOP10 비율이다.

GandCrab 은 2018년 1월 처음 보고 된 후 약 15개월 동안 최악의 랜섬웨어로 자리 잡았다. 이 기간 동안 샘플은 56만9천건, 감염 리포트는 50만2천 건이 보고 되었다. 감염 리포트 건수가 샘플 건수와 비슷하다는 의미는 그 만큼 피해도 극심 했다라는 것을 의미 한다. 앞서 언급한 BlueCrab 도 TOP 10 내에 처음 진입하였다. 따라서 안랩은 해당 랜섬웨어에 대하여 지속해서 모니터링 및 대응하고 있다.

랜섬웨어의 표적에 대한 변화가 이미 시작되었다. 초기 침투부터 랜섬웨어로 인한 피해 발생까지의 과정이 지능적이며 지속적이다. 매번 당부한 보안 취약점 패치가 되어 있다고 해서 안심해서는 안 된다. Active Directory (AD)를 운영하는 기업 내 Clop Ransom 감염 사례가 상반기 보고 되고 있다. AD domain controller 관리자 계정이 탈취되어 연결된 하위 시스템들이 랜섬웨어에 감염 된 것이다. 계정 관리를 강화하여 반드시 AD 관리자 계정은 별도로 관리 하여야 한다. 또한, 자사 환경에 맞는 보안 제품들을 이용하여 전방위적 방어를 해야 한다. 기업 내 보안 담당자라면 혹시 모를 피해 발생 시 이를 초기에 파악하고 향후 유사 문제가 재발생하지 않도록 하는 계획과 절차가 필요하다.

'보안 위협 동향' 카테고리의 다른 글

| 마이킹즈(MyKings) 봇넷 동향 (0) | 2020.03.04 |

|---|---|

| 2019년 1분기 랜섬웨어 동향 (0) | 2019.04.10 |

| 한국과 일본의 기관과 기업을 노리는 틱(Tick) 그룹 동향 (0) | 2019.04.01 |

| 암호화폐 가치에 따른 마이너 악성코드 동향 (2018) (0) | 2019.01.29 |

| 2018년 랜섬웨어 동향 (0) | 2019.01.17 |

댓글