자사에서는 지속적으로 업데이트되는 GandCrab 랜섬웨어의 내부 버전을 확인하여 그에 대한 대응을 신속히 하고있다. 오늘도 버전 업데이트 된 4.1.3이 확인되어 지난 블로그에 이에 대한 kill-switch가 가능한 툴도 즉각 새로 제작하여 업로드하였다. (http://asec.ahnlab.com/1145)

하지만 모니터링 중 지금까지 공유되었던 유형과는 다른 GandCrab이 발견되었는데, 이 유형은 특정 뮤텍스를 생성한다. 뮤텍스명 생성시 사용하는 스트링에 자사인 ahnlab만을 언급하고 있는 점이 눈에 띈다.

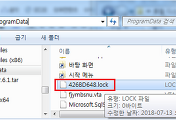

"%X ahnlab http://memesmix.net/media/created/dd0doq.jpg" 스트링을 이용하여 기존과 같은 커스텀 salsa20 알고리즘으로 “Global\*.lock”명의 뮤텍스를 생성한다.

[그림 - 1] 새로운 뮤텍스 생성 알고리즘

스트링에 포함된 URL주소 접속 시에는 아래와 같이 특정 의미를 담은 그림과 러시아 문구를 확인 할 수 있다. 해당 러시아어는 아래와 같은 '모욕'의 의미가 있는 것으로 확인되었다.

- I added you to the Gay list, so far i used the pencil.

[그림 - 2] URL 접속 시 확인되는 그림

이 유형의 내부 버전은 기존과 같은 4.1.2이지만 .lock 파일을 생성하여 kill-switch를 가능하게 했던 기존의 코드가 없는 버전으로 확인된다. Kill-switch가 가능했던 유형에서 제작자가 사용하였던 스트링인 "%X fortinet & ahnlab, mutex is also kill-switch not only lockfile ;)" 의 뜻이 이해되는 대목이다.

GandCrab이 다양한 유형으로 유포되고 있음을 알 수 있으며 해당 유형 역시 자사 제품의 행위 및 파일 진단으로 모두 탐지 가능하다.

- 행위진단: Malware/MDP.Ransom

- 파일진단: Win-Trojan/Gandcrab04.Exp (2018.07.17.00)

- MD5: 435f58209f1a5770cc5c4795628fd85e

'악성코드 정보' 카테고리의 다른 글

| 국내 원격 서버 접속 프로그램로 위장한 코인 마이너 유포 (0) | 2018.08.10 |

|---|---|

| 새롭게 등장한 GandCrab v4.2 (안티VM + RigEK) (0) | 2018.07.24 |

| [단독] GandCrab v4.1.2 암호화 차단방법 (Kill-Switch) - Update(v4.1.3) (0) | 2018.07.18 |

| GandCrab v4.x 암호화 차단방법 (Kill-Switch) (0) | 2018.07.13 |

| ‘EternalBlue’ SMB 취약점(MS17-010)을 통한 악성코드 감염 확산 (0) | 2018.07.11 |

댓글