최근 SMB 취약점을 이용한 악성코드가 국내 사용자를 대상으로 다시 확산되면서 경각심을 주고 있다. SMB 취약점은 작년 ‘WannaCrypt’ 랜섬웨어(http://asec.ahnlab.com/1067)가 확산되면서 전 세계적으로 이슈된 OS 취약점으로 대대적으로 패치가 이루어졌지만, 몇몇 중소기업이나 복지기관 그리고 결제시스템에 필요한 POS단말기 등 호환성을 위해 아직 패치되지 않은 낮은 버전의 OS를 사용 중인 시스템들은 해커들로부터 공격 대상이 되고 있다.

대표적으로 6월 말쯤 발생한 POS장비 인터넷 마비 사건 또한 이 취약점을 통해 공격을 받은 것으로 확인되었으며 현재 고객사로부터 관련 피해들이 잇따라 접수되고 있어 취약점 패치가 절실하다. 이 취약점을 통해 유포되는 악성코드의 형태로는 ‘Genasom’ 랜섬웨어와 사용자 몰래 CPU 자원을 사용해 코인 채굴 행위를 하는 ‘Miner’ 등이 주로 확인되었다.

자사의 행위 진단으로

탐지된 리포트에 의하면 올해 07월 07일부터 이 취약점을 이용한 악성코드가 갑자기 급증 되어 최대

1600여건 이상 탐지되고 있음을 확인할 수 있다. 따라서

타겟이 되는 시스템은 취약점 패치 및 보안 업데이트가 필요하다.

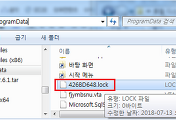

[그림 1. SMB 취약점을 이용한 악성코드 대상 탐지 건수]

안랩 제품에서는 악성코드들을 다음과 같이 진단하고 있다.

- 파일 진단 : Trojan/Win32.Genasom

(2017.11.28.00), Trojan/Win32.Agent (2018.07.10.00)

- 행위 진단 : Malware/MDP.DriveByDownload

[취약점 패치]

'악성코드 정보' 카테고리의 다른 글

| [단독] GandCrab v4.1.2 암호화 차단방법 (Kill-Switch) - Update(v4.1.3) (0) | 2018.07.18 |

|---|---|

| GandCrab v4.x 암호화 차단방법 (Kill-Switch) (0) | 2018.07.13 |

| VB6 외형으로 유포 중인 헤르메스 랜섬웨어 v2.1 (0) | 2018.07.10 |

| 파워쉘 스크립트를 이용한 GandCrab 랜섬웨어의 유포 (Fileless) (0) | 2018.07.06 |

| 동일 URL에서 유포되는 Hermes v2.1과 GandCrab v4 랜섬웨어 (0) | 2018.07.05 |

댓글