금일 한국의 인터넷 사용자를 노린 랜섬웨어가 인터넷 커뮤니티 사이트에서 유포되었다. 러시아, 동유럽 국가 등에서 등장한 랜섬웨어는 서유럽, 미국 등으로 확산되어 많은 피해자를 양산하였다. 최근 몇 년 사이 한국에서도 랜섬웨어 악성코드에 감염된 사용자가 증가 하였으며, ASEC블로그에서 랜섬웨어 악성코드, 예방Tip등을 소개한 바 있다.

랜섬웨어(Ransomware)란,

Ransom(몸값)과 Software(소프트웨어)란 단어가 합쳐져서 생성된 단어로 악성코드가 PC에 존재하는 중요한 자료들을 암호화하여 사용하지 못 하도록 한 후, 만약 암호화된 파일을 복구하려면 피해자로 하여금 돈을 지불하도록 강요하는 악성코드를 의미한다.

이번 등장한 크립토락커(CryptoLocker) 랜섬웨어는 한글로 되어 있으며, 한국의 인터넷 커뮤니티에서 유포된 점을 보아 한국의 사용자를 표적으로 하였음을 알 수 있다.

해당 악성코드의 동작방식과 증상은 아래와 같다..

-. 악성코드에 감염되면 아래와 같이 파일 및 레지스트리를 생성 한다.

[파일 생성 정보] | ||

CREATE | C:\Windows\이름(랜덤).exe | |

[레지스트리 등록] | |

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\이름(랜덤) | |

-. 레지스트리 Run키에 자기 자신을 등록하여 재부팅 시 자동실행 하도록 하였다.

[네트워크 연결] | |

lexxxck.ru/topic.php 6x.1xx.1x5.xx2:443 (러시아) | |

랜섬웨어는 PC에 저장된 파일을 암호화하며, 해당 악성코드에 의해서 암호화된 파일은 아래 그림에서 보는 것처럼 [원본파일명.encrypted]형식을 가지게 된다.

[그림 1] 암호화된 파일

[표 1]의 확장자를 제외한 모든 파일을 암호화한다.

*.chm, *.ini, *.tmp, *.log, *.url, *.lnk, *.cmd, *.bat, *.scr, *.msi, *.sys, *.dll, *.exe |

[표 1] 암호화 대상에서 제외된 확장자

[그림 2] 암호화 대상 코드

WhiteList 13개 확장자가 아니면 모두 감염대상에 포함된다.

PC에 존재하는 파일들에 대한 암호화 작업이 완료되면 [그림 3]의 파일을 생성하고 실행하여 화면에 보여준다.

[그림 3] 생성 파일

[그림 4] 감염 안내 메시지1

[그림 5] 감염 안내 메시지2

[그림 6]의 내용은 CryptoLocker에 의해 PC에 저장된 파일이 암호화되었으니, 파일을 복호화 하기 위해선 비트코인을 지불하라는 메시지이다.

[그림 6] 비트코인 요구 및 지원 서비스 제공

랜섬웨어 악성코드 제작자는 암호화된 파일들을 인질로 한화 약 438,900원의 비트코인을 요구한다. 피해자들이 비용 지불을 쉽게 할 수 있도록 비트코인 결제 방법을 상세하게 설명해주고, 암호화된 파일 중 1개 파일을 무료로 복호화 해준다.

최종적으로 악성코드 제작자는 중요한 파일을 암호화하여 사용자의 돈을 목표로 했음을 알 수 있다. 악성코드 제작자에게 돈을 지불하면 암호화된 파일을 복호화 방법을 알려준다고는 하나 이 역시 확인된 바가 없다.

이번 랜섬웨어는 국내 웹사이트에서 유포되어 많은 피해자를 양산하였다. 사이트 관리자의 사이트 및 광고 배너 보안에 주의가 요구된다. PC 사용자는 랜섬웨어 악성코드를 예방하기 위해 아래와 같은 수칙을 생활화 해야 한다.

랜섬웨어 예방수칙

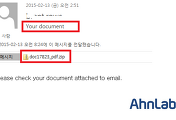

- 스팸성 이메일 실행 자제

- 중요 파일 별도 백업

- 중요 문서 '읽기전용' 설정

- 운영체제 및 응용프로그램 최신버전 업데이트

V3 제품에서는 아래와 같이 진단하고 있다.

<V3 제품군의 진단명>

Win-Trojan/Cryptolocker.229892 (2015.04.21.03)

'악성코드 정보' 카테고리의 다른 글

| 랜섬웨어와 함께 설치되는 DDoS 악성코드 Nitol (0) | 2015.04.29 |

|---|---|

| 한국을 목표로 한 랜섬웨어, CryptoLocker 상세정보 (2) | 2015.04.29 |

| 스팸메일로 유포되는 다운로더 악성코드 Upatre (0) | 2015.04.13 |

| 사회공학 기법 사용하는 매크로 악성코드 주의 (0) | 2015.04.06 |

| 문서파일로 위장한 Bisonal 악성코드 (0) | 2015.03.24 |

댓글