Upatre 악성코드는 2013년부터 발견되고 있는 악성코드로 최근들어 그 변형이 지속적으로 발견되고 있다.

스팸 메일을 통해 퍼지며 사용자가 메일에 첨부된 실행 파일을 실행하면 특정 주소에 접속해 다른 악성코드를 다운로드 한다. 일반적으로 금융정보 탈취 악성코드이다.

‘Your Document’ 등의 다양한 제목으로 악성코드를 포함한 ZIP 파일이 첨부되어 있다. 변형에 따라 메일 제목, 본문, 첨부 파일은 조금씩 달라진다.

[그림 1] Upatre 메일 예

[그림 2] Upatre 메일 예2

1. 동작과정

보통 20 – 30 킬로바이트 길이에 PDF 등의 문서 파일로 가장한 아이콘으로 되어 있으며 실행할 경우 특정 주소에서 인코딩된 데이터를 받아온다. 이후, 실제 악성행위가 이루어지는 실행 파일을 생성하고 해당 파일을 서비스로 등록한다.

[그림 3] 관계도

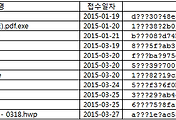

2015년 2월 - 3월에 발견된 변형들은 SCR 이나 EXE 확장자를 가지며 특징적으로 PDF 아이콘을 가지고 있다.

[그림 4] 아이콘

사용자가 악성코드 파일을 실행하면 다음의 과정으로 동작한다.

(1) 임시 폴더에 텍스트 파일(.txt)과 실행 파일을 복사하고 원본을 삭제한다. 변형에 따라 생성되는 파일 이름은 달라진다.

[그림 5] 생성 파일

(2) checkip.dyndns.org (216.146.43.70:80)으로 접속하여 감염PC의 Public IP를 확인한다.

[그림 6] IP Check

(3) 암호화된 데이터 파일을 다운로드한다. 확장자는 보통 JPG 나 PDF 이다. 해당 파일은 V3에서 BinImage/Encdata로 진단된다.

(4) 다운로드가 성공할 경우 정상 PDF 파일을 보여줘 사용자가 PDF 파일을 열어 본 것으로 착각하게 한다.

[그림 8] 정상 PDF 예

(5) 받아온 데이터를 디코딩하여 윈도우 폴더에 복사하고 실행 한다.

다운로드 받는 서버가 제대로 동작하지 않으면 별다른 증상이 없을 수 있다.

2. 다운로드 된 파일

다운로드 된 파일은 변형에 따라 달라지며 인터넷 뱅킹 정보 탈취 악성코드가 대부분이다.

3. 결론

명세서 등으로 가장한 메일에 악성코드를 첨부하는 공격 방법은 20년 가까이 된 수법이다. 하지만, 여전히 많은 사람들이 실행 파일을 문서 파일로 오해해 악성코드에 감염되고 있다.

특히 해당 악성코드는 PDF 아이콘으로 위장하고 있어 사용자가 문서 파일로 오해 할 수 있다. 보고서, 명세서 등의 내용으로 가장한 영어로 작성된 메일에 첨부된 SCR, EXE 파일을 열지 않도록 보다 유의하며, 폴더 옵션의 ‘알려진 형식의 파일 확장명 숨기기’ 옵션을 체크하여 확장자를 확인하는 것이 바람직하다. 또한, V3엔진을 항상 최신으로 유지해 감염에 예방하도록 한다.

<V3 제품군의 진단명>

Trojan/Win32.Upatre

BinImage/Encdata

'악성코드 정보' 카테고리의 다른 글

| 한국을 목표로 한 랜섬웨어, CryptoLocker 상세정보 (2) | 2015.04.29 |

|---|---|

| 한국을 목표로 한 랜섬웨어, CryptoLocker (0) | 2015.04.21 |

| 사회공학 기법 사용하는 매크로 악성코드 주의 (0) | 2015.04.06 |

| 문서파일로 위장한 Bisonal 악성코드 (0) | 2015.03.24 |

| 원본파일 복원이 가능한 ‘NSB(National Security Bureau) 사칭’ 랜섬웨어 (0) | 2015.02.11 |

댓글