2월 17일 해외 언론인 CNN의 기사 "Computer spyware is newest weapon in Syrian conflict"를 통해 시리아 정부에서 반정부군의 동향을 수집하고 감시하기 위한 목적으로 악성코드를 유포하였다 내용이 공개되었다.

이 번에 알려진 해당 악성코드는 현재까지 ASEC에서 파악한 바로는 특정인들을 대상으로 이메일의 첨부 파일로 전송된 것으로 파악하고 있다.

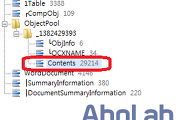

이 메일에 첨부된 해당 악성코드는 일반적으로 많이 사용되는 RARSfx로 압축되어 있으며, 파일 내부에는 아래 이미지와 같이 백도어 기능을 수행하는 svhost.exe(69,632 바이트)와 정상 이미지 파일인 20111221090.jpg(114,841 바이트)가 포함되어 있다.

해당 RARSfx로 압축된 파일을 실행하게 되면 아래 경로에 파일들을 생성하고 실행하게 된다.

그리고 감염된 시스템의 사용자가 악성코드 감염을 파악하지 못하도록 다음 이미지와 같은 이미지 파일을 보여주게 된다.

임시 폴더(Temp)에 생성된 svhost.exe(69,632 바이트)는 마이크로소프트 비주얼 베이직(Microsoft Visual Basic)으로 제작 된 파일로 자신의 복사본을 다음 폴더에 다시 생성하게 된다.

그리고 시리아에 위치한 특정 시스템으로 역접속을 수행하게 된나, 테스트 당시에는 정상적인 접속이 이루어지지 않았다.

백도어 기능을 수행하는 svhost.exe(69,632 바이트)는 추가적으로 다음의 악의적인 기능들을 수행하게 된다.

그러나 해당 파일들 자체만으로는 언론에서 알려진 바와 같이 시리아 정부에서 제작한 것으로 확인되거나 추정되는 특징들은 발견할 수가 없었다.

시리아 정부와 관련된 것으로 알려진 해당 악성코드에 대한 추가적인 정보들을 수집하는 과정에서 ASEC에서는 해당 악성코드가 원격 제어와 모니터링 기능을 가지고 있는 아래 이미지와 동일한 특정 악성코드 생성기에 의해 생성되었다는 것을 확인하였다.

해당 악성코드 생성기에 의해 생성되는 파일은 볼란드 델파이(Boland Delphi)로 제작된 파일이 생성됨으로 최초 알려진 정보와는 다른 것으로 파악하고 있다. 그러나 다른 악성코드 변형들 또는 공개되지 않은 악성코드 생성기의 다른 버전들에 의해 생성되었을 가능성도 추정하고 있다.

이번에 발견된 해당 악성코드들은 모두 V3 제품군에서 다음과 같이 진단한다.

이 번에 알려진 해당 악성코드는 현재까지 ASEC에서 파악한 바로는 특정인들을 대상으로 이메일의 첨부 파일로 전송된 것으로 파악하고 있다.

이 메일에 첨부된 해당 악성코드는 일반적으로 많이 사용되는 RARSfx로 압축되어 있으며, 파일 내부에는 아래 이미지와 같이 백도어 기능을 수행하는 svhost.exe(69,632 바이트)와 정상 이미지 파일인 20111221090.jpg(114,841 바이트)가 포함되어 있다.

해당 RARSfx로 압축된 파일을 실행하게 되면 아래 경로에 파일들을 생성하고 실행하게 된다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\20111221090.jpg

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\svhost.exe

그리고 감염된 시스템의 사용자가 악성코드 감염을 파악하지 못하도록 다음 이미지와 같은 이미지 파일을 보여주게 된다.

임시 폴더(Temp)에 생성된 svhost.exe(69,632 바이트)는 마이크로소프트 비주얼 베이직(Microsoft Visual Basic)으로 제작 된 파일로 자신의 복사본을 다음 폴더에 다시 생성하게 된다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\Google Cache.exe

백도어 기능을 수행하는 svhost.exe(69,632 바이트)는 추가적으로 다음의 악의적인 기능들을 수행하게 된다.

파일 다운로드 및 실행

실행 중인 프로세스 리스트 수집

그러나 해당 파일들 자체만으로는 언론에서 알려진 바와 같이 시리아 정부에서 제작한 것으로 확인되거나 추정되는 특징들은 발견할 수가 없었다.

시리아 정부와 관련된 것으로 알려진 해당 악성코드에 대한 추가적인 정보들을 수집하는 과정에서 ASEC에서는 해당 악성코드가 원격 제어와 모니터링 기능을 가지고 있는 아래 이미지와 동일한 특정 악성코드 생성기에 의해 생성되었다는 것을 확인하였다.

해당 악성코드 생성기에 의해 생성되는 파일은 볼란드 델파이(Boland Delphi)로 제작된 파일이 생성됨으로 최초 알려진 정보와는 다른 것으로 파악하고 있다. 그러나 다른 악성코드 변형들 또는 공개되지 않은 악성코드 생성기의 다른 버전들에 의해 생성되었을 가능성도 추정하고 있다.

이번에 발견된 해당 악성코드들은 모두 V3 제품군에서 다음과 같이 진단한다.

Win-Trojan/Meroweq.551227 (V3, 2012.02.21.02)

Win-Trojan/Meroweq.69632 (V3, 2012.02.21.02)

Win-Trojan/Meroweq.53248 (V3, 2012.02.21.02)

'악성코드 정보' 카테고리의 다른 글

| CVE-2012-0754 취약점을 이용해 전파되는 온라인 게임핵 악성코드 (2) | 2012.03.11 |

|---|---|

| 어도비 플래쉬 CVE-2012-0754 취약점 악용한 문서 파일들 발견 (0) | 2012.03.06 |

| 국내 패스트푸드 업체를 위장한 파일 유출 악성코드 (0) | 2012.03.04 |

| 스마트폰의 문자 메시지로 전달된 단축 URL (0) | 2012.02.29 |

| 누군가 나를 지켜보고 있다면? 웹캠으로 도촬하는 악성코드 발견! (0) | 2012.02.29 |

댓글