2010년 9월 28일 국내에서 발견되었던 USPS(United States Postal Service) 운송 메일로 위장하여 악성코드 감염을 시도하였던 악성 스팸 메일(Spam Mail)이 금일 새벽 국내에서 다시 유포되었다.

이번에 USPS 운송 메일로 위장하여 유포된 악성코드는 Oficla 변형 중 하나이며 2010년 5월에는 UPS, 2010년 8월에는 페덱스(Fedex)로 위장하여 유포된 사례가 있으며 메일 본문 전체를 JPEG 파일로 처리하는 특징이 있다.

2010년 9월 28일 새벽에 유포된 Oficla 변형은 메일 제목으로 "USPS Delivery Problem NR[임의의 숫자]"를 가지고 있으며 메일 본문에는 xxs664.jpg(27,692 바이트)의 JPEG 파일로 처리하여 다음과 같은 형태를 가지고 있다.

첨부 파일로는 "USPSLabel.zip(25,083 바이트)"이 존재하며 ZIP으로 압축된 첨부 파일을 풀게 될 경우에는 "LABEL_USPSXLS.exe(178,176 바이트)"가 생성된다.

생성된 해당 파일을 실행하게 될 경우에는 윈도우 임시 폴더(c:\windows\temp)에 1.tmp(21,504 바이트)가 생성되고 윈도우 시스템 폴더(c:\windows\system32)에 bfky.ojo(21,504 바이트)를 생성한다.

생성된 파일들 중 하나인 1.tmp(21,504 바이트)는 악성코드에 의해 실행된 정상 svchost.exe 파일의 메모리 영역 입부에 삽입되어 루마니아에 위치한 특정 시스템으로 접속을 시도하게 된다.

루마니아에 위치한 특정 시스템에 정상적으로 접속이 성공하게 될 경우에는 다시 독일에 위치한 특정 시스템으로 접속을 시도하게 되고 성공하게 될 경우에는 아래 이미지와 동일한 허위 백신을 설치하는 악성코드를 다운로드 한 후 실행하게 된다.

이번 USPS 운송 메일로 위장하여 유포된 악성코드와 해외에서 제작된 허위 백신을 설치하는 악성코드들은 V3 제품군에서 다음과 같이 진단한다.

Dropper/Malware.178176.AB

Win-Trojan/Oficla.21504.F

Win-Trojan/Kazy.274432

Win-Trojan/Kazy.1040384

Win-Trojan/Kazy.145408

Win-Trojan/Kazy.18432

다양한 방식으로 유포되는 악성코드들의 감염으로 인한 피해를 예방하기 위해서는 다음의 사항들을 숙지 할 필요가 있다.

1. 마이크로소프트 업데이트 웹 사이트를 통해 시스템에 설치된 윈도우 운영체제, 인터넷 익스플로러 및 오프스 제품에 존재하는 취약점을 제거하는 보안 패치를 모두 설치한다.

2. 자주 사용하는 컴퓨터 시스템에는 V3 365 클리닉과 같은 방화벽과 백신이 포함되어 있는 통합 보안 제품을 반드시 설치한다.

3. 웹 브라우저를 통해서 유포되는 악성코드의 감염을 예방하기 위해 사이트가드(SiteGuard)와 같은 웹 브라우저 보안 소프트웨어 를 같이 설치하는 것이 중요하다.

4. 사용중인 컴퓨터 시스템에 설치된 백신을 항상 최신 엔진으로 업데이트 하고 실시간 감시를 켜두는 것이 중요하다.

5. 전자 메일에 첨부파일이 존재 할 경우 실행 하지 않도록 주의 하며 저장후 최신 엔진으로 업데이트된 백신을 통해 먼저 검사를 한 후 실행 하도록 한다.

6. 전자 메일에 존재하는 의심스런 웹 사이트 링크는 클릭하지 않는다.

'악성코드 정보' 카테고리의 다른 글

| 국내 Parite 바이러스 감염 시스템 일시 증가 (0) | 2011.10.27 |

|---|---|

| 국내에서 Palevo 웜에 감염된 시스템 증가 추세 (0) | 2011.10.27 |

| Stuxnet 웜을 주제로 이용해 허위 백신 유포 (0) | 2011.10.27 |

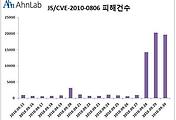

| 한국내 MS10-018 취약점 공격 악성코드 증가 (0) | 2011.10.27 |

| 페이스북으로 유포되는 허위 메시지들 (0) | 2011.10.27 |

댓글