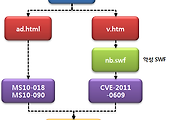

보안이 취약한 웹사이트에 <iframe 으로 시작하는 구문을 삽입(Injection)한 뒤, 해당 웹페이지를 열람하는 클라이언트의 취약점을 이용하여 유포하는 방식에는 변화가 없습니다. [클라이언트 PC 버전 확인] – [악성 쉘코드를 메모리에 광범위하게 뿌림] – [취약점을 이용한 메모리 참조 오류 발생] – [악성 쉘코드 실행] – [악성코드 다운로드] – [실행]으로 이어지는 구조와 파고드는 취약점(MS10-018, MS10-002, MS10-090 등)은 여전히 많이 사용되고 있습니다.

참고자료 : 여러분이 사이트 관리자라면 또는 일반 PC 사용자라면,,,(http://core.ahnlab.com/252)

그러나 악성 쉘코드에 악성코드가 다운로드 되어 실행되었을 때, 추가 악성코드를 다운로드하는 방법에서 변화가 있습니다.

[그림 1] 웹사이트를 통한 악성코드 다운로드 구조

[그림 1] 웹사이트를 통한 악성코드 다운로드 구조

악성쉘코드에 의해 다운로드 되어 실행되는 악성코드가 Downloader일 경우 Img.txt 파일에 있는 주소를 읽어와서 추가적인 악성코드를 다운로드 합니다. 이번에 변경된 부분이 바로 붉은 박스 부분인 3번 부분입니다.

[그림 2] 악성코드가 참조하는 Img.txt

[그림 2] 악성코드가 참조하는 Img.txt

기존에는 위의 그림처럼 일반적인 Text 구조로 되어 있습니다. 제일 위에 숫자는 버전을 의미하며, 감염되지 않은 경우 무조건 다운로드를 하거나, 감염되어 있는 경우 버전 숫자가 높을 경우 해당 URL의 악성코드를 다운로드합니다.

위의 악성코드들은 V3에서 다음과 같이 진단하고 있습니다. 다운로드 되는 파일 중 하나가 Dropper로 진단되는데 버전 확인 후 최신 버전일 경우 URL을 통해 악성코드 다운로드 하는 과정을 계속해서 반복하도록 하는 역할을 수행합니다.

이번에 변경된 방식은 다음과 같습니다. 참조하는 파일 이름이 pict1.txt로 변경된 것을 제외하면 전체적인 구조는 변화가 없습니다.

[그림 3] 악성코드가 참조하는 난독화 된 Pict1.txt

[그림 3] 악성코드가 참조하는 난독화 된 Pict1.txt

위의 그림에서 보시듯이 Pict1.txt 파일만 확인해서는 내용이 무엇인지 확인하기 어렵도록 난독화 되어있습니다. XOR로 암호화 되어 있는 것으로, 특정 키값을 이용하여 암호화를 해제하면 다음과 같은 내용을 확인할 수 있습니다.

[그림 4] 악성코드가 참조하는 난독화 된 Pict1.txt를 해제한 결과

[그림 4] 악성코드가 참조하는 난독화 된 Pict1.txt를 해제한 결과

그림 4와 같이 난독화를 해제하고 나면 버전 정보와 악성코드 배포 URL을 포함하고 있는 Img.txt와 동일한 형태를 가지고 있는 것을 확인할 수 있습니다. V3에서 위의 악성코드는 다음과 같이 진단하고 있습니다.

위와 같은 악성코드에 감염되지 않기 위해서는 어떻게 해야 할까요? 무엇보다도 악성쉘코드가 실행하지 않도록 하면 됩니다. 예방하는 방법은 다음과 같습니다.

참고자료 : 여러분이 사이트 관리자라면 또는 일반 PC 사용자라면,,,(http://core.ahnlab.com/252)

그러나 악성 쉘코드에 악성코드가 다운로드 되어 실행되었을 때, 추가 악성코드를 다운로드하는 방법에서 변화가 있습니다.

악성쉘코드에 의해 다운로드 되어 실행되는 악성코드가 Downloader일 경우 Img.txt 파일에 있는 주소를 읽어와서 추가적인 악성코드를 다운로드 합니다. 이번에 변경된 부분이 바로 붉은 박스 부분인 3번 부분입니다.

기존에는 위의 그림처럼 일반적인 Text 구조로 되어 있습니다. 제일 위에 숫자는 버전을 의미하며, 감염되지 않은 경우 무조건 다운로드를 하거나, 감염되어 있는 경우 버전 숫자가 높을 경우 해당 URL의 악성코드를 다운로드합니다.

위의 악성코드들은 V3에서 다음과 같이 진단하고 있습니다. 다운로드 되는 파일 중 하나가 Dropper로 진단되는데 버전 확인 후 최신 버전일 경우 URL을 통해 악성코드 다운로드 하는 과정을 계속해서 반복하도록 하는 역할을 수행합니다.

Dropper/Onlinegamehack.122952

Win-Trojan/Injector.59581

Dropper/Onlinegamehack.245844

Win-Trojan/Injector.59581

Dropper/Onlinegamehack.245844

이번에 변경된 방식은 다음과 같습니다. 참조하는 파일 이름이 pict1.txt로 변경된 것을 제외하면 전체적인 구조는 변화가 없습니다.

위의 그림에서 보시듯이 Pict1.txt 파일만 확인해서는 내용이 무엇인지 확인하기 어렵도록 난독화 되어있습니다. XOR로 암호화 되어 있는 것으로, 특정 키값을 이용하여 암호화를 해제하면 다음과 같은 내용을 확인할 수 있습니다.

그림 4와 같이 난독화를 해제하고 나면 버전 정보와 악성코드 배포 URL을 포함하고 있는 Img.txt와 동일한 형태를 가지고 있는 것을 확인할 수 있습니다. V3에서 위의 악성코드는 다음과 같이 진단하고 있습니다.

Dropper/Agent.137776

Dropper/Onlinegamehack.273974

Dropper/Onlinegamehack.273974

위와 같은 악성코드에 감염되지 않기 위해서는 어떻게 해야 할까요? 무엇보다도 악성쉘코드가 실행하지 않도록 하면 됩니다. 예방하는 방법은 다음과 같습니다.

1) 윈도우 보안 업데이트를 항상 최신으로 유지하도록 합니다.

2) 백신을 설치하여 항상 실시간감시 기능을 켜놓으며, 엔진을 최신버전으로 유지하도록 합니다.

3) 사이트가드를 사용하여 악성코드를 배포하는 웹사이트 접속시 자동으로 차단하도록 합니다.

4) 인터넷 익스플로러를 최신버전으로 사용하고, XP 사용자일 경우 SP3를 설치합니다.

2) 백신을 설치하여 항상 실시간감시 기능을 켜놓으며, 엔진을 최신버전으로 유지하도록 합니다.

3) 사이트가드를 사용하여 악성코드를 배포하는 웹사이트 접속시 자동으로 차단하도록 합니다.

4) 인터넷 익스플로러를 최신버전으로 사용하고, XP 사용자일 경우 SP3를 설치합니다.

'악성코드 정보' 카테고리의 다른 글

| 악성코드 제작자는 사용자가 익숙한 것을 노린다 (1) | 2011.04.17 |

|---|---|

| 윈도우 정상 파일을 악성코드로 교체하는 Win-Trojan/Agent.30904.H (0) | 2011.04.16 |

| 메신저를 통해 새로운 방식으로 전파되는 악성코드 (0) | 2011.04.14 |

| 스타맵핵, 정말 맵핵기능만 있을까요? 아닐걸요?! (2) | 2011.04.14 |

| 국내 해킹된 사이트에서 발견된 "HTML Style tag based malicious Iframes (2)" (0) | 2011.04.12 |

댓글