1. 개요

최근 국내 SNS인 '미투데이'를 이용한 악성코드(이하 미투데이 악성코드)가 발견되어, 관련 샘플 분석 정보와 V3의 엔진 대응 현황에 대해 공유하고자 해당 글을 게시합니다.

관련 기사 : "토종 SNS '미투데이' 이용한 악성코드 유포 발견

http://www.itdaily.kr/news/articleView.html?idxno=23977

2. 악성코드 전파 방법

미투데이 악성코드는 주로 국내 인터넷파일공유 사이트들(ex. 짱파일 등)을 통해 베포되며, 정상프로그램(utility 등)또는 mp3 음악파일에 악성코드 제작자가 만든 agent프로그램을 결합하여 정상프로그램과 함께 악성코드를 실행하는 수법을 사용하고 있습니다. 이와 같은 성질로 비추어 볼 때, 미투데이 악성코드는 향후에 다양한 변종이 생길 수 있다는 것을 예측할 수 있습니다.

[그림 1] 미투데이 악성코드와 결합된 프로그램의 일부

[그림 1] 미투데이 악성코드와 결합된 프로그램의 일부

3. 악성코드 분석 요약

Agent 에는 악성코드 제작자가 개설한 것으로 보이는 me2day 와 twitter 계정에 대한 URL 정보가 하드코딩되어 있습니다. agent는 이 하드코딩된 URL 을 일정 주기를 갖고 접속하여 명령(Command) 정보를 받아 수행하게 됩니다.

[그림 2] Me2Day C&C

[그림 2] Me2Day C&C

[그림 3] Twitter C&C

[그림 3] Twitter C&C

이 때 agent가 수행할 수 있는 일은 IRCBot과는 다르게, 단순히 페이지에 기재된 URL의 파일을 받아와 실행하는 것(Download & Execute)입니다. 하지만 악성코드제작자 자신이 원하는 작업을 할 수 있도록 실행파일을 만들어 배포함으로써(예를 들면 DoS 공격 실행파일을 업로드한다던지), 기존의 IRCBot 처럼 다양한 작업을 수행할 수 있게 됩니다.

3. 악성코드 상세 분석

미투데이 악성코드는 크게 네 부분으로 구성되어 동작합니다. 각각의 역할에 대해 살펴보겠습니다.

(1) Dropper. A - 대표파일명: csupdt.exe

Agent DLL 을 Drop하고, dll을 Service 로 등록하여, 부팅시 자동실행될 수 있게 합니다.

(2) Agent. A 대표파일명: csupdt.dll

위 Dropper 를 통해 생성되는 파일. 서비스에 등록되어 부팅시마다 로드되며, C&C 서버와 주기적으로 통신하며 명령 실행

1) 아래 2개의 사이트 중 1곳을 접속하여 특정 문자열을 파싱하여 명령을 실행. 접속 URL은 하드코딩 되어 있음

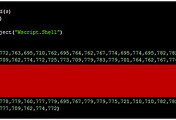

[그림 4] 서울에 위치한 호스팅서버

[그림 4] 서울에 위치한 호스팅서버

2) twit이나 me2day에 올라온 내용 중 First tweet!!!, Last tweet!!! 문자열 사이의 문자열을 검출

3) 검출된 문자열에서 다시 [[[, ]]] 로 둘러쌓인 문자열 검출

4) 검출된 문자열은 아래의 의미로 사용됨http, https, ftp - 다운로드 주소

5) 위의 명령어 외에는 다른 명령어들은 없기때문에 Irc와 같이 다양한 명령을 내릴 수는 없음.

6) 해당 사이트에 url 정보만 변경하더라도 감염된 pc는 다양한 악성코드에 감염되어질 수 있음

(3) Dropper. B - 대표파일명: atk.exe

Agent DLL 을 Drop하고, dll을 Service 로 등록하여, 부팅시 자동실행될 수 있게 함

(4) Slave - 대표파일명: prvupdtcln.exe

Agent.A 에 의해 다운받게 되는 파일로, 프로그램 작성 의도에 따라 다양한 행위를 할 수 있음

5. V3 대응 현황

현재 안철수연구소에서는 실시간으로 미투데이 악성코드 변종을 확인하여 엔진에 반영하고 있습니다. 아래 그래프는 ASD(Ahnlab Smart Defense)에 의해 분석된, 미투데이 악성코드의 누적 시그니쳐 추이 그래프입니다.

[그림 5] 미투데이 시그니쳐 누적 그래프

[그림 5] 미투데이 시그니쳐 누적 그래프

현재 V3 제품군에서는 실시간으로 변종을 확인하여 대응하고 있으며 다수의 진단명이 있으나 가장 최근에 확인된 진단명은 다음과 같습니다.

현재까지 확인된 미투데이 악성코드 파일명들은 아래와 같습니다.

6. 예방 방법

아래의 사항을 숙지하여 미투데이 악성코드로부터 PC를 안전하게 보호하시기 바랍니다.

최근 국내 SNS인 '미투데이'를 이용한 악성코드(이하 미투데이 악성코드)가 발견되어, 관련 샘플 분석 정보와 V3의 엔진 대응 현황에 대해 공유하고자 해당 글을 게시합니다.

관련 기사 : "토종 SNS '미투데이' 이용한 악성코드 유포 발견

http://www.itdaily.kr/news/articleView.html?idxno=23977

2. 악성코드 전파 방법

미투데이 악성코드는 주로 국내 인터넷파일공유 사이트들(ex. 짱파일 등)을 통해 베포되며, 정상프로그램(utility 등)또는 mp3 음악파일에 악성코드 제작자가 만든 agent프로그램을 결합하여 정상프로그램과 함께 악성코드를 실행하는 수법을 사용하고 있습니다. 이와 같은 성질로 비추어 볼 때, 미투데이 악성코드는 향후에 다양한 변종이 생길 수 있다는 것을 예측할 수 있습니다.

3. 악성코드 분석 요약

Agent 에는 악성코드 제작자가 개설한 것으로 보이는 me2day 와 twitter 계정에 대한 URL 정보가 하드코딩되어 있습니다. agent는 이 하드코딩된 URL 을 일정 주기를 갖고 접속하여 명령(Command) 정보를 받아 수행하게 됩니다.

http://me2day.net/adr***in_82

http://twitter.com/adr***in_82

http://twitter.com/adr***in_82

[표 1] 하드코딩된 C&C 서버 URL

이 때 agent가 수행할 수 있는 일은 IRCBot과는 다르게, 단순히 페이지에 기재된 URL의 파일을 받아와 실행하는 것(Download & Execute)입니다. 하지만 악성코드제작자 자신이 원하는 작업을 할 수 있도록 실행파일을 만들어 배포함으로써(예를 들면 DoS 공격 실행파일을 업로드한다던지), 기존의 IRCBot 처럼 다양한 작업을 수행할 수 있게 됩니다.

3. 악성코드 상세 분석

미투데이 악성코드는 크게 네 부분으로 구성되어 동작합니다. 각각의 역할에 대해 살펴보겠습니다.

(1) Dropper. A - 대표파일명: csupdt.exe

Agent DLL 을 Drop하고, dll을 Service 로 등록하여, 부팅시 자동실행될 수 있게 합니다.

File 생성 : C:\Windows\system32\csupdt.dll

서비스 등록 : Windows Net Manager

HKLM\SYSTEM\ControlSet001\Services\WinNetMng\ImagePath

"C:\WINDOWS\system32\svchost -k cs"

HKLM\SYSTEM\ControlSet001\Services\WinNetMng\DisplayName

"Windows Net Manager"

서비스 등록 : Windows Net Manager

HKLM\SYSTEM\ControlSet001\Services\WinNetMng\ImagePath

"C:\WINDOWS\system32\svchost -k cs"

HKLM\SYSTEM\ControlSet001\Services\WinNetMng\DisplayName

"Windows Net Manager"

(2) Agent. A 대표파일명: csupdt.dll

위 Dropper 를 통해 생성되는 파일. 서비스에 등록되어 부팅시마다 로드되며, C&C 서버와 주기적으로 통신하며 명령 실행

1) 아래 2개의 사이트 중 1곳을 접속하여 특정 문자열을 파싱하여 명령을 실행. 접속 URL은 하드코딩 되어 있음

* http://me2day.net/adr***lin_82 - 국내

* http://twitter.com/adr***lin_82 - 해외

* http://twitter.com/adr***lin_82 - 해외

페이지 내용

Last tweet!!!

[[[http://114.***.***.147/upload/atk.exe]]]

[[[macserver=114.***.***.147:15000]]]

[[[http://114.***.***.147/upload/fm.exe]]]

[[[http://114.***.***.147/upload/prvupdtcln.exe]]]

[[[interval=720]]]

First tweet!!!

Last tweet!!!

[[[http://114.***.***.147/upload/atk.exe]]]

[[[macserver=114.***.***.147:15000]]]

[[[http://114.***.***.147/upload/fm.exe]]]

[[[http://114.***.***.147/upload/prvupdtcln.exe]]]

[[[interval=720]]]

First tweet!!!

2) twit이나 me2day에 올라온 내용 중 First tweet!!!, Last tweet!!! 문자열 사이의 문자열을 검출

3) 검출된 문자열에서 다시 [[[, ]]] 로 둘러쌓인 문자열 검출

4) 검출된 문자열은 아래의 의미로 사용됨http, https, ftp - 다운로드 주소

macserver - 해당 주소와 포트로 3번 접속 시도하고 감염 pc의 ip 정보를 전송할 것으로 추측

interval - 접속 시도 주기값으로 분을 나타냄(720 : 720분(12시간) 뒤 재접속 시도)

interval - 접속 시도 주기값으로 분을 나타냄(720 : 720분(12시간) 뒤 재접속 시도)

5) 위의 명령어 외에는 다른 명령어들은 없기때문에 Irc와 같이 다양한 명령을 내릴 수는 없음.

6) 해당 사이트에 url 정보만 변경하더라도 감염된 pc는 다양한 악성코드에 감염되어질 수 있음

(3) Dropper. B - 대표파일명: atk.exe

Agent DLL 을 Drop하고, dll을 Service 로 등록하여, 부팅시 자동실행될 수 있게 함

- File 생성

C:\WINDOWS\system32\0306\svchost.exe

C:\WINDOWS\system32\0306\ckassnet.dll

- 서비스 등록( Net Authentic Manager )

HKLM\SYSTEM\ControlSet001\Services\netauthmng\ImagePath

"C:\WINDOWS\system32\0306\svchost.exe"

HKLM\SYSTEM\ControlSet001\Services\netauthmng\DisplayName

"Net Authentic Manager"

- 사이트 접속

http://web1.z***ile.com/pop.php?sm=bbs_info&idx=3460420

http://web1.z***ile.com/pop.php?sm=bbs_info&idx=3458752

C:\WINDOWS\system32\0306\svchost.exe

C:\WINDOWS\system32\0306\ckassnet.dll

- 서비스 등록( Net Authentic Manager )

HKLM\SYSTEM\ControlSet001\Services\netauthmng\ImagePath

"C:\WINDOWS\system32\0306\svchost.exe"

HKLM\SYSTEM\ControlSet001\Services\netauthmng\DisplayName

"Net Authentic Manager"

- 사이트 접속

http://web1.z***ile.com/pop.php?sm=bbs_info&idx=3460420

http://web1.z***ile.com/pop.php?sm=bbs_info&idx=3458752

(4) Slave - 대표파일명: prvupdtcln.exe

Agent.A 에 의해 다운받게 되는 파일로, 프로그램 작성 의도에 따라 다양한 행위를 할 수 있음

대표 행위

- WinPnPDrv라는 서비스를 삭제 : 옛 버젼의 악성파일을 삭제할 것으로 추측

- 다음의 2개 파일을 삭제

* C:\Windows\System32\ckass.dll

* C:\Windows\System32\ckass.exe

- WinPnPDrv라는 서비스를 삭제 : 옛 버젼의 악성파일을 삭제할 것으로 추측

- 다음의 2개 파일을 삭제

* C:\Windows\System32\ckass.dll

* C:\Windows\System32\ckass.exe

5. V3 대응 현황

현재 안철수연구소에서는 실시간으로 미투데이 악성코드 변종을 확인하여 엔진에 반영하고 있습니다. 아래 그래프는 ASD(Ahnlab Smart Defense)에 의해 분석된, 미투데이 악성코드의 누적 시그니쳐 추이 그래프입니다.

현재 V3 제품군에서는 실시간으로 변종을 확인하여 대응하고 있으며 다수의 진단명이 있으나 가장 최근에 확인된 진단명은 다음과 같습니다.

Trojan/Win32.Adrena

Win-Trojan/Excer.100864

Dropper/Downloader.233984.B

Win-Trojan/Agent.184320.JB

Win-Trojan/Agent.38400.US

외 다수

Win-Trojan/Excer.100864

Dropper/Downloader.233984.B

Win-Trojan/Agent.184320.JB

Win-Trojan/Agent.38400.US

외 다수

[표 2] 미투데이 악성코드 진단명

현재까지 확인된 미투데이 악성코드 파일명들은 아래와 같습니다.

~DE(숫자+영문).tmp (ex. ~DE16F0.tmp)

01-Avril Lavigne - Alice(Underground).mp3

0409-astor_piazzolla-anconcagua_moderato-osc.mp3

05. ALIVE.mp3

14. Ring My Bell(Feat. 나얼 Of 브라운아이드 소울).mp3

atk.exe

cfosspeed-v401-build1302.exe

ckass.dll

ckass.exe

ckassnet.dll

Cleaner.exe

csupdt.dll

csupdt.exe

dvristler.exe

KeyGen.exe

KMPlayerPlus.exe

MailerCleaner.exe

Memturbo4.exe

newupdt.exe

prvupdtcln.exe

Setup.exe

Spell.exe

svchost.exe

TMP000000E64CBE3EC73DDA7524

UltraISO Premium Edition v9.3.5.2716-RETAIL.exe

VIPSeastorySetup[1].exe

Window7Genuine.exe

winrar393k-32.exe

winrar393k-64.exe

wuauserv.dll

모기잡이.exe

웹브라우져(국산)GloseeSetup_stark.exe

인터넷TV.exe

임시폴더청소기.exe

01-Avril Lavigne - Alice(Underground).mp3

0409-astor_piazzolla-anconcagua_moderato-osc.mp3

05. ALIVE.mp3

14. Ring My Bell(Feat. 나얼 Of 브라운아이드 소울).mp3

atk.exe

cfosspeed-v401-build1302.exe

ckass.dll

ckass.exe

ckassnet.dll

Cleaner.exe

csupdt.dll

csupdt.exe

dvristler.exe

KeyGen.exe

KMPlayerPlus.exe

MailerCleaner.exe

Memturbo4.exe

newupdt.exe

prvupdtcln.exe

Setup.exe

Spell.exe

svchost.exe

TMP000000E64CBE3EC73DDA7524

UltraISO Premium Edition v9.3.5.2716-RETAIL.exe

VIPSeastorySetup[1].exe

Window7Genuine.exe

winrar393k-32.exe

winrar393k-64.exe

wuauserv.dll

모기잡이.exe

웹브라우져(국산)GloseeSetup_stark.exe

인터넷TV.exe

임시폴더청소기.exe

[표 3] 미투데이 악성코드가 사용한 파일명들

6. 예방 방법

아래의 사항을 숙지하여 미투데이 악성코드로부터 PC를 안전하게 보호하시기 바랍니다.

1) 컴퓨터에 백신을 설치하여 항상 최신버전의 엔진을 유지하도록 합니다.

2) 인터넷 파일공유사이트(XX폴더 등)를 통해 파일을 받거나, 실행할 때는 주의하도록 합니다.

3) 합법적으로 구입한 정품 프로그램만 사용하도록 합니다.

2) 인터넷 파일공유사이트(XX폴더 등)를 통해 파일을 받거나, 실행할 때는 주의하도록 합니다.

3) 합법적으로 구입한 정품 프로그램만 사용하도록 합니다.

[표 4] 미투데이 악성코드 예방 방법

'악성코드 정보' 카테고리의 다른 글

| "Hello" 제목의 악성코드를 첨부한 스팸메일 주의! (0) | 2010.08.04 |

|---|---|

| 유니코드 문자열을 이용하여 문서파일로 위장한 악성코드 (0) | 2010.07.25 |

| 네이트온 악성코드 안철수연구소 대응 현황 (0) | 2010.07.20 |

| 요금명세서 및 쇼핑몰 메일을 위장한 악성코드 유포 메일 (0) | 2010.07.20 |

| "Email Policy Violation", "FROM Taylor Wallace" 메일 주의하세요! (0) | 2010.07.15 |

댓글