1. 개요

최근 네이트온을 통해 유포되는 악성코드가 계속해서 변종이 발견되고 있으며 금일에도 음악파일을 가장한 변종 악성코드가 확인이 되어 자세한 내용에 대해 공유하고자 해당 문서를 작성합니다.

2. 악성코드 전파 방법

네이트온 관련 악성코드의 전파 방법은 악성코드에 감염된 네이트온 사용자가 친구목록에 등록된 사용자에게 무작위로 쪽지나 대화창을 통해 유포가 되고 있습니다. 해당 악성코드는 보통 한국시간으로 주말 토요일, 일요일에 변종이 많이 발생되며 현재 안철수연구소에서는 실시간으로 변종을 확인하여 대응중에 있습니다.

네이트온 악성코드는 주로 아래 그림과 같이 쪽지 혹은 대화창을 통해 URL을 알려주며 접속을 유도 하게 됩니다. 접속을 하게 되면 "파일명.RAR" 등의 파일명의 파일을 다운로드 하게 됩니다. 이 외에도 URL을 알려주지 않고 직접 파일을 전송하는 경우도 존재합니다.

[그림] 네이트온을 통해 유포되는 악성코드 형태

[그림] 네이트온을 통해 유포되는 악성코드 형태

3. 악성코드 파일 형태

주로 네이트온 악성코드는 쪽지나 대화창을 통해 URL이 전달되며 해당 URL로 접속 시 악성코드 파일을 다운로드 받게 됩니다. 최근 다운로드 받는 악성코드 형태가 많이 변화되고 있는데 현재까지 발견된 형태는 아래와 같습니다.

1) RAR 압축파일로 전달하여 압축을 해제하면 아래와 같은 폴더 및 기타 아이콘으로 폴더를 가장한 EXE 파일 형태

[그림] 폴더 아이콘을 위장한 악성코드

[그림] 폴더 아이콘을 위장한 악성코드

위와 같은 형태의 파일일 경우 실행 시 보통 아래와 같은 이미지들이 나타나게 됩니다.

[그림] 악성코드 실행 시 나타나는 사진

[그림] 악성코드 실행 시 나타나는 사진

2) EXE 파일로 악성코드를 바로 전달하는 경우

3) RAR 압축파일로 전달하여 압축을 해제하면 vbs 파일이 나오는 경우

[그림] vbs 형태의 악성코드

[그림] vbs 형태의 악성코드

기존에는 1, 2번과 같이 단순히 EXE 파일 혹은 압축 파일 형태로 전송했으나 최근 V3 제품의 ASD 엔진에서의 빠른 대응 및 제품에서 압축파일까지 검사하는 기능에 의해 이를 우회하고자 악성코드 제작자가 파일 포맷을 EXE 파일이 아닌 VBS 같은 스크립트 형태의 파일로 유포하기도 하였습니다.

4) RAR 압축파일이나 암호가 걸려 있으며 아래 그림과 같이 암호를 유추할 수 있는 경우

역시 이전 3번처럼 V3 제품 기능 중 압축파일 내부에 있는 파일까지 검사하는 기능을 우회하고자 압축파일에 암호를 걸어 진단을 우회하는 형태가 발견되었으니 주의가 필요합니다.

그리고 압축암호는 아래 그림과 같이 사용자들이 알아볼 수 있도록 압축 해제 시 나타나는 파일명에 암호를 입력하여 놓아 사용자들이 압축암호를 알아챌 수 있도록 해놓은 것이 특징입니다.

[그림] RAR 압축 파일로 암호가 걸려 있으나 아래와 같이 암호를 유추할 수 있는 경우

[그림] RAR 압축 파일로 암호가 걸려 있으나 아래와 같이 암호를 유추할 수 있는 경우

5) 음악 파일로 위장하여 배포되는 경우

가장 최근에 발견된 형태로 “Supreme Team-피곤해 (Feat. 김신영) .exe” 와 같은 음악 파일의 파일명으로 위장하여 실행 시 악성코드 및 해당 파일 내부에 포함된 MP3 파일이 재생되는 형태입니다.

4. 악성코드 분석 정보

해당 악성코드의 전체적인 행위형태를 그림으로 나타내면 아래와 같습니다.

[그림] 네이트온 악성코드 구조 및 기능

[그림] 네이트온 악성코드 구조 및 기능

위 그림은 각 생성되는 파일 및 해당 파일에 대한 기능을 도식화 해놓은 그림 입니다. 아래부터는 조금 더 세부적으로 어떤 파일이 생성되며 어떤 행위를 하는지에 대해 알아보도록 하겠습니다.

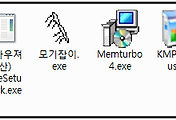

1) 실행 후 아래와 같은 파일을 생성합니다. (변종에 따라 생성 파일은 다를 수 있습니다)

2) 악성코드가 실행 되면 아래의 사진이 나타나거나 최근에 발견된 악성코드는 음악이 재생되기도 합니다.

[그림] 악성코드 실행 시 나타나는 사진

[그림] 악성코드 실행 시 나타나는 사진

3) 네이트온 로그인 시도시 아래의 사이트로 네이트온 계정 정보를 전송합니다.

[그림] 악성코드 감염 후 네이트온 로그인 시 전달되는 패킷 형태

[그림] 악성코드 감염 후 네이트온 로그인 시 전달되는 패킷 형태

정상적인 시스템에서 네이트온 로그인 시도시에 5004 포트를 사용하지만, 악성코드에 감염시 중국에 있는 특정 서버의 80번 포트로 접속을 시도하는 것으로 보입니다.

[그림] 접속하는 시스템의 위치정보

[그림] 접속하는 시스템의 위치정보

4) 추가로 네이트온 계정 외에 다수의 온라인 게임 계정의 정보를 전송하기도 합니다.

5) 또한 여러 백신의 실행을 방해하는 기능도 포함하고 있습니다.

5. 대응 현황

현재 안철수연구소에서는 실시간으로 변종을 확인하여 엔진에 반영하고 있습니다. 아래 그래프는 안철수 연구소에서 확인한 네이트온 관련 악성코드 진단명으로 감염된 추이를 나타는 그래프 입니다.

[그래프] 네이트온을 통해 유포되는 악성코드 감염 추이

[그래프] 네이트온을 통해 유포되는 악성코드 감염 추이

현재 V3 제품군에서는 실시간으로 변종을 확인하여 대응하고 있으며 다수의 진단명이 있으나 가장 최근에 확인된 진단명은 다음과 같습니다.

6. 예방 방법

네이트온을 통해 유포되는 악성코드는 아래의 사항을 지킨다면 충분히 예방할 수 있을 것으로 보이니 참고하시기 바랍니다.

최근 네이트온을 통해 유포되는 악성코드가 계속해서 변종이 발견되고 있으며 금일에도 음악파일을 가장한 변종 악성코드가 확인이 되어 자세한 내용에 대해 공유하고자 해당 문서를 작성합니다.

2. 악성코드 전파 방법

네이트온 관련 악성코드의 전파 방법은 악성코드에 감염된 네이트온 사용자가 친구목록에 등록된 사용자에게 무작위로 쪽지나 대화창을 통해 유포가 되고 있습니다. 해당 악성코드는 보통 한국시간으로 주말 토요일, 일요일에 변종이 많이 발생되며 현재 안철수연구소에서는 실시간으로 변종을 확인하여 대응중에 있습니다.

네이트온 악성코드는 주로 아래 그림과 같이 쪽지 혹은 대화창을 통해 URL을 알려주며 접속을 유도 하게 됩니다. 접속을 하게 되면 "파일명.RAR" 등의 파일명의 파일을 다운로드 하게 됩니다. 이 외에도 URL을 알려주지 않고 직접 파일을 전송하는 경우도 존재합니다.

3. 악성코드 파일 형태

주로 네이트온 악성코드는 쪽지나 대화창을 통해 URL이 전달되며 해당 URL로 접속 시 악성코드 파일을 다운로드 받게 됩니다. 최근 다운로드 받는 악성코드 형태가 많이 변화되고 있는데 현재까지 발견된 형태는 아래와 같습니다.

1) RAR 압축파일로 전달하여 압축을 해제하면 아래와 같은 폴더 및 기타 아이콘으로 폴더를 가장한 EXE 파일 형태

위와 같은 형태의 파일일 경우 실행 시 보통 아래와 같은 이미지들이 나타나게 됩니다.

2) EXE 파일로 악성코드를 바로 전달하는 경우

3) RAR 압축파일로 전달하여 압축을 해제하면 vbs 파일이 나오는 경우

기존에는 1, 2번과 같이 단순히 EXE 파일 혹은 압축 파일 형태로 전송했으나 최근 V3 제품의 ASD 엔진에서의 빠른 대응 및 제품에서 압축파일까지 검사하는 기능에 의해 이를 우회하고자 악성코드 제작자가 파일 포맷을 EXE 파일이 아닌 VBS 같은 스크립트 형태의 파일로 유포하기도 하였습니다.

4) RAR 압축파일이나 암호가 걸려 있으며 아래 그림과 같이 암호를 유추할 수 있는 경우

역시 이전 3번처럼 V3 제품 기능 중 압축파일 내부에 있는 파일까지 검사하는 기능을 우회하고자 압축파일에 암호를 걸어 진단을 우회하는 형태가 발견되었으니 주의가 필요합니다.

그리고 압축암호는 아래 그림과 같이 사용자들이 알아볼 수 있도록 압축 해제 시 나타나는 파일명에 암호를 입력하여 놓아 사용자들이 압축암호를 알아챌 수 있도록 해놓은 것이 특징입니다.

5) 음악 파일로 위장하여 배포되는 경우

가장 최근에 발견된 형태로 “Supreme Team-피곤해 (Feat. 김신영) .exe” 와 같은 음악 파일의 파일명으로 위장하여 실행 시 악성코드 및 해당 파일 내부에 포함된 MP3 파일이 재생되는 형태입니다.

4. 악성코드 분석 정보

해당 악성코드의 전체적인 행위형태를 그림으로 나타내면 아래와 같습니다.

위 그림은 각 생성되는 파일 및 해당 파일에 대한 기능을 도식화 해놓은 그림 입니다. 아래부터는 조금 더 세부적으로 어떤 파일이 생성되며 어떤 행위를 하는지에 대해 알아보도록 하겠습니다.

1) 실행 후 아래와 같은 파일을 생성합니다. (변종에 따라 생성 파일은 다를 수 있습니다)

C:\WINDOWS\del9da27.bat //자신을 삭제함

C:\WINDOWS\Fonts\winFat.ttf //자신을 숨김

C:\WINDOWS\system32\ldea2547.exe //자신을 삭제함

C:\WINDOWS\system32\m_user.dll //자신을 삭제함

C:\WINDOWS\system\SysMan.sys //자신을 삭제함

C:\WINDOWS\system32\WinTian.dll // 다수의 실행 프로세스에 인젝션

C:\WINDOWS\system32\wda9875.jpg or C:\WINDOWS\system32\hdsoe.jpg // 팝업 이미지

C:\WINDOWS\Fonts\winFat.ttf //자신을 숨김

C:\WINDOWS\system32\ldea2547.exe //자신을 삭제함

C:\WINDOWS\system32\m_user.dll //자신을 삭제함

C:\WINDOWS\system\SysMan.sys //자신을 삭제함

C:\WINDOWS\system32\WinTian.dll // 다수의 실행 프로세스에 인젝션

C:\WINDOWS\system32\wda9875.jpg or C:\WINDOWS\system32\hdsoe.jpg // 팝업 이미지

[표] 악성코드 실행 시 생성되는 파일

2) 악성코드가 실행 되면 아래의 사진이 나타나거나 최근에 발견된 악성코드는 음악이 재생되기도 합니다.

3) 네이트온 로그인 시도시 아래의 사이트로 네이트온 계정 정보를 전송합니다.

정상적인 시스템에서 네이트온 로그인 시도시에 5004 포트를 사용하지만, 악성코드에 감염시 중국에 있는 특정 서버의 80번 포트로 접속을 시도하는 것으로 보입니다.

4) 추가로 네이트온 계정 외에 다수의 온라인 게임 계정의 정보를 전송하기도 합니다.

5) 또한 여러 백신의 실행을 방해하는 기능도 포함하고 있습니다.

5. 대응 현황

현재 안철수연구소에서는 실시간으로 변종을 확인하여 엔진에 반영하고 있습니다. 아래 그래프는 안철수 연구소에서 확인한 네이트온 관련 악성코드 진단명으로 감염된 추이를 나타는 그래프 입니다.

현재 V3 제품군에서는 실시간으로 변종을 확인하여 대응하고 있으며 다수의 진단명이 있으나 가장 최근에 확인된 진단명은 다음과 같습니다.

Win-Trojan/Infostealer.100937

Win-Trojan/Infostealer.31653

Win-Trojan/Infostealer.49664

Win-Trojan/Infostealer.9334

Win-Trojan/Infostealer.73728

Win-Trojan/Onlinegamehack.16384.DB

Dropper/Onlinegamehack.29696

Dropper/Agent.30804

외 다수

Win-Trojan/Infostealer.31653

Win-Trojan/Infostealer.49664

Win-Trojan/Infostealer.9334

Win-Trojan/Infostealer.73728

Win-Trojan/Onlinegamehack.16384.DB

Dropper/Onlinegamehack.29696

Dropper/Agent.30804

외 다수

[표] 네이트온 유포 악성코드에 대한 V3 제품군 진단명

6. 예방 방법

네이트온을 통해 유포되는 악성코드는 아래의 사항을 지킨다면 충분히 예방할 수 있을 것으로 보이니 참고하시기 바랍니다.

1) 컴퓨터에 백신을 설치하여 항상 최신버전의 엔진을 유지하도록 합니다.

2) 네이트온을 통해 모르는 사람으로부터 받은 파일이나 URL은 접속하지 않도록 합니다.

3) 지인이 보낸 URL이나 파일 역시 해당 지인을 통해 보낸 내용이 맞는지 확인 후 실행하도록 합니다.

2) 네이트온을 통해 모르는 사람으로부터 받은 파일이나 URL은 접속하지 않도록 합니다.

3) 지인이 보낸 URL이나 파일 역시 해당 지인을 통해 보낸 내용이 맞는지 확인 후 실행하도록 합니다.

[표] 네이트온을 통해 유포되는 악성코드 예방 가이드

'악성코드 정보' 카테고리의 다른 글

| 유니코드 문자열을 이용하여 문서파일로 위장한 악성코드 (0) | 2010.07.25 |

|---|---|

| 국내 SNS 미투데이를 이용하는 악성코드 종합 분석 (3) | 2010.07.23 |

| 요금명세서 및 쇼핑몰 메일을 위장한 악성코드 유포 메일 (0) | 2010.07.20 |

| "Email Policy Violation", "FROM Taylor Wallace" 메일 주의하세요! (0) | 2010.07.15 |

| Postal Tracking #영숫자 / Western Union Transfer MTCN: 숫자 (0) | 2010.07.14 |

댓글