발급 대상의 신원 정보를 바탕으로 신뢰도를 높이고 무결성을 확보하기 위해 파일에 디지털 서명을 하는 과정을 코드 서명(Code Signing)이라고 한다. 파일 제작자는 공인된 인증기관(CA, Certificate Authority)을 통해 디지털 인증서(Digital Certificate)를 발급받고, 제작한 파일을 해당 인증서로 서명한다.

코드 서명이 된 파일은 기관을 통해 인증받은 파일이기 때문에 웹 브라우저의 다운로드 검증 단계나 파일 실행 단계에서 백신 제품의 탐지를 회피하기 쉽다. 이 때문에 악성코드 공격자들은 파일에 유효한 디지털 서명(Digital Signature) 정보를 추가하여 유포하기도 하는데, 이러한 시도는 이미 2010년 스턱스넷(Stuxnet) 등 과거부터 꾸준히 확인되었다.

주목할 점은 올해 상반기에 국내 유포가 활발했던 악성 파일 중에서 유효한 디지털 인증서로 서명된 파일이 매우 많았고 현재도 활발히 제작되고 있다는 사실이다. 또한 국제적인 하드웨어 제조 업체인 ASUS가 발급받은 인증서로 서명된 파일 중에도 정보 유출 기능이 있는 악성코드가 발견되어 크게 이슈화가 되었다.

신원 정보가 확인되고 신뢰 가능한 인증기관을 통해서만 디지털 인증서를 발급받는 것이 가능한데, 어떻게 유효한 인증서로 서명된 악성 파일들이 만들어질 수 있는 것일까? 인증서가 있는 악성 파일은 인증서 발급 시나리오에 따라 다음 세 가지 유형일 가능성이 높다.

① 이미 발급받아진 다른 회사의 인증서 탈취

② 정상 회사인 것처럼 가장하거나 유령 회사 이름으로 CA를 통해 인증서 직접 발급

③ 블랙 마켓을 통해 ② 에 해당하는 인증서 거래

2019년 확인된 악성 파일 중 유효한 인증서로 서명된 파일들의 상당수는 ② 또는 ③ 유형에 해당하며, 이에 비해 적은 수량이지만 ① 로 확인된 파일도 있다. 이제부터 발견된 사례를 바탕으로 악성 파일의 종류와 기능, 그리고 인증서 정보를 살펴 본다.

[1] 인증서 직접 발급 - AD 서비스 도메인에 연결된 시스템을 공격하는 ‘Ammyy’ 원격제어 백도어와 ‘Clop’ 랜섬웨어

최근 국내에서 가장 이슈가 되는 악성코드는 주로 기업을 대상으로 유포되고 있는 Ammyy 원격제어 백도어와 이를 통해 설치되는 Clop 랜섬웨어이다. 백도어 파일은 온라인에 공개되어 있는 Ammyy 원격 제어 프로그램의 소스를 이용하여 제작되었고, 이를 공격 대상 PC에 심어 놓은 후 원격으로 시스템에 접근한다. 공격자가 장악한 시스템에서 최종 실행하고자 하는 악성 파일은 Clop 랜섬웨어이다.

특징적으로 이 공격은 유포과정에서 공격 대상 PC가 도메인 컨트롤러를 이용하고 있는 AD(Active Directory) 서비스 구조에 있는 사용자인지 여부를 확인한다. 맞을 경우에만 이후 전파 과정을 진행하는데, 이는 일반적으로 사용자를 도메인으로 구성해서 시스템을 운영하는 기업을 공격 대상으로 한다는 것을 의미한다.

안랩에서는 Clop 랜섬웨어 추적 단계에서 백도어 파일을 다운받는 파일, Ammyy 백도어 파일, 그리고 Clop 랜섬웨어 파일까지 총 3단계의 주요 PE 실행 파일이 코드 서명된 것을 확인하였다. 서명에 이용된 디지털 인증서는 파일의 기능마다 인증서 정보를 달리한 것이 아닌 다양한 인증서가 파일마다 혼재되어 이용되었다. 다운로더부터 랜섬웨어까지 모두 동일한 공격자가 파일을 제작하여 유포하고 있는 것임을 알 수 있다.

현재까지 위 공격에 사용된 것으로 파악한 인증서 정보(인증기관 CA과 발급 대상 정보)는 다음과 같다. 모두 영국에 실제로 있는 영세한 회사 이름으로 인증서를 발급받았다. 대상 회사들이 소프트웨어 제작이나 인증서 발급 업무와 무관한 회사가 많은 점을 고려한다면 이는 회사의 사업자 정보 등을 도용하거나 불법적으로 거래되었을 것으로 추정된다.

| COMODO RSA Code Signing CA |

| ALCOHOL LTD ALLO' LTD AWAY PARTNERS LIMITED VAL TRADEMARK TWO LIMITED VERY TELE LIMITED |

| Sectigo RSA Code Signing CA |

| ALISA L LIMITED WINTER AEROSPACE LTD THE COMPANY OF WORDS LTD DELUX LTD COME AWAY FILMS LTD MAN TURBO (UK) LIMITED ANGEL AID LTD DE&GO LTD MARIA'S PEGASEAL LTD D.E.PLANT LIMITED STYLE DESIGN & BUILD LTD |

| Sectigo RSA Code Signing CA |

| DVERI FADO, TOV MEGAPOLIS SERVICES LTD |

| thawte SHA256 Code Signing CA |

| PRIMA ASTRA LTD JIN CONSULTANCY LIMITED FLOWER DELI LTD VIEW DESIGN LIMITED BURGER AND BEATS LIMITED LIMIT FORCE LIMITED ANG APPCONN LIMITED REBROSE LEISURE LIMITED 3AN LIMITED A&D DOMUS LIMITED BEAR ADAMS CONSULTING LIMITED SLOW COOKED VENTURES LTD ICE ACTIVATION LIMITED PIZZAZZ LTD |

표1 - Ammyy 백도어와 다운로더, Clop 랜섬웨어에서 확인 된 디지털 인증서 서명자 목록

[2] 인증서 탈취 - ASUS 인증서로 서명된 악성코드 - 오퍼레이션 ‘ShadowHammer’

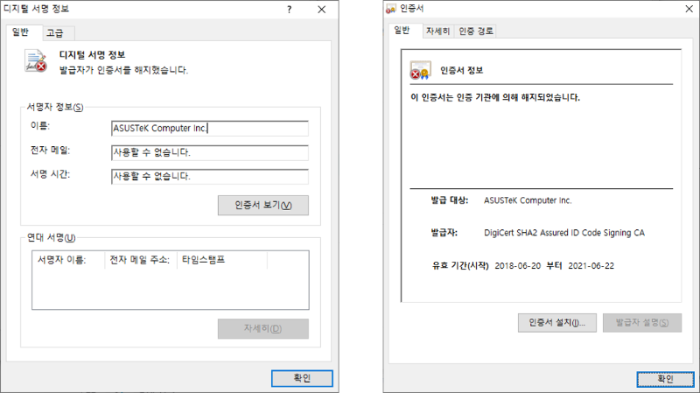

국제적인 하드웨어 제조 업체로 유명한 ASUS의 유효한 인증서로 서명된 악성 파일이 있다는 사실이 올해 3월 카스퍼스키랩을 통해 발표되었다. 악성코드 자체는 작년부터 제작된 것으로 알려졌다. ASUS의 소프트웨어 업데이트 서버가 해킹당해 인증서가 유출된 건으로, 카스퍼스키에 따르면 악성 파일의 다운로드 건수만 전 세계 57,000명이고 실제로는 약 100만명이 넘는 사용자에게 영향이 있을 것이라고 하였다.

안랩은 문제의 인증서 정보를 확인한 후 해당 인증서로 서명된 파일을 상세히 분석하였다. 분석 결과 유효한 인증서로 서명된 일부 파일이 정상적인 ASUS 프로그램 기능 외에 악성코드가 추가된 형태로 제작된 것이 확인되었다. 추가된 코드는 ASUS 사이트로 위장한 악성코드 유포지 asushotfix.com 에 접속하여 또 다른 파일을 다운로드받는 기능을 하였다. 그리고 분석 과정에서 동일한 부류의 변종 ShadowHammer 악성 파일이 만료된 ASUS 인증서와 다른 인증서에서도 발견되었다.

기존의 인증서가 탈취되어 악성코드 제작에 이용되는 이 사례는 위 [1] 과 비교하였을 때 몇 가지 차이점이 있다. 먼저 ASUS처럼 파급력이 큰 공급망을 대상으로 할 경우 피해 규모가 훨씬 크다. 그리고 기존에 정상적인 코드 사인을 통해 배포된 파일들이 있기 때문에 악성 파일이 제작되더라도 곧바로 그 악성 여부를 판단하기가 어렵다. 공격자 입장에서도 인증서를 발급받을 비용이 들지 않는다. 하지만 인증서를 탈취하기까지의 어려움이 있고 악성 파일인 것이 확인될 즉시 발급자가 폐기할 수 있기 때문에 지속성이 상대적으로 떨어진다.

현재까지 ShadowHammer 공격에 사용된 것으로 파악한 인증서 정보(인증기관 CA와 발급 대상자 정보)는 다음과 같다. ASUS 이외에도 싱가포르와 한국에 있는 게임 회사 인증서를 탈취해 악성코드 제작 배포하였다. 현재는 ASUS 인증서는 폐기되었고, 그 외 싱가포르와 한국 인증서는 아직까지 유효하다.

| DigiCert SHA2 Assured ID Code Signing CA |

| ASUSTeK Computer Inc. (Serial Number: 55A7AA5F0E52BA4D78C145811C830107) ASUSTeK Computer Inc. (Serial Number: 0ff067d801f7daeeae842e9fe5f610ea) |

| VeriSign Class 3 Code Signing 2010 CA |

| Garena Online Pte Ltd (Serial Number: 4881c660940900f949fe4d60fa7f937e) |

| COMODO RSA Code Signing CA |

| ZEPETTO Co. (Serial Number: 00fdf2837dac12b7bb30ad058f999ecf00) |

유효한 디지털 인증서로 서명된 파일은 해당 파일이 신뢰 가능하다고 서명된 것과 같은 뜻이기 때문에 백신 제품에서 파일의 행위만 보고 이를 악성으로 인지하는 것이 쉽지 않다. 실제로 유출되거나 도용된 인증서라고 해도 그 진위 여부를 판단하기가 어렵기 때문이다. 따라서 유효한 인증서를 가진 파일의 경우 악성코드 분석가의 좀 더 자세한 확인이 필요하다.

안랩은 파일의 디지털 인증서 정보에 대한 데이터베이스를 별도로 구성하여 유효한 서명이 있는 악성 파일이 발견되었을 경우 자체적으로 해당 인증서의 신뢰도를 낮춘다. 그리고 반복적으로 악성 파일이 수집될 경우 인증서 정보(발급 대상, 시리얼 번호 등)를 바탕으로 대상 파일들을 일괄 악성코드로 탐지하고 있다. 또한 해킹 등을 이유로 인증서가 탈취되었을 경우, 기존의 정상적으로 만들어진 파일과 구분하기 위해 파일이 만들어진 시간 정보를 참고하기도 한다. 다음은 이 글에 언급된 사례에 대한 안랩의 진단 정보이다. 진단 정보는 악성 파일 확인 즉시 지속적으로 추가되고 있다.

- Win-Trojan/Suspig.Exp

- Win-Trojan/ALLColour.Exp

- Win-Trojan/Logi.Exp

- Win-Trojan/Craydoor.Exp

- Win-Trojan/ShadowHammer.Exp

'악성코드 정보' 카테고리의 다른 글

| 3대 국내 사용자 타깃 악성코드 ♥ Amadey 봇의 은밀한 관계 (0) | 2019.07.02 |

|---|---|

| 다양한 형태로 유포되는 CLOP 랜섬웨어 (1) | 2019.06.27 |

| 파일리스 형태의 매그니베르 랜섬웨어 사전방어 (V3 행위탐지) (2) | 2019.05.31 |

| [주의] 국세청 사칭 악성 메일 대량 유포 (Ammyy, CLOP) (0) | 2019.05.30 |

| [주의] 국내 기업을 대상으로 대량 유포되는 엑셀 파일 분석 - Ammyy 원격제어 백도어와 Clop 랜섬웨어 유포 (0) | 2019.05.29 |

댓글