최근 새롭게 등장한 블루크랩 랜섬웨어는 기존 갠드크랩 랜섬웨어와 같이 다양한 방식으로 유포되고 있다. 유포 방법에는 악성 문서를 포함한 피싱 이메일, 유틸리티 피싱 다운로드 페이지 등이 해당된다. 안랩 ASEC은 유틸리티를 위장한 자바스크립트의 유포 코드를 모니터링하고 있다.

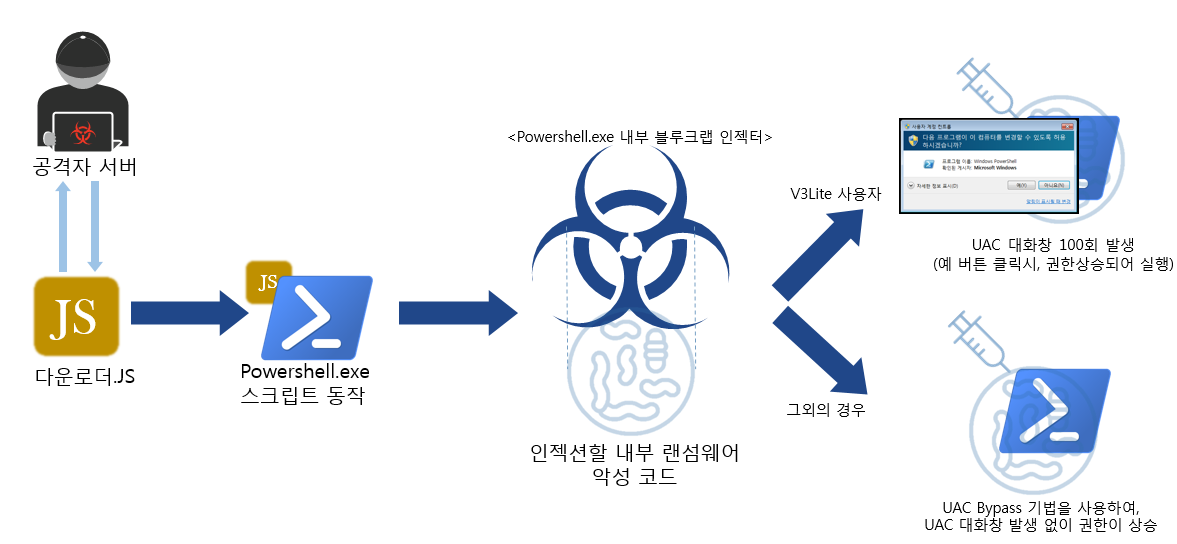

[그림 1]과 같은 유틸리티 피싱 다운로드 페이지에서 다운로드된 자바스크립트 파일(.js)은 실행 시 블루크랩 랜섬웨어가 실행된다.

현시점에 자바스크립트의 실행 흐름은 [그림 2]와 같으며, Powershell.exe에 블루크랩 랜섬웨어가 인젝션 되어 암호화 행위가 수행된다.

여기서 주목할 점은 V3Lite 사용자를 대상으로 차별화된 실행방식이 사용된다는 점이다. 자사 제품은 블루크랩 랜섬웨어가 사용하는 특정 UAC(사용자 계정 컨트롤) 우회 기법을 행위기반으로 사전 차단하고 있다. 악성코드 제작자는 이러한 차단을 피하기 위해 자사 제품 사용자에게는 UAC 우회기법을 사용하지 않고, UAC 알림창을 100회 반복하여 사용자로 하여금 '예'를 클릭하여 실행되도록 유도한다. V3Lite 가 설치되지 않은 환경에서는 사용자 모르게 UAC 알림창 없이 우회기법을 통해 바로 실행하는 구조를 갖는다.

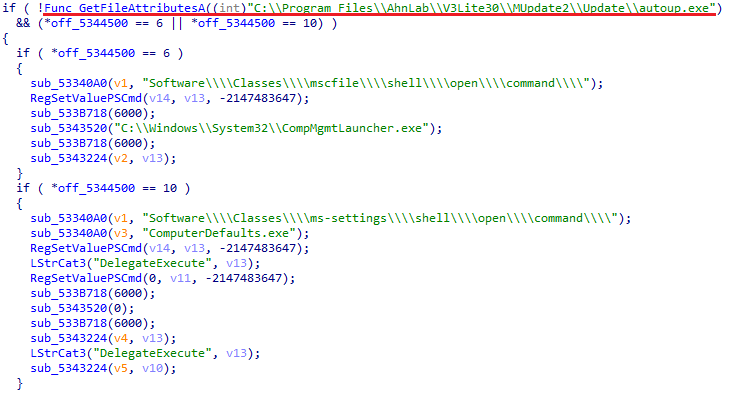

[그림 3]은 특정 UAC 우회 코드이다. 빨간색 밑줄의 코드와 같이 자사 제품 파일의 존재 여부를 확인하여, 존재 시 해당 코드는 실행되지 않는다.

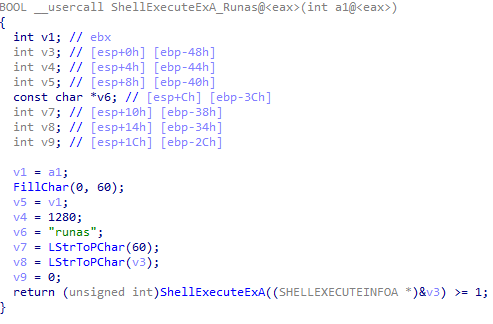

[그림 4]는 위 방법이 수행되지 않았을 때, 실행되는 코드 일부로 for 문을 통해 UAC 알림창을 100회 반복하는 코드이며, [그림 5]는 UAC 알림창을 발생시키는 ShellExecueExA 함수이다.

해당 방식으로 실행 시, [그림 6]과 같이 UAC 알림창이 발생하며, [예] 버튼을 누르기 전까지 해당 UAC 알림창이 100차례 발생한다.

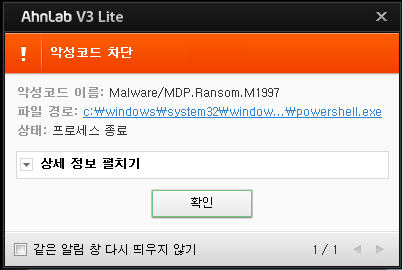

해당 방식으로 유포되는 블루크랩 랜섬웨어 유포 스크립트는 아래와 같이 행위탐지로 차단된다.

파일 진단

- JS/Gandcrab.S10 (2019.05.10.00)

행위 진단

- Malware/MDP.Behavior.M1997

- Malware/MDP.Behavior.M2084

- Malware/MDP.Behavior.M2194

'악성코드 정보' 카테고리의 다른 글

| [주의] 국내 기업을 대상으로 대량 유포되는 엑셀 파일 분석 - Ammyy 원격제어 백도어와 Clop 랜섬웨어 유포 (0) | 2019.05.29 |

|---|---|

| 'AhnLab' 폴더를 암호화에서 제외하는 Maze 랜섬웨어 (0) | 2019.05.29 |

| 국내 사용자 대상 신종 랜섬웨어 확인 (.kname 확장자) (0) | 2019.05.14 |

| 스팸메일을 악용한 Crypter 계열 악성코드의 유포 및 동작 방식 (0) | 2019.05.02 |

| 자바스크립트(*.js)로 유포되던 GandCrab 랜섬웨어... 새로운 랜섬웨어로 변경 (0) | 2019.04.29 |

댓글