문서 파일이나 압축 파일을 첨부하여 악성코드를 유포하는 악성 스팸메일 공격 방식은 과거부터 현재까지 꾸준하게 공격자들이 사용하는 악성코드 유포 방법의 하나다. 안랩 ASEC 분석팀은 다수의 고객으로부터 접수된 스팸메일을 분석한 결과 이메일에 첨부된 악성 문서 파일에서 다운로드된 파일들이 주로 Crypter 계열의 정보 유출형 악성코드(HawkEye, Nanocore, FormBook, Lokibot, Remcos)임을 확인하였다. Crypter 계열 악성코드는 암호 알고리즘을 사용하여 AV 시그니쳐 탐지를 어렵게 파일 내부에 악성코드를 암호화 상태로 저장한 악성코드를 말한다.

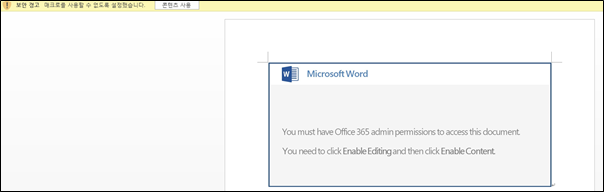

스팸메일에 첨부된 악성 문서 파일은 아래 [그림 2]처럼 사용자의 액션이 필요한 경우와 아닌 경우로 나눌 수 있다.

[그림 2]와 같은 문서에는 추가 악성코드를 다운로드하는 매크로 기능을 활성화 시키기 위해 “Enable Editing”, “Enable Content”와 같은 문구가 문서 내용에 포함되어 있다.

이 경우 사용자가 “콘텐츠 사용” 버튼을 누르지 않으면 추가 악성코드는 다운로드되지 않지만, 문제는 이러한 매크로 유형이 아닌 취약점을 악용한 문서 파일들은 사용자 액션이 없어도 악성코드를 다운로드 및 실행하는 기능을 수행하기 때문에 문서 자체를 열람하지 않도록 각별한 주의가 필요하다.

사용자 액션이 불필요하고 문서 실행만으로도 추가 악성코드가 다운로드될 수 있는 악성 문서 파일은 주로 RTF(Rich Text Format) 문서 취약점을 이용한다. RTF는 MS에서 개발한 문서 형식이며, 포맷 자체가 호환이 용이하므로 일부 RTF 문서 파일은 한글 워드프로세서에서도 실행이 가능하다.

공격자가 사용하는 RTF 문서 취약점의 주요 공격 벡터는 다음과 같다.

| OLE2Link 취약점 |

| CVE-2017-8570 |

| CVE-2017-0199 |

| CVE-2017-8579 |

공격자는 RTF 포맷 취약점 이외에도 RTF 내부 스트림 객체에 MS Office의 수식 편집기 취약점을 삽입하여 추가 악성코드를 다운로드하는 쉘코드를 실행하기도 한다.

| MS Office 수식 편집기 취약점 |

| CVE-2017-11882 |

| CVE-2018-0802 |

사용자가 취약한 RTF 문서 파일을 실행시키면 본문 내용이 [그림 3]처럼 정상적인 경우도 있지만, [그림 4]처럼 알아볼 수 없는 문자열 형태로 본문 내용을 포함하고 있는 경우도 있다. 사용자는 첨부파일 열람 시 메일 내용과 관련 없는 내용이거나, 본문의 내용이 알아볼 수 없는 문자열 형태를 갖는 경우 RTF 취약점 문서인지 의심해볼 필요가 있다.

분석 결과 악성 RTF 문서를 통해 최종적으로 시스템에 다운로드되는 악성코드는 HawkEye, Nanocore, FormBook, Lokibot, Remcos 등 이미 널리 알려진 정보 유출형 악성코드가 대다수임을 확인하였다. 악성코드 제작자는 Nanocore와 같이 알려진 악성코드들에 대한 AV 시그니쳐 진단을 까다롭게 하기 위해서 VB 6.0, Delphi, AutoIt, .NET과 같은 언어를 사용하여 해당 악성코드들을 내부에 암호화 상태로 저장한다.

Crypter 계열의 악성코드가 실행되면 파일 내부의 암호화된 PE를 복호화한 뒤 RunPE, ProcessHollowing 같은 기법을 사용하여 다른 프로세스에 인젝션하여 동작한다.

결국 정보 유출형 악성코드가 사용자 PC에서 실행되면 FTP, 웹 브라우저, 아웃룩 비밀번호 등 사용자의 계정 정보가 유출될 수 있고, 유출 정보를 통해서 공격자는 제2의 공격을 하는 데 사용될 수 있으므로 출처가 불분명한 스팸메일을 열람하지 않도록 각별한 주의가 필요하다.

또한, 사용자는 MS Office 제품군의 보안 업데이트를 최신으로 유지하여 취약점에 노출되지 않도록 해야 한다.

- https://portal.msrc.microsoft.com/ko-kr/security-guidance

현재 안랩 제품에서는 RTF 취약점 문서 파일을 다음과 같이 진단하고 있다.

파일 진단

- RTF/Exploit.Gen (2018.05.17.00)

- RTF/Cve-2017-0199.Gen (2017.07.12.00)

- RTF/Cve-2017-8759.Gen (2017.10.19.00)

- RTF/Malform-A.Gen (2018.07.04.00)

- RTF/Malform-B.Gen (2018.07.04.00)

- RTF/Malform-C.Gen (2018.07.04.00)

- RTF/Malform-D.Gen (2018.07.04.00)

- RTF/Malform-E.Gen (2018.07.04.00)

- RTF/Malform.Suspic (2018.07.04.00)

행위 진단

- Malware/MDP.Downloader.M1881

'악성코드 정보' 카테고리의 다른 글

| V3Lite 사용여부에 따라 차별화된 실행방식 사용하는 BlueCrab(갠드크랩 후속) (0) | 2019.05.17 |

|---|---|

| 국내 사용자 대상 신종 랜섬웨어 확인 (.kname 확장자) (0) | 2019.05.14 |

| 자바스크립트(*.js)로 유포되던 GandCrab 랜섬웨어... 새로운 랜섬웨어로 변경 (0) | 2019.04.29 |

| 변형된 Salsa20 알고리즘을 사용하는 GandCrab 랜섬웨어 (0) | 2019.04.25 |

| MBR 감염기능의 코인마이너 국내 유포 중 (DarkCloud Bootkit) (0) | 2019.04.22 |

댓글