최근 Bank of America에서 보낸 것으로 위장하여 악성코드를 배포하는 스팸 메일이 발견 되어 사용자들의 주의가 요구된다. 이번에 발견 된 스팸메일은 "You transaction is completed" (당신의 계좌 이체는 성공하였습니다.)라는 제목을 사용하였으며, 본문 내용은 다음과 같다.

[그림 1] Bank of America로 위장한 스팸메일 본문

해당 스팸 메일은 "Receipt of payment is attached." (영수증은 첨부해드립니다.)라는 표현을 쓰면서 첨부 된 파일의 실행을 유도한다. 첨부 파일은 zip 파일로 되어 있으며, 내부에는 실행 파일 형태로 악성코드가 존재하기 때문에 주의가 필요하다.

또한 "This is an automatically generated email, please do not reply" (이 메일은 자동으로 생성되었으므로, 회신은 하지 말아주세요.)라는 표현을 이용하여, 진짜 알림 메일처럼 회신 금지 메시지를 표시하고 있다. 해당 스팸메일의 발신인은 inco********aw3@gmail.com이라는 구글 gmail 계정을 사용하는 것으로 파악된다.

첨부 파일은 "PAYMENT RECEIPT 24-04-2013-GBK-75.zip"라는 이름을 사용하며, zip 압축 파일이다. 해당 첨부파일을 다운로드 하여 압축을 풀면, 아래와 같이 실행 파일이 생성된다. 실행 파일이지만, 아이콘을 PDF 파일과 유사하게 만들어 사용자를 혼동시킨다. 그리고 파일 설명에 무작위 한 문자열이 사용하였다. 게다가 영수증을 실행 파일로 보낼 이유가 없다. 이러한 점으로 악성코드일 것으로 의심할 수 있다.

[그림 2] 압축 해제 시 생성되는 실행 파일

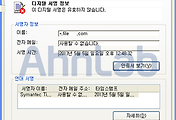

그리고 해당 파일의 버전 정보를 확인해보면, 아래와 같이 어떠한 내용도 확인할 수 없다. 이러한 점도 첨부된 실행 파일이 악성코드일 것이라는 의심을 가능하게 한다.

[그림 3] 버전 정보를 확인할 수 없는 첨부 파일

해당 파일을 실행하면 아래와 같은 파일이 생성되어 방화벽을 우회하고, 자동으로 실행 될 수 있도록 레지스트리에 특정 값을 등록한다. 또한, 악성코드 감염이 완료되면 최초 실행된 첨부파일은 자신을 스스로 삭제하여 흔적을 감춘다.

[파일 생성]

C:\Documents and Settings\Administrator\Application Data\Uptyec\ityv.exe

[레지스트리 설정]

[그림 4] 레지스트리 등록 항목

1) 악성코드 파일을 시작 프로그램 등록

2) explorer.exe 프로세스에 대해 방화벽 예외 설정 정책 설정

3) UDP를 사용하는 11046 포트 개방

4) TCP를 사용하는 18253 포트 개방

추후 접속하여 PC를 제어하기 위해서 방화벽에 예외를 설정하고 포트를 개방해 놓는다. 일종의 봇(Bot)으로 감염된 상태에서 아래와 같이 원격의 시스템으로 연결을 시도한다.

[그림 5] 악성코드 감염 시 특정 URL로 접속 시도

이번에 발견된 악성코드의 경우, 방화벽 설정을 변경하여 특정 포트를 개방하기 때문에 감염되지 않는 것이 가장 중요하다. 따라서 발신인이 명확하지 않은 이메일, 그리고 의심스러운 링크가 포함되어 있거나 특정 파일을 실행하도록 유도하는 이메일에 대해서는 각별한 주의가 필요하다. 함부로 링크를 클릭하거나, 첨부파일을 실행하지 않는 것이 중요하며, 특히 영문으로 된 이메일 인 경우에는 자신에게 해당되는 내용의 메일인지, 아니면 스팸으로 발송 된 메시지인지 구별하여 열람하는 것이 중요하다.

<V3 제품군의 진단명>

Trojan/Win32.Zbot

'악성코드 정보' 카테고리의 다른 글

| 모바일 청첩장으로 위장한 악성 앱 발견 (0) | 2013.06.10 |

|---|---|

| 국내P2P 사이트의 인증서를 악용한 온라인 게임핵 (0) | 2013.06.04 |

| UPS 화물 운송장으로 위장한 스팸메일 (0) | 2013.06.04 |

| 미국우편공사(USPS)로 위장한 스팸메일 (0) | 2013.06.04 |

| 북핵 관련 문서파일로 위장한 악성코드 (1) | 2013.04.26 |

댓글