ASEC에서는 금일 7월 11일 오전 국내 금융 업체에서 제공하는 온라인 뱅킹에 사용되는 개인 금융 정보의 탈취를 노리는 Banki 트로이목마의 변형을 발견하였다.

이번에 발견된 개인 금융 정보의 탈취를 목적으로한 Banki 트로이 목마의 변형은 기존 다른 변형들과 동일하게 RARSfx 형태로 압축되어 있다.

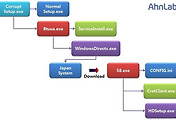

그리고 해당 파일 내부에는 아래 이미지와 같이 CONFIG.INI (29 바이트), CretClient.exe (704,512 바이트)와 HDSetup.exe (430,080 바이트) 파일 3개를 포함하고 있다.

해당 Banki 트로이목마에 감염되면 해당 RARSfx 파일 내부에 압축되어 있는 파일들을 다음 경로에 생성하게 된다.

C:\WINDOWS\CretClient.exe (704,512 바이트)

C:\WINDOWS\HDSetup.exe (430,080 바이트)

그리고 생성된 HDSetup.exe (430,080 바이트)는 cmd.exe를 실행 백그라운드로 실행 시킨 후 감염된 시스템에 존재하는 hosts 파일에 CONFIG.INI (29 바이트)에 기록되어 있는 특정 IP 주소를 참조하여 다음의 내용으로 덮어 쓰게 된다.

cmd /c echo 59.***.***.55 www.kbstar.com kbstar.com obank.kbstar.com banking.nonghyup.com banking.shinhan.com www.wooribank.com wooribank.com pib.wooribank.com bank.keb.co.kr www.keb.co.kr > C:\WINDOWS\system32\drivers\etc\hosts

아래 이미지와 같이 덮어쓰여진 hosts 파일에는 국내 금융 업체들의 웹 사이트 접속을 시도하게 될 경우에는 홍콩에 위치한 특정 시스템으로 모두 연결하게 된다.

CONFIG.INI (29 바이트)에 기록되어 있는 특정 IP 주소는 홍콩에 위치한 시스템으로 분석 당시에는 정상적으로 연결되지 않았지만, 정상적인 연결이 될 경우에는 허위로 제작된 금융 업체의 피싱(Phishing) 웹 사이트로 연결 될 것으로 추정된다.

정상적으로 허위로 제작된 금융 업체의 피싱 웹 사이트로 연결되게 될 경우에는 기존 변형들과 동일하게 피싱 웹 사이트에서 온라인 뱅킹에 사용되는 보안 카드의 비밀번호를 입력하도록 유도할 것으로 추정된다.

그리고 아래 이미지와 같이 CretClient.exe (704,512 바이트)를 실행시켜 감염된 PC의 사용자가 사용하는 공인 인증서(PKI)를 탈취하게 된다.

이 번에 발견된 국내 온라인 뱅킹에 사용되는 개인 금융 정보 탈취를 목적으로한 Banki 트로이목마 변형들은 모두 7월 8일에 제작 되었으며, 기존 변형들과 동일한 파일명을 사용하고 있다.

이를 미루어 볼 때 해당 악성코드 제작자는 계획적으로 금융 정보 탈취를 목적으로 지속적으로 유포하는 것으로 분석된다.

금일 발견된 Banki 트로이목마 변형들은 모두 V3 제품군에서 다음과 같이 진단한다.

Trojan/Win32.Banki

'악성코드 정보' 카테고리의 다른 글

| 구글 코드 웹 페이지로 유포된 Banki 트로이목마 변형 (0) | 2012.07.18 |

|---|---|

| 웹 하드 설치 파일 변경으로 Banki 트로이목마 변형 유포 (0) | 2012.07.16 |

| SMS 무단 발송과 광고 기능을 가진 안드로이드 앱 (0) | 2012.07.11 |

| ASEC 보안 위협 동향 리포트 2012 Vol.29 발간 (0) | 2012.07.10 |

| DNS Changer 감염으로 인한 인터넷 접속장애 주의 (0) | 2012.07.09 |

댓글