1. 개 요

이전 블로그에서 다뤘던 문자과금 및 추가 악성코드 설치를 유발하는 Android-Trojan/Fakeinst 의 변종이 최근 해외에서 다량의 트위터 계정을 통해 안드로이드 악성코드가 확산 중인 것이 발견되어 관련 내용을 공유한다.

2. 분 석

악성코드유포에 사용된 트윗들은 러시아 언어로 작성되었으며 단축URL 을 이용하여 악성코드 설치를 유도하는 특징이 있고, 내용들은 인기어플리케이션을 소개한다거나, 의미 없는 단어 조합 + 악성 어플리케이션 다운로드 URL 로 구성되어 있다.

[fig 1. 악성코드 유포 트윗]

트윗에 포함된 단축 URL 을 클릭하면 아래와 같이 악성코드 설치를 유도하는 페이지로 접근된다. 해당 페이지들은 주로 인기어플리케이션(모바일 브라우저, 모바일 백신 등) 설치페이지로 위장되어 있다.

[fig 2. 악성코드 유포 웹페이지]

해당 페이지를 통해 설치되는 악성 어플리케이션은 아래와 같은 동작을 한다.

[fig 3. 악성 어플리케이션 실행 화면]

[fig 4. 주기적으로 접근하는 악성코드 설치 유도 페이지]

[fig 5. 관련 악성 코드]

3. 진단 현황

위 악성코드는 V3 mobile 제품군에서 아래의 진단명으로 치료가능하다.

4. 스마트폰 안전수칙

아래의 수칙을 반드시 지켜 자신의 스마트폰을 악성코드로부터 안전하게 보호하는 것을 권한다.

이전 블로그에서 다뤘던 문자과금 및 추가 악성코드 설치를 유발하는 Android-Trojan/Fakeinst 의 변종이 최근 해외에서 다량의 트위터 계정을 통해 안드로이드 악성코드가 확산 중인 것이 발견되어 관련 내용을 공유한다.

2. 분 석

악성코드유포에 사용된 트윗들은 러시아 언어로 작성되었으며 단축URL 을 이용하여 악성코드 설치를 유도하는 특징이 있고, 내용들은 인기어플리케이션을 소개한다거나, 의미 없는 단어 조합 + 악성 어플리케이션 다운로드 URL 로 구성되어 있다.

[fig 1. 악성코드 유포 트윗]

트윗에 포함된 단축 URL 을 클릭하면 아래와 같이 악성코드 설치를 유도하는 페이지로 접근된다. 해당 페이지들은 주로 인기어플리케이션(모바일 브라우저, 모바일 백신 등) 설치페이지로 위장되어 있다.

[fig 2. 악성코드 유포 웹페이지]

해당 페이지를 통해 설치되는 악성 어플리케이션은 아래와 같은 동작을 한다.

1. 사용자 폰의 개인정보(IMEI, IMSI,phone number 등)를 특정 서버로 유출

2. premium number 로 SMS 과금

3. 백그라운드에서 실행되며 주기적으로 다른 악성코드 설치 유도

[fig 3. 악성 어플리케이션 실행 화면]

[fig 4. 주기적으로 접근하는 악성코드 설치 유도 페이지]

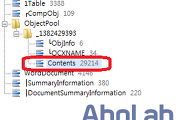

악성행위관련 코드들은 다음과 같다.

[fig 5. 관련 악성 코드]

3. 진단 현황

위 악성코드는 V3 mobile 제품군에서 아래의 진단명으로 치료가능하다.

Android-Trojan/Fakeinst

Android-Trojan/FakeIM

Android-Trojan/FakeIM

4. 스마트폰 안전수칙

아래의 수칙을 반드시 지켜 자신의 스마트폰을 악성코드로부터 안전하게 보호하는 것을 권한다.

1. 애플리케이션을 설치하거나 이상한 파일을 다운로드한 경우에는 반드시 악성코드 검사를 한다.

2. 게임 등 애플리케이션을 다운로드할 때는 신중하게 다른 사람이 올린 평판 정보를 먼저 확인한다.

3. 브라우저나 애플리케이션으로 인터넷에 연결 시 이메일이나 문자 메시지에 있는 URL은 신중하게 클릭한다.

4. PC로부터 파일을 전송 받을 경우 악성코드 여부를 꼭 확인한다.

5. 백신의 패치 여부를 확인해서 최신 백신 엔진을 유지한다.

6. 스마트폰의 잠금 기능[암호 설정]을 이용해서 다른 사용자의 접근을 막는다. 잠금 기능에 사용한 비밀번호를 수시로 변경한다.

7. 블루투스 기능 등 무선기능은 필요할 때만 켜놓는다.

8. ID, 패스워드 등을 스마트폰에 저장하지 않는다.

9. 백업을 주기적으로 받아서 분실 시 정보의 공백이 생기지 않도록 한다.

10. 임의로 개조하거나 복사방지 등을 풀어서 사용하지 않는다.

2. 게임 등 애플리케이션을 다운로드할 때는 신중하게 다른 사람이 올린 평판 정보를 먼저 확인한다.

3. 브라우저나 애플리케이션으로 인터넷에 연결 시 이메일이나 문자 메시지에 있는 URL은 신중하게 클릭한다.

4. PC로부터 파일을 전송 받을 경우 악성코드 여부를 꼭 확인한다.

5. 백신의 패치 여부를 확인해서 최신 백신 엔진을 유지한다.

6. 스마트폰의 잠금 기능[암호 설정]을 이용해서 다른 사용자의 접근을 막는다. 잠금 기능에 사용한 비밀번호를 수시로 변경한다.

7. 블루투스 기능 등 무선기능은 필요할 때만 켜놓는다.

8. ID, 패스워드 등을 스마트폰에 저장하지 않는다.

9. 백업을 주기적으로 받아서 분실 시 정보의 공백이 생기지 않도록 한다.

10. 임의로 개조하거나 복사방지 등을 풀어서 사용하지 않는다.

'악성코드 정보' 카테고리의 다른 글

| 스위스 기업의 전자 서명을 도용한 악성코드 (0) | 2012.03.19 |

|---|---|

| 허위 안드로이드 마켓으로 유포되는 안드로이드 악성코드 (0) | 2012.03.16 |

| CVE-2012-0754 취약점을 이용해 전파되는 온라인 게임핵 악성코드 (2) | 2012.03.11 |

| 어도비 플래쉬 CVE-2012-0754 취약점 악용한 문서 파일들 발견 (0) | 2012.03.06 |

| 시리아 반정부군을 감시하기 위한 악성코드 유포 (0) | 2012.03.05 |

댓글