2011년 3월 10일 중남미 지역을 중심으로 라우터(Router) 장비들을 대상으로 서비스 거부 공격(Denial of Service)을 수행하는 악성코드가 유포되었다.

해당 악성코드는 유닉스(Unix)와 리눅스(Linux) 시스템에서 동작하는 ELF 파일이며 ARM CPU 연산을 통해 실행되도록 제작되었다.

해당 악성코드가 유닉스나 리눅스 시스템에서 실행이 되면 제작자가 하드코딩한 러시아와 미국에 위치한 특정 시스템에 존재하는 IRC 채널로 접속을 수행하여 오퍼(Oper)가 내리는 명령들을 수행하도록 제작 되어 있다.

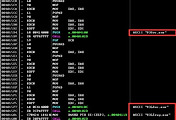

IRC 채널로 해당 악성코드가 성공적으로 접속을 성공하게 되면 다음의 명령들을 수행하게 된다.

라우터 관리자 계정에 대한 암호 대입

특정 IP에 대한 UDP Flooding 공격

라우터에 설정된 서브넷(Subnet) 변조

파일 다운로드

프로세스 강제종료

파일 실행

라우터 장비를 대상으로 DoS 공격을 수행하는 악성코드는 V3 제품군에서 다음과 같이 진단한다.

Linux/Kaiten.50737

'악성코드 정보' 카테고리의 다른 글

| 사진 파일이 첨부된 메일로 위장한 허위 백신 (0) | 2011.10.27 |

|---|---|

| 일본 쓰나미와 대지진을 악용한 보안 위협들의 생산 (0) | 2011.10.27 |

| 한국어로 표기된 사이버 범죄 경고 랜섬웨어 유포 (0) | 2011.10.27 |

| V3 실행 여부에 따른 imm32.dll 패치 방식의 변화 (0) | 2011.10.27 |

| 글로벌 에너지 업체를 대상으로한 나이트 드래곤 보안 위협 (0) | 2011.10.27 |

댓글