ASEC에서는 2009년 7월 6일 MPEG2TuneRequest 제로 데이 취약점을 공격하는 스크립트 악성코드인 JS/Exploit-Shellcode의 발견에 대해서 보고 하였다.

현재 해당 취약점은 마이크로소프트(Microsoft)에서 보안 패치를 제공하지 않은 제로 데이(0-Day, Zero Day) 취약점이다.

현재 마이크로소프트에서 해당 취약점을 임시적으로 제거 할 수 있는 방안을 공개하였으며 해당 방안은 공식 보안 패치가 제공 될 때까지의 임시 방안으로 사용가능하다.

그러므로 마이크로소프트에서 공식 보안 패치가 제공 될 경우에는 이를 적용하여야 한다.

마이크로소프트에서는 이번 보안 취약점을 제거하기 위해 별도의 픽스잇(Fixit) 이라는 툴을 공개하였다.

해당 웹 사이트에서 제공하는 픽스잇 툴인 MicrosoftFixit50287.msi 파일을 다운로드 한 후 실행을 하면 아래 이미지와 같은 화면이 생성된다.

해당 화면이 출력되면 [동의함]을 클릭하고 [다음]을 클릭하면 아래 이미지와 같은 화면이 생성된다.

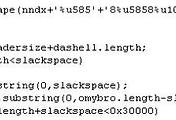

해당 이미지의 단계에서 해당 픽스잇툴이 윈도우 시스템의 레지스트리에 특징 클래스 아이디(CLS ID)를 킬비트(Killbit)로 등록하여 ActiveX 컨트롤이 사용되지 않도록 하는 작업을 수행한다.

해당 화면이 출력되면 [동의함]을 클릭하고 [다음]을 클릭하면 아래 이미지와 같은 화면이 생성된다.

해당 이미지의 단계에서 해당 픽스잇툴이 윈도우 시스템의 레지스트리에 특징 클래스 아이디(CLS ID)를 킬비트(Killbit)로 등록하여 ActiveX 컨트롤이 사용되지 않도록 하는 작업을 수행한다.

등록되는 클래스 아이디들은 마이크로소프트에서 권장한 45개 값들이 윈도우 시스템 레지스트리에 적용된다.

위 이미지가 생성되면 모든 작업이 완료된 것이며 [닫기]를 누르면 자동으로 종료된다.

위 이미지가 생성되면 모든 작업이 완료된 것이며 [닫기]를 누르면 자동으로 종료된다.

앞서 설명하였지만 해당 방안은 마이크로소프트에서 공식 보안 패치가 제공되기 전의 임시 방안이며 공식 보안 패치가 발표될 경우에는 해당 보안 패치를 적용하는 것이 바람직하다.

'악성코드 정보' 카테고리의 다른 글

| 파이어 폭스 취약점 공격 악성코드 발견 (0) | 2011.10.21 |

|---|---|

| MS 오피스 웹 컴포넌트 제로 데이 취약점 공격 악성코드 발견 (0) | 2011.10.21 |

| MPEG2TuneRequest 제로 데이 취약점 공격 악성코드 발견 (0) | 2011.10.21 |

| 마이크로소프트의 다이렉트쇼 취약점 악용 사례 (0) | 2011.10.21 |

| phpMyAdmin의 임의의 PHP 코드 실행 취약점 (0) | 2011.10.21 |

댓글