1. 개 요

정상앱에 악성코드를 심어 안드로이드마켓에 재배포하여 사용자들을 감염시켰던 DroidDream 악성코드가 다시 발견되었다고 해외벤더사에 의해 밝혀져 관련 내용을 공유한다.

이전 DroidDream 분석정보

안드로이드마켓에서 유포된, 사용자폰을 강제루팅시키는 악성 어플리케이션 주의

http://core.ahnlab.com/259

* 유포경로

DroidDream 악성앱은 Google Android Market 에서 배포되었으며, 현재는 마켓에서 퇴출당해 다운받을 수 없는 상태이다.

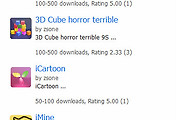

현재까지 파악된 개발자이름별 악성앱들의 목록은 아래와 같다.

출처: Lookout 블로그

DroidDream 은 기존 정상앱에 악성코드를 심어 리패키징을 하여 유포하는 대표적인 악성코드이다.

이번에 추가된 코드의 경우 'passionteam.lightdd' 라는 패키지명을 사용하였고, 'CoreService' 라는 서비스 코드를 추가하여 악성행위를 서비스로 동작시킨다.

현재까지 분석된 악성행위는 다음과 같다.

이전에 분석되었던 루팅시키는 코드의 경우, 현재 악성코드에선 발견되지 않았다.

3. 악성코드 감염 예방

V3 mobile에서는 관련 악성코드를 아래와 같이 진단하고 있다.

아래의 수칙을 통해 스마트폰 악성코드에 감염되는 것을 어느정도 예방가능하다.

정상앱에 악성코드를 심어 안드로이드마켓에 재배포하여 사용자들을 감염시켰던 DroidDream 악성코드가 다시 발견되었다고 해외벤더사에 의해 밝혀져 관련 내용을 공유한다.

[그림1. 악성앱 Sexy Legs]

이전 DroidDream 분석정보

안드로이드마켓에서 유포된, 사용자폰을 강제루팅시키는 악성 어플리케이션 주의

http://core.ahnlab.com/259

* 유포경로

DroidDream 악성앱은 Google Android Market 에서 배포되었으며, 현재는 마켓에서 퇴출당해 다운받을 수 없는 상태이다.

현재까지 파악된 개발자이름별 악성앱들의 목록은 아래와 같다.

Magic Photo Studio

- Sexy Girls: Hot Japanese

- Sexy Legs

- HOT Girls 4

- Beauty Breasts

- Sex Sound

- Sex Sound: Japanese

- HOT Girls 1

- HOT Girls 2

- HOT Girls 3

Mango Studio

- Floating Image Free

- System Monitor

- Super StopWatch and Timer

- System Info Manager

E.T. Tean

- Call End Vibrate

BeeGoo

- Quick Photo Grid

- Delete Contacts

- Quick Uninstaller

- Contact Master

- Brightness Settings

- Volume Manager

- Super Photo Enhance

- Super Color Flashlight

- Paint Master

DroidPlus

- Quick Cleaner

- Super App Manager

- Quick SMS Backup

GluMobi

- Tetris

- Bubble Buster Free

- Quick History Eraser

- Super Compass and Leveler

- Go FallDown !

- Solitaire Free

- Scientific Calculator

- TenDrip

출처: Lookout 블로그

2. 분 석

이번에 추가된 코드의 경우 'passionteam.lightdd' 라는 패키지명을 사용하였고, 'CoreService' 라는 서비스 코드를 추가하여 악성행위를 서비스로 동작시킨다.

[그림2. 추가된 악성코드 구조]

현재까지 분석된 악성행위는 다음과 같다.

- 시스템 정보 탈취

- IMEI

- IMSI

- 설치된 App 정보

- SDKVersion 등

- 외부 어플리케이션 원격설치

이전에 분석되었던 루팅시키는 코드의 경우, 현재 악성코드에선 발견되지 않았다.

3. 악성코드 감염 예방

V3모바일: 2011.06.02.00

Android-Trojan/LightDD

Android-Trojan/LightDD.B

Android-Trojan/LightDD.C

Android-Trojan/LightDD.D

Android-Trojan/LightDD.E

Android-Trojan/LightDD

Android-Trojan/LightDD.B

Android-Trojan/LightDD.C

Android-Trojan/LightDD.D

Android-Trojan/LightDD.E

아래의 수칙을 통해 스마트폰 악성코드에 감염되는 것을 어느정도 예방가능하다.

1) 스마트 폰 전용 모바일 백신을 설치 및 최신 엔진버전으로 유지한다.

2) 출처가 명확하지 않은(블랙마켓 등을 통해 받은) 어플리케이션은 다운로드 및 설치를 자제한다.

3) 스마트폰에서도 PC와 마찬가지로 신뢰할 수 없는 사이트 방문이나 메일은 열람을 자제하시는 것을 권장함.

2) 출처가 명확하지 않은(블랙마켓 등을 통해 받은) 어플리케이션은 다운로드 및 설치를 자제한다.

3) 스마트폰에서도 PC와 마찬가지로 신뢰할 수 없는 사이트 방문이나 메일은 열람을 자제하시는 것을 권장함.

'악성코드 정보' 카테고리의 다른 글

| 중국 QQ 게임을 리패키징한 안드로이드 악성 앱 Android-Trojan/DropAnserver (0) | 2011.06.03 |

|---|---|

| 스마트폰 이용을 방해하는 스팸문자 (0) | 2011.06.02 |

| 윈도우 시스템 파일을 변조하는 악성코드 주의 (3) | 2011.06.01 |

| 구글 안드로이드마켓에서 퇴출된 sms trojan 'zsone' (4) | 2011.05.18 |

| 페이스북을 도배하는 스팸 광고 주의 (0) | 2011.05.12 |

댓글