이전 글에서처럼 autorun.inf 파일을 수집한 후에 무엇을 해야할까요?

수집한 autorun.inf 파일을 notepad 또는 파일의 스트링을 확인할 수 있는 BinText 툴을 사용하면 탐색기로 디렉토리에 접근할 때 실행되는 악성코드를 확인할 수 있습니다. 아래 그림은 notepad와 BinText로 autorun.inf 파일을 열었을 때의 그림입니다.

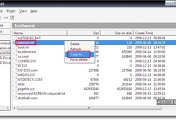

autorun.inf 파일을 확인한 결과 ShellExecute=MS-DOS.com 이라는 스트링을 확인할 수 있습니다. 확인된 MS-DOS.com 파일을 찾아서 삭제해 주시면 됩니다. 이전 글처럼 속성을 해제해주거나 IceSword 툴을 이용하여 아래 그림처럼 확인이 가능합니다.

1) attrib -s -h -a -r MS-DOS.com (엔터) -> 속성해제

2) 탐색기내 c:\MS-DOS.com 파일을 찾아 수집합니다.

IceSword에서는 MS-DOS.com 파일 우클릭 후 "Copy to" 옵션으로 수집할 수도 있습니다.

수집한 파일들을 삭제를 한 후에 탐색기를 이용하여 드라이브에 접근할 때 아래 그림과 같이 연결 프로그램이라는 창이 뜨는 경우가 있습니다.

위와 같은 경우는 오토런 악성코드가 등록한 레지스트리 값을 삭제를 하여야 해결할 수 있습니다. 오토런 악성코드를 삭제 후 레지스트리 값까지 수정을 해 주시면 오토런 증상은 해결됩니다.

'악성코드 정보' 카테고리의 다른 글

| 빠르게 정상파일인지 확인하는 노하우 (1) | 2009.09.01 |

|---|---|

| 도와줘요 안철수연구소! 악성코드 신고방법 (0) | 2009.09.01 |

| 오토런 악성코드 수집 및 삭제 (1) (0) | 2009.08.30 |

| Redirected Hostfile Entries 진단명 해결 방법 (30) | 2009.08.26 |

| 은폐된 악성파일 수집 및 삭제 방법(Gmer) (5) | 2009.08.24 |

댓글