1. 서론

16회 광저우 아시안 게임 개막을 앞두고 아시안 게임 관련 문서로 (PDF) 위장한 악성코드가 발견되어 사용자들의 주의가 당부됩니다.

2. 감염 시 증상

해당 악성코드의 파일명은 아래 그림과 같이 'The 16th Asian Games[공백].exe' 이며, 마치 폴더인 것처럼 위장하여 사용자로하여금 악성코드 실행을 유도하고 있습니다.

[그림1] 아시안 게임 관련 문서로 위장한 악성코드

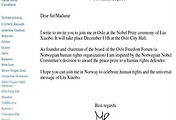

악성코드가 실행될 때 사용자를 속이기 위해서 아래 그림의 PDF가 위치한 폴더(%CurrentPath%\The 16th Asian Games\)를 화면에 출력하게 되나 생성된 PDF파일은 손상된 파일로서 사용자를 현혹하기 위한 목적으로 사용됩니다.

[그림2] 16회 아시안 게임 관련 문서로 위장한 파일

또한 감염될 경우 아래와 같은 URL로 정상적인 접속을 시도하는 것 처럼 보이나 실제로 두 사이트에 접속해 보면 IIS 서버 구성 페이지만 출력되어 특별히 악의적인 행위를 하고 있다고 판단하기 어렵습니다. 하지만 악성코드가 해당 사이트들로 접속하는 패킷을 분석해 보면 [표1]과 같이 USER-Agent로 감염된 PC이름과 IP를 전송하는 것으로 확인되었습니다.

[접속 시도 URL]

http://happy.****.to/n*****rt.html?1289459144

http://freeshop.****.com/n*****rt.html?1289459144

GET /nXXXXXrt.html?12XX459548 HTTP/1.1

User-Agent: IPHOXXXXX(host:ahnXXX7-bXXaXf,ip:192.168.XXX.XXX)

Accept: */*

Host: freeshop.****.com

Connection: Keep-Alive

[표1] 특정 사이트로 접속하는 패킷의 감염된 PC정보 전송

[그림3] 감염시 접속하는 사이트 1

[그림4] 감염시 접속하는 사이트 2

%CurrentPath%\The 16th Asian Games\The 16th Asian Games.pdf

%USERPROFILE%\spoolsu.exe

%USERPROFILE%\%Local Settings\setup.exe

[레지스트리 변경]

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

systemupdate="%USERPROFILE%\spoolsu.exe"

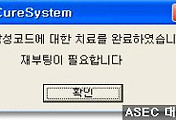

3. 조치 방법

해당 파일은 V3엔진에 아래와 같은 진단명으로 반영되었으며, V3 엔진버전:2010.11.11.03 부터 진단/치료가 가능합니다.

V3엔진버젼: Win-Trojan/Agent.130560.DP

4. 예방 방법

1) 안티바이러스(백신) 프로그램을 설치하여 항상 최신 엔진을 유지하며, 실시간 감시 기능을 사용합니다.

2) “알려진 파일형식의 파일 확장명 숨기기” 옵션을 해제하여 확장자를 조작하여 문서, 폴더 등으로 사용자를 현혹시키는 파일에 대해 사전에 실행파일임을 인지할 수 있습니다.

[그림 5] 탐색기의 확장자 관련 옵션 설정 값

'악성코드 정보' 카테고리의 다른 글

| 익스플로러 제로데이 취약점을 이용한 악성코드 유포 (0) | 2010.11.12 |

|---|---|

| 노벨 평화상 초청 메일로 위장한 악성코드 발견 (0) | 2010.11.11 |

| 'G20 Issues paper' 제목의 악성코드 링크된 스팸메일 주의 (1) | 2010.11.10 |

| 파일공유 사이트를 통해 전파된 온라인게임핵 악성코드 (2) | 2010.11.05 |

| 경찰청을 사칭한 악성스팸메일 주의! "대구경찰청, 사이버수사대 (참고인 출석요구서)" (1) | 2010.11.03 |

댓글