1. 개 요

현재 'Antimalware Doctor' 라는 FakeAV(허위백신) 감염사실이 다수 제보된 상태입니다. 같은 증상을 갖고 있는 네티즌들에게 도움이 되고자 'Antimalware Doctor'의 치료법을 안내하는 조치가이드를 작성하여 공유합니다.

2. 감염 시 증상

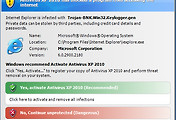

허위백신이 동작하면 아래와 같은 화면이 지속적으로 나타납니다.

[그림1. 감염 시 생성되는 창]

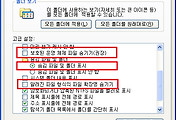

위협요소를 치료하겠다고 클릭하면, 아래와 같이 Key가 활성화되어있지 않다고 안내하며 결제페이지로 유도합니다.

[그림2. Key 활성화 안내창]

트레이에는 그림과 같은 2가지 아이콘이 생성되며, Close를 눌러도 종료되지 않습니다.

[그림3. 트레이에 나타나는 아이콘]

3. 조치 방법

현재 V3 제품에서 해당 허위백신을 Win-Trojan/Fakeav.743424 로 진단하고 있습니다. 따라서 V3 제품에서 스마트업데이트를 통해 엔진을 최신엔진으로 업데이트 하신 후 검사 및 치료를 진행해 보시기 바랍니다.

만일 V3를 설치하지 않으셨다면, 아래의 링크를 통해 무료백신 V3lite 를 설치하여 치료하시기 바랍니다.

V3lite 바로가기 - www.v3lite.com

수동으로 직접 조치를 원하시면 아래와 같이 진행하여 주십시오.

1. 시작->실행->Taskmgr 입력 후 gotnewupdate005.exe 를 프로그램 종료시킵니다.

2. Ice Sword 툴을 다운로드 합니다. 프로그램은 아래 주소에서 다운로드 하실 수 있습니다.

다운로드 : http://asec001.v3webhard.com/IceSword.zip

3. Ice Sword 에서 [File] 메뉴를 선택을 합니다. 선택 후 아래의 경로의 파일 및 폴더를 찾아 마우스 오른클릭 후 [ Force Delete]를 눌러 파일 및 폴더를 삭제 합니다.

참고 : http://core.ahnlab.com/18

C:\Documents and Settings\my\Application Data\[숫자영문혼합]\gotnewupdate005.exe

C:\Documents and Settings\my\Application Data\[숫자영문혼합]\hookdll.dll

C:\Documents and Settings\my\Application Data\[숫자영문혼합]\enemies-names.txt

4. 시스템을 재부팅 합니다.

2. Ice Sword 툴을 다운로드 합니다. 프로그램은 아래 주소에서 다운로드 하실 수 있습니다.

다운로드 : http://asec001.v3webhard.com/IceSword.zip

3. Ice Sword 에서 [File] 메뉴를 선택을 합니다. 선택 후 아래의 경로의 파일 및 폴더를 찾아 마우스 오른클릭 후 [ Force Delete]를 눌러 파일 및 폴더를 삭제 합니다.

참고 : http://core.ahnlab.com/18

C:\Documents and Settings\my\Application Data\[숫자영문혼합]\gotnewupdate005.exe

C:\Documents and Settings\my\Application Data\[숫자영문혼합]\hookdll.dll

C:\Documents and Settings\my\Application Data\[숫자영문혼합]\enemies-names.txt

4. 시스템을 재부팅 합니다.

※ 현재 gotnewupdate005000.exe 등의 변종파일도 발견되고 있으니, 조치시 참고하시기 바랍니다.

'조치 가이드' 카테고리의 다른 글

| VBS/Autorun 악성코드 감염사례 및 치료, 예방방법 (9) | 2010.09.02 |

|---|---|

| 악성코드로 인한 imm32.dll 파일 변조 조치 가이드 (205) | 2010.05.12 |

| Autorun 관련 악성코드 조치 가이드! (83) | 2010.05.10 |

| 허위백신으로 인한 증상 및 조치 방법 (2) | 2010.03.17 |

| Microsoft 3월 보안 패치 (1) | 2010.03.10 |

댓글